WogRAT 惡意軟件用記事本服務攻擊 Windows 和 Linux 系統

近期,ASEC 網絡安全分析師發現惡意軟件 WogRAT 正在通過記事本 Notepad 服務攻擊 Windows 和 Linux 系統。

安全研究人員表示,威脅攻擊者通過使用 WogRAT 惡意軟件,借助記事本 Notepad 工具,來利用系統資源和用戶權限,從而獲取未經授權的訪問權限并執行惡意代碼。

WogRAT 惡意軟件利用 Notepad 服務

研究人員發現威脅攻擊者通過 Notepad 在線記事本服務傳播后門木馬,因惡意軟件背后的運營商使用 "WingOfGod "字符串而被業內命名為 "WogRAT",惡意代碼主要針對 Windows(PE 格式)和 Linux(ELF 格式)系統

記事本平臺(來源:ASEC)

WogRAT 惡意軟件自 2022 年底開始出現在互聯網上,攻擊 Windows 時,該惡意軟件會偽裝成 "flashsetup_LL3gjJ7.exe "或 "BrowserFixup.exe "等實用程序來引誘受害者。根據 VirusTotal 數據顯示,中國香港、新加坡、中國和日本等亞洲國家和地區是 WogRAT 惡意軟件的主要攻擊目標。

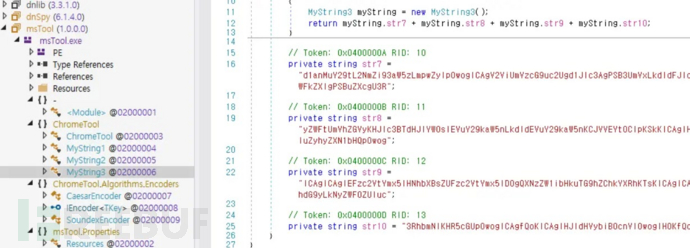

研究人員在剖析偽裝成 Adobe 工具的 Windows WogRAT 樣本時,發現了一個基于 .NET 的 Chrome 實用程序偽裝隱藏了一個加密下載器。

加密源代碼(source–ASEC)

在執行攻擊行動的過程中,WogRAT 惡意軟件會自動編譯并加載一個 DLL,以從記事本中獲取字符串并對其進行 Base64 解碼,從而顯示在線記事本服務上緩存的經過混淆的 .NET 二進制有效載荷。

研究人員還發現從 C&C 下載的命令包含類型、任務 ID 和相關數據等指令。例如,"upldr "任務會讀取 "C:\malware.exe "并通過 FTP 上傳到服務器。

值得一提的是,雖然研究人員分析樣本使用的是缺乏上傳功能的測試 URL,但其它 WogRAT 惡意軟件變種很可能利用了這種文件的外滲功能。

目前,雖然 WogRAT 惡意軟件的初始載體尚不明確,但研究人員觀察到了一個 Linux 變種,在運行時,變種會偽裝成"[kblockd]",收集系統元數據用于外泄,其行為與 Windows 版本完全相同。

Linux WogRAT 不會直接接收指令,而是從 C&C 獲取一個反向外殼地址,然后連接接收指令,這表明威脅攻擊者擁有 Tiny SHell 服務器基礎架構,因為 WogRAT 采用了該開源惡意軟件的例程和 C&C 機制,包括通過 HMAC SHA1 進行 AES-128 加密和未更改的 0x10 字節完整性檢查。

最后,安全研究人員建議,用戶應該避免使用不受信任的可執行文件,日常工作中,也要盡量從官方來源獲取程序。

參考文章:https://cybersecuritynews.com/wograt-malware-exploits-notepad/