Ebury 僵尸網絡自 2009 年起已感染 40 萬臺 Linux 服務器

據ESET 研究人員表示,自 2009 年以來,一個名為 "Ebury "的惡意軟件僵尸網絡已經感染了近 40 萬臺 Linux 服務器,截至 2023 年底,仍有約 10 萬臺服務器受到攻擊。

以下是 ESET 自 2009 年以來記錄的 Ebury 感染情況,可見隨著時間的推移,感染量明顯增長。

Ebury攻擊量隨時間變化,來源:ESET

在近日發布的最新更新中,ESET報告稱,最近的一次執法行動使他們得以深入了解惡意軟件在過去15年中的活動。雖然 40萬是一個龐大的數字,但這的確是近 15 年來的入侵數量。不過這些并非是在同一時間被入侵的。

ESET解釋說:在其他服務器被清理或退役的同時,不斷有新的服務器被入侵。研究所掌握的數據并不能說明攻擊者何時失去了對系統的訪問權限,因此很難知道僵尸網絡在任何特定時間點的規模。

Ebury 的最新策略

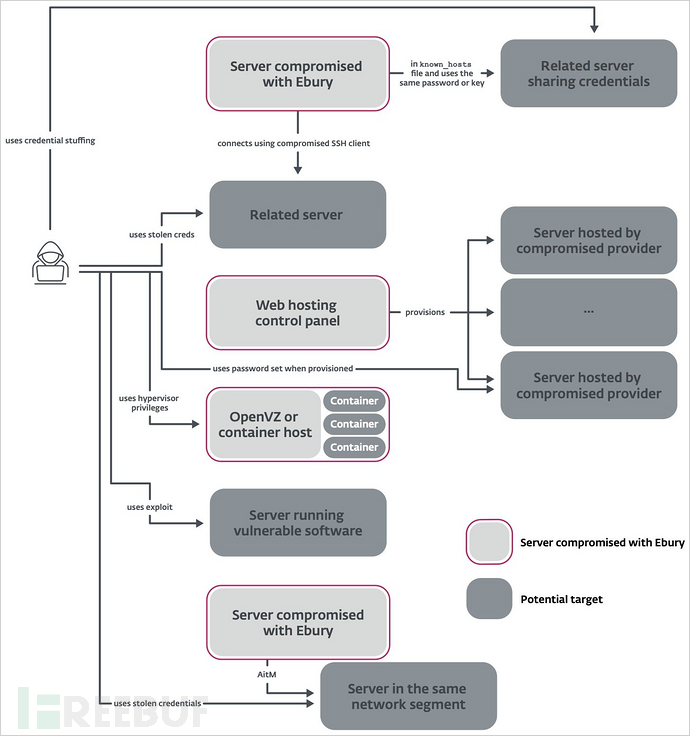

最近的 Ebury 攻擊表明,操作者傾向于入侵托管提供商,并對租用被入侵提供商虛擬服務器的客戶實施供應鏈攻擊。

最初的入侵是通過憑證填充攻擊進行的,使用竊取的憑證登錄服務器。一旦服務器被入侵,惡意軟件就會從 wtmp 和 known_hosts 文件中滲出入站/出站 SSH 連接列表,并竊取 SSH 身份驗證密鑰,然后利用這些密鑰嘗試登錄其他系統。

ESET 的詳細報告中寫道:當 known_hosts 文件包含散列信息時,作案者會嘗試對其內容進行暴力破解。

在 Ebury 操作員收集的 480 萬個 known_hosts 條目中,約有 200 萬個條目對其主機名進行了散列。在這些散列主機名中,40%(約 80 萬個)是猜測或暴力獲取的。

另外,在可能的情況下,攻擊者還可能利用服務器上運行的軟件中已知的漏洞來獲得進一步的訪問權限或提升他們的權限。

Ebury攻擊鏈,來源:ESET

托管提供商的基礎設施(包括 OpenVZ 或容器主機)可用于在多個容器或虛擬環境中部署 Ebury。

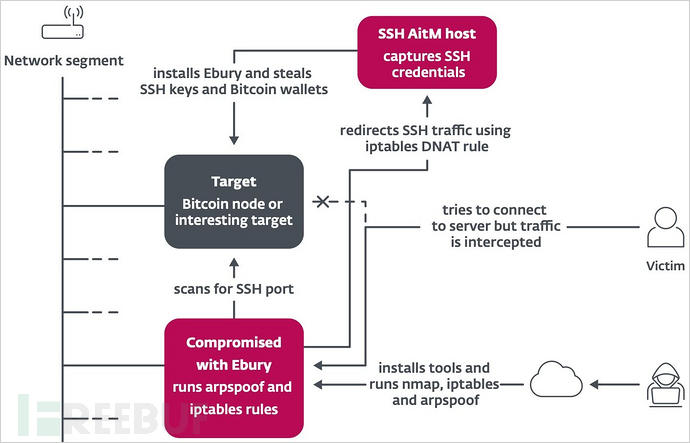

在下一階段,惡意軟件操作員通過使用地址解析協議(ARP)欺騙攔截這些數據中心內目標服務器上的 SSH 流量,將流量重定向到其控制的服務器。

一旦用戶通過 SSH 登錄受攻擊的服務器,Ebury 就會捕獲登錄憑證。

中路進攻戰術,來源:ESET

在服務器托管加密貨幣錢包的情況下,Ebury 會使用捕獲的憑據自動清空錢包。據悉,2023 年Ebury 使用這種方法攻擊了至少 200 臺服務器,其中包括比特幣和以太坊節點。

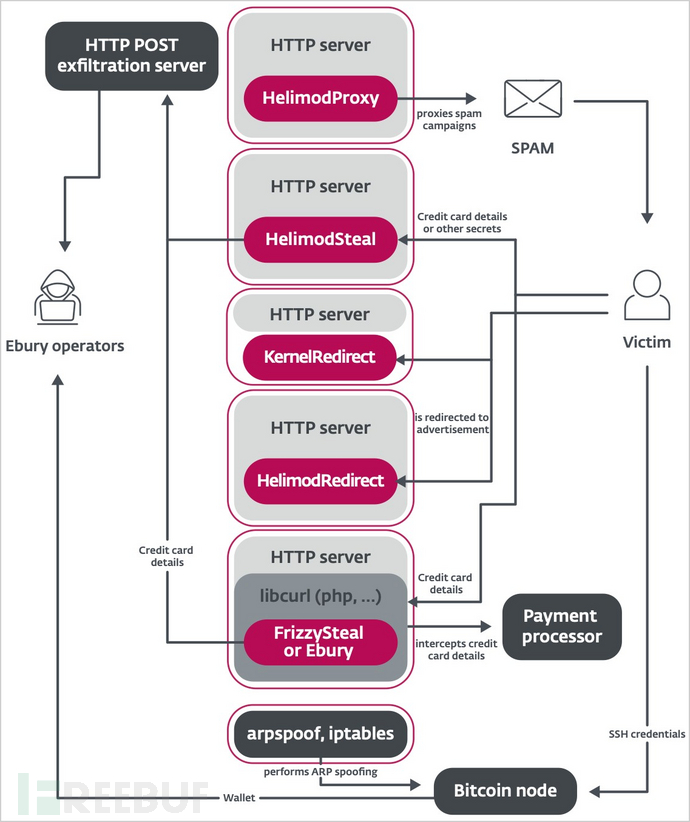

不過,這些貨幣化策略各不相同,還包括竊取輸入支付網站的信用卡信息、重定向網絡流量以從廣告和聯盟計劃中獲取收入、利用被攻陷的服務器發送垃圾郵件以及出售捕獲的憑據。

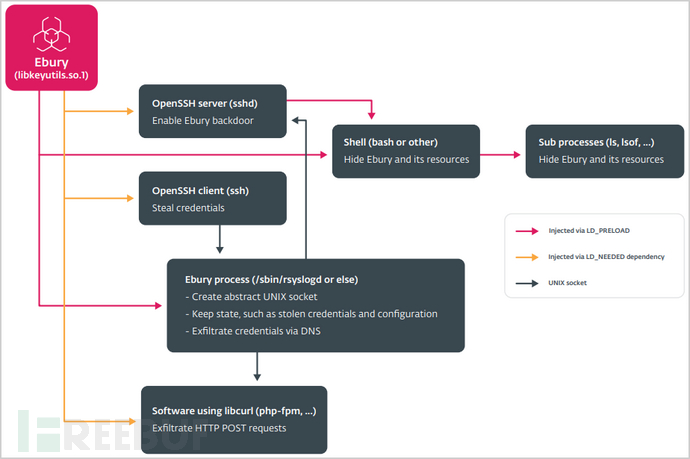

注入主要有效載荷的進程,來源:ESET

在 2023 年底,ESET 觀察到該軟件引入了新的混淆技術和新的域生成算法 (DGA) 系統,使僵尸網絡能夠躲避檢測并提高其抵御攔截的能力。

而根據 ESET 的最新發現,通過 Ebury 僵尸網絡傳播的惡意軟件模塊有:

- HelimodProxy: 通過修改mod_dir.so Apache模塊代理原始流量和轉發垃圾郵件,允許被入侵的服務器運行任意命令并支持垃圾郵件活動。

- HelimodRedirect: 通過修改各種 Apache 和 nginx 模塊,將 HTTP 流量重定向到攻擊者控制的網站,從而將一小部分網絡流量重定向到惡意網站。

- HelimodSteal: 通過添加一個輸入過濾器,攔截并竊取通過網絡表單提交的數據(如登錄憑證和支付詳情),從而從 HTTP POST 請求中竊取敏感信息。

- KernelRedirect: 通過使用掛接 Netfilter 的 Linux 內核模塊,在內核級別修改 HTTP 流量以重定向訪問者,改變 HTTP 響應中的位置標頭,將用戶重定向到惡意 URL。

- FrizzySteal: 通過掛鉤 libcurl 來攔截和滲透 HTTP 請求,使其能夠捕獲和竊取被入侵服務器發出的 HTTP 請求中的數據。

Ebury的惡意軟件模塊,來源:ESET

ESET 的最新調查是與荷蘭國家高科技犯罪小組(NHTCU)合作進行的,該小組最近查獲了網絡犯罪分子使用的備份服務器。

荷蘭當局稱,Ebury 的行為者使用通過 Vidar Stealer偽造或盜用的身份,有時甚至冒用其他網絡犯罪分子的綽號來誤導執法部門。

目前,NHTCU 正在調查在該服務器中發現的證據,包括包含歷史記錄和保存的登錄信息等網絡瀏覽痕跡的虛擬機,但目前還沒有新發現。