警惕,Foxit PDF 閱讀器存在設計”缺陷“

目前,PDF 已然成為了數字通信中不可或缺的一部分,在 PDF 閱讀器領域,Adobe Acrobat Reader 占據了最大的市場份額,但近些年后起之秀 Foxit PDF Reader 的市場占有率開始突飛猛進,在 200 多個國家擁有超過 7 億用戶。

然而,Check Point Research 近日發現了一種針對 Foxit Reader 用戶的 PDF 安全漏洞利用的異常操作模式,該安全漏洞會觸發安全警告,誘使毫無戒心的用戶執行”有害“命令。目前,該安全漏洞的變體在野外正被積極利用。

Foxit PDF Reader 設計中存在安全缺陷

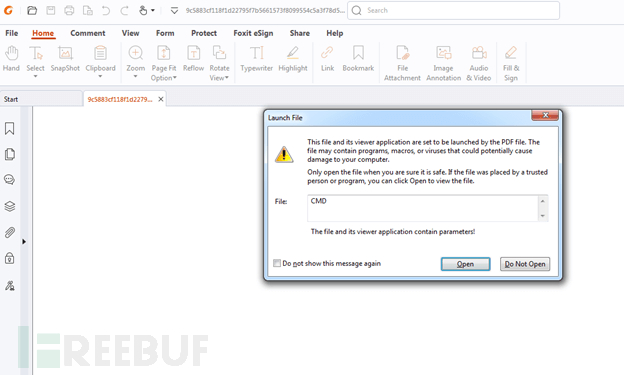

研究人員表示,安全漏洞是由 Foxit Reader 中警告消息中某個設計缺陷引發。據悉,警告消息中提供了一個”有害“的默認選項,一旦有粗心的用戶使用默認選項,安全漏洞就會自動觸發,從遠程服務器下載并執行惡意有效負載。

觸發惡意命令的默認選項

安全研究人員已經證實安全漏洞已經被多個威脅攻擊者用于電子犯罪和間諜活動。其中,名為 APT-C-35 / DoNot Team 威脅組織發起的某一間諜組織最為”著名“。威脅攻擊者通過部署特定惡意軟件、獲得受害者的數據信息。此外,威脅攻擊者能夠開展針對 Windows 和 Android 設備的混合攻擊活動,從而繞過雙因素身份驗證 (2FA) 。

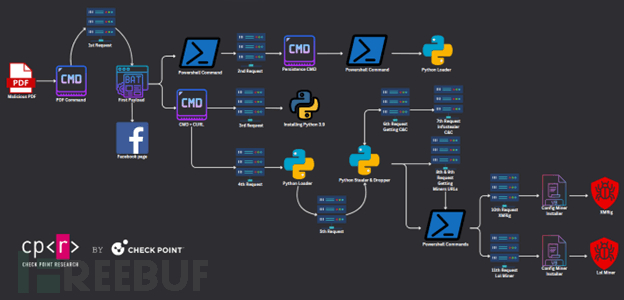

VenomRAT、Agent-Tesla、Remcos、NjRAT、NanoCore RAT、Pony、Xworm、AsyncRAT、DCRat 等在內的各種網絡犯罪攻擊者都在利用該安全漏洞,以分發、部署惡意軟件。Check Point Research 跟蹤了一起可能是通過 Facebook 分發惡意軟件的活動,發現了一條攻擊鏈。

攻擊鏈

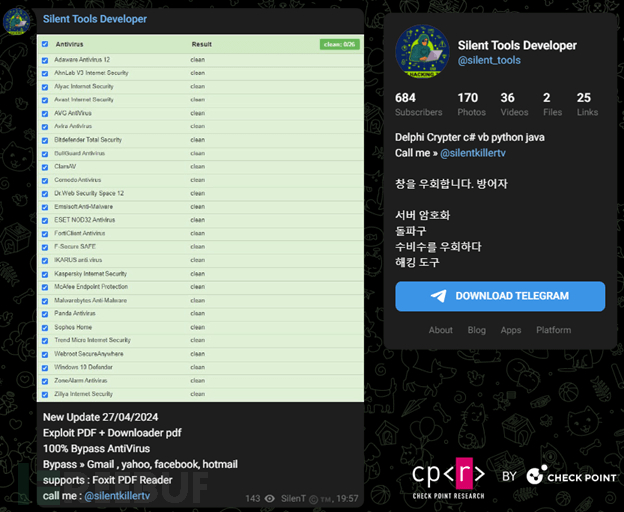

在另一場攻擊活動中,Check Point Research 確認了威脅攻擊者為@silentkillertv,主要利用兩個鏈接的PDF 文件執行活動,其中一個文件托管在合法網站 trello.com 上。威脅攻擊者還銷售惡意工具,并于 4 月 27 日宣傳了這一漏洞。

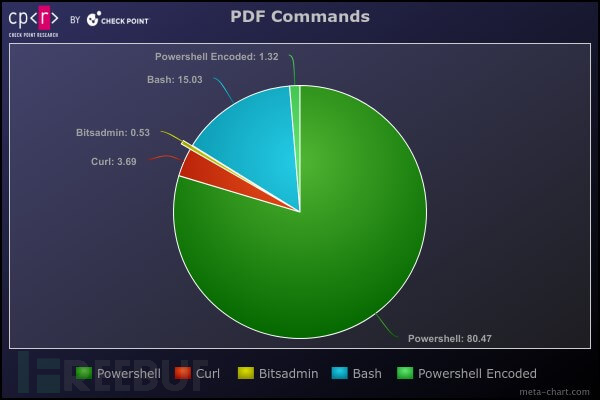

研究過程中,Check Point 獲得了多個攻擊者擁有的構建器,這些構建器利用此漏洞創建惡意 PDF 文件,大多數收集的 PDF 正在執行 PowerShell 命令,該命令從遠程服務器下載有效負載,然后立刻執行。

PDF 命令執行分析

最后,安全人員指出,隨著社會工程策略的日益復雜,用戶必須時刻保持警惕,隨時了解自身網絡安全狀況,謹慎行事,并實施包括多因素身份驗證和安全意識培訓等在內的安全措施,以最大程度上降低成為此類攻擊受害者的風險。

參考文章:https://blog.checkpoint.com/research/foxit-pdf-reader-flawed-design-hidden-dangers-lurking-in-common-tools/