編輯 | 言征

出品 | 51CTO技術棧(微信號:blog51cto)

近日蘋果被學術界冷不防丟出了一個核彈級漏洞,研究結果認為:蘋果的Wi-Fi定位系統(WPS)可能會被濫用,造成全球隱私被監控的噩夢,而且非蘋果設備的用戶也不能避免。

在一篇題為《使用基于Wi-Fi的定位系統監測人群》的論文中,美國馬里蘭大學(UMD)的博士生Erik Rye和UMD的副教授Dave Levin描述了蘋果WPS的設計如何促進大規模監控,即使是那些不使用蘋果設備的人。

1.蘋果安卓設備統統中招:Wi-Fi定位系統

該論文的作者在論文中解釋道:“這項工作確定了Wi-Fi接入點(APs)的所有者,尤其是弱勢和敏感群體中的所有者,可能會遭受到的危害。這些所有者可能通過使用WPS(Wi-Fi保護設置)而被追蹤。這種威脅甚至適用于那些沒有適配WPS技術的設備用戶——例如,沒有蘋果產品的個人,只要蘋果設備在Wi-Fi傳輸范圍內,他們的AP就可能出現在蘋果的WPS中。”

圖片

圖片

蘋果和谷歌、Skyhook等公司是運營WPS的幾家公司之一。他們為客戶端設備提供了一種比使用全球定位系統(GPS)更節能的定位方式。對于手機來說,WPS的功耗也比GPS小。

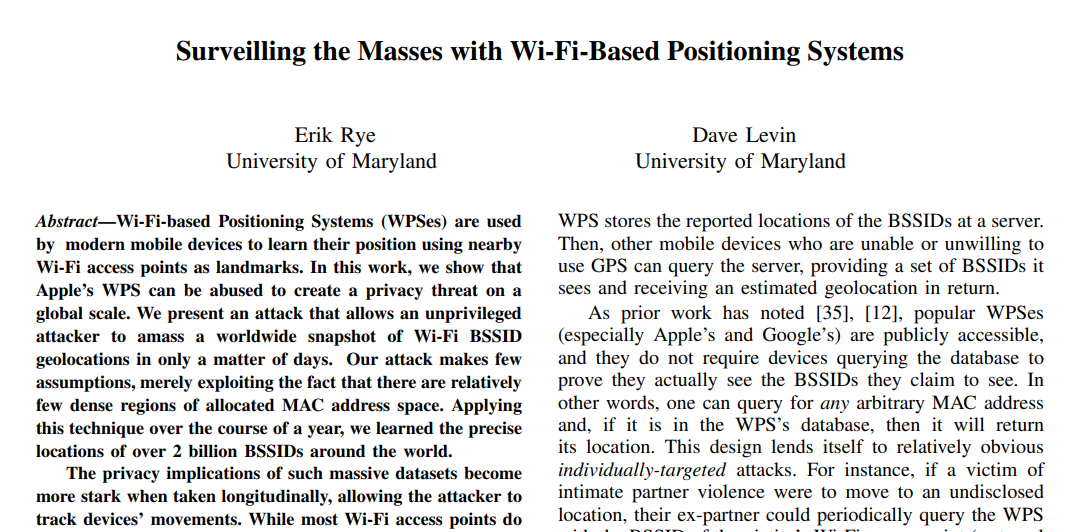

使用GPS獲取位置的移動設備通常會向WPS服務報告,以及Wi-Fi接入點的MAC地址——基本服務集標識符(BSSID)。此后,不使用GPS的其他移動設備可以通過查詢WPS服務來獲得位置數據。

圖片

圖片

設備查詢涉及向WPS發送附近BSSID及其信號強度的列表。正如論文所描述的,WPS通常以兩種方式中的一種進行響應。

它要么計算客戶端位置并返回這些坐標,要么返回提交的BSSID(與AP硬件相關)的地理位置并讓客戶端執行計算以確定其位置。

圖片

圖片

谷歌的WPS做前者,而蘋果的WPS做后者。但研究人員表示,蘋果的系統異常健談。

“除了客戶提交的BSSID的地理位置之外,蘋果的API還機會主義地返回了所請求的BSSID附近多達數百個BSSID的地質位置,”該論文指出。

2.蘋果開放的WPS研究方法被證明可以用于跟蹤全球用戶隱私

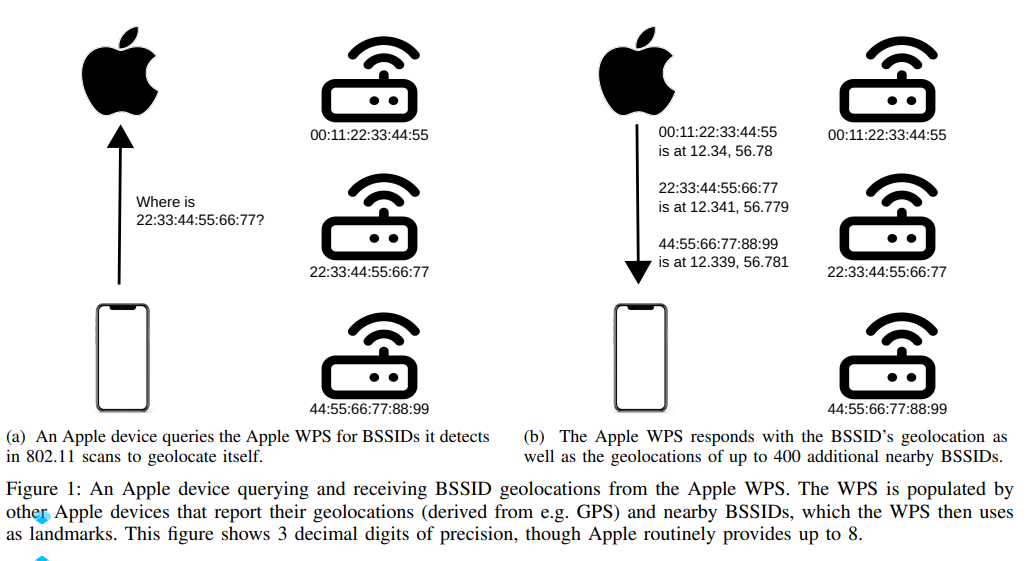

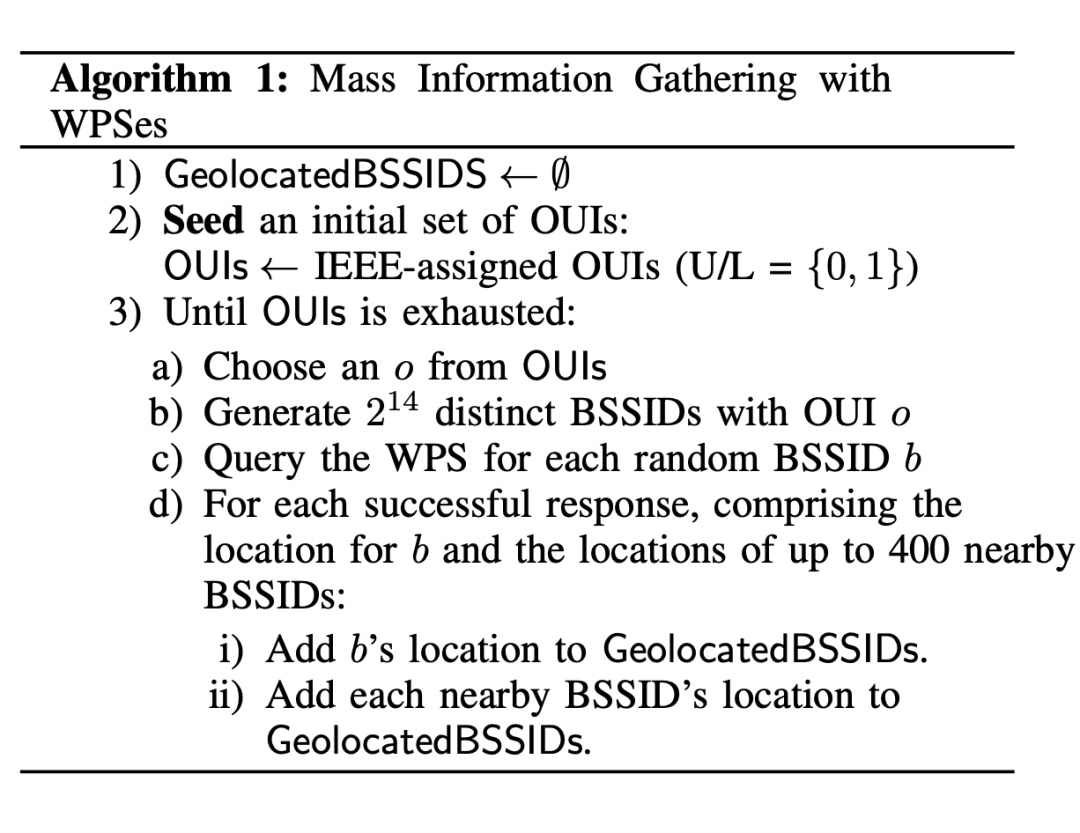

該論文的合著者Erik Rye向the Register解釋說,谷歌和蘋果的WPS系統以根本不同的方式工作,由于其開放性,只有蘋果的WPS提供了進行這項研究的方法。

Rye說:“在蘋果的版本中,你可以向地理定位提交BSSID,它會返回它認為BSSID所在的地理位置。”

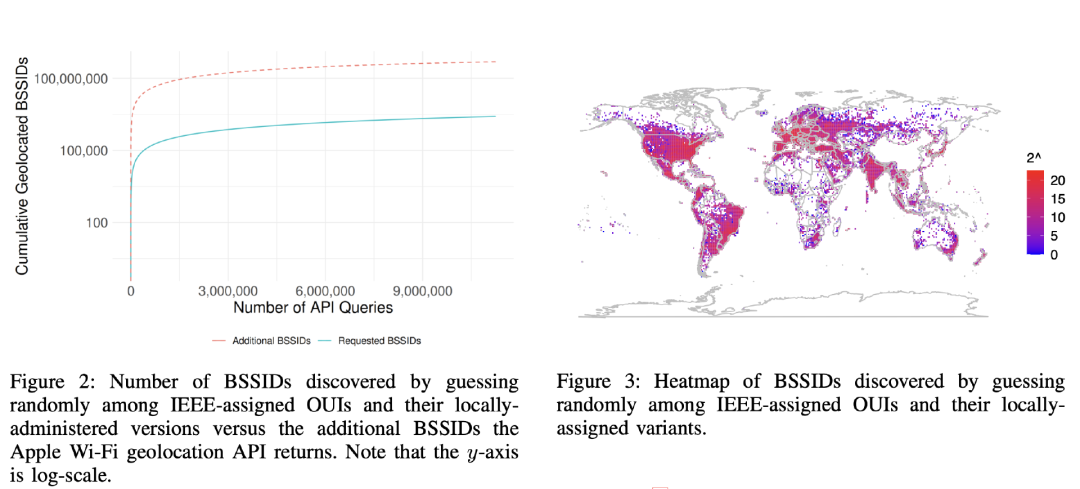

“它還返回了更多(多達400個)你沒有要求的附近的BSSID。這額外的400個對我們的研究非常重要,因為它們使我們能夠在短時間內積累大量地理定位的BSSID,此外,蘋果的WPS不受身份驗證或速率限制,可以免費使用。”

他說,谷歌的WPS只返回一個計算的位置,而且它還經過身份驗證、有費率限制和付費,這使得它無法進行此類研究。

蘋果系統的設計使Rye和Levin能夠匯編一個包含全球4.9億個BSSID的數據庫,然后他們可以使用該數據庫來跟蹤個人和人群隨時間的移動。

圖片

圖片

該論文解釋道:“因為蘋果WPS的精度在米的數量級,所以在許多情況下,這使我們能夠識別AP所在的個人家庭或企業。”

“出于對用戶隱私的尊重,我們在這項工作中研究的案例研究中沒有包括可以公開識別個人身份的例子。”

盡管如此,研究人員表示,“非常有可能”使用論文中描述的技術來確定他們所屬的個人或團體的身份,“包括個人姓名、軍事單位和基地,或房車停車位。”

3.技術太可怕可以通過星鏈終端跟蹤軍事行動

本文繼續探討了這種位置數據可用于的各種場景,包括攻擊后的損失評估(通過消失的BSSID)、使用GL.iNet旅行路由器的BSSID進行個人跟蹤,以及通過星鏈終端BSSID跟蹤烏克蘭的軍事行動。

研究人員表示,他們向蘋果、星鏈和GL.iNet報告了他們的發現,并指出,將BSSID排除在WPS數據庫之外的一種方法是在AP的Wi-Fi網絡名稱或SSID后附加字符串_nomap——SSID由用戶設置,而BSSID是硬件標識符。

蘋果公司在3月27日的隱私和定位服務幫助頁面更新中增加了對_nomap的支持。谷歌的WPS和眾包地理定位項目WiGLE至少自2016年以來就支持_nomap。我們被告知,這家iPhone巨頭正在采取進一步的緩解措施,以阻止上述追蹤。

4.SpaceX回應迅速“ 蘋果公司正在認真對待我們的報告”

Rye說:“蘋果公司正在認真對待我們的報告。”

“我們了解到,他們在隊列中有一個或多個額外的補救措施,我們希望這些補救措施將有助于保護接入點所有者的隱私,這些所有者永遠不會知道在SSID中附加“_nomap”,以防止他們被包括在蘋果的地理位置數據庫中。”

Rye還稱贊SpaceX的產品安全團隊迅速解決了這一問題,并在其產品中實施了BSSID隨機化。

他說:“在我們2023年的研究中,他們已經開始讓他們的一些產品實現BSSID隨機化,但在我們與他們交談后,他們加快了在所有星鏈設備上的實施。”

“值得注意的是,這個漏洞不是由SpaceX造成的(他們無法控制蘋果或谷歌的行為),但他們還是及時以正確的方式處理了它。”

5.解決方法:BSSID隨機化,但有顧慮

“我們的立場是,BSSID隨機化是防止被WPS跟蹤的最有力的防御措施,因為每次設備引導(或移動位置)時生成隨機標識符會使其在WPS中看起來完全不同。”

作者還提醒了旅行路由器制造商GL iNet,發現它不太容易接受。Rye說:“他們承認了對BSSID隨機化的擔憂和我們提出的解決方案,但告訴我們他們沒有部署這種防御的計劃。”

Rye說,雖然他不確定將BSSID隨機化(建議的緩解措施)能否作為Wi-Fi標準的一部分的工作,但他希望這項研究將鼓勵IEEE的技術專家研究這個問題,就像他們過去對MAC地址隨機化所做的那樣(制造商包含不同的唯一標識符時,客戶端MAC地址隨機化)。

他說:“當然,現在客戶端MAC地址隨機化已經有近10年的歷史了,我已經研究過了。這段歷史可以提供一些關于該做什么和不該做什么的教訓。”

Rye解釋道:“具體而言,當設備制造商在傳輸中包含MAC地址以外的不同唯一標識符時,或者當隨機化問題導致多個‘隨機’MAC地址可鏈接時,客戶端MAC地址隨機化會受到影響。”

“已經實施BSSID隨機化的Wi-Fi接入點制造商應該小心,也需要考慮這一點,不要重蹈覆轍。”

Rye計劃于8月在Black Hat USA發表這篇論文。

截至目前,蘋果沒有回應置評請求。

論文鏈接:https://www.cs.umd.edu/~dml/papers/wifi-surveillance-sp24.pdf