物聯(lián)網(wǎng)安全的優(yōu)秀實踐以及七種策略

大多數(shù)物聯(lián)網(wǎng)安全漏洞都是可以預防的,甚至可能是全部。看看任何引人注目的物聯(lián)網(wǎng)攻擊,都會發(fā)現(xiàn)一個已知的安全漏洞。

- 2019年的Ring智能攝像頭漏洞?用戶可以創(chuàng)建弱密碼并跳過多因素身份驗證。

- 2021年的Verkada監(jiān)視服務攻擊?該公司的系統(tǒng)中有太多的超級管理員角色,幾乎確保了強大的憑據(jù)會泄露(事實確實如此)。

- 2016年臭名昭著的Mirai僵尸網(wǎng)絡?它通過利用物聯(lián)網(wǎng)設備的通用密碼來工作。

一些常識性的政策可以阻止這三次襲擊。

換句話說,如果開發(fā)物聯(lián)網(wǎng)產(chǎn)品或管理其在現(xiàn)場的操作,那么安全最佳實踐值得您花時間。畢竟,僅在2023年,物聯(lián)網(wǎng)惡意軟件攻擊就激增了400%。不要讓攻擊者更容易攻破你的系統(tǒng)。

當然,物聯(lián)網(wǎng)安全不是做一次就認為完成的任務。它需要在部署的整個生命周期中保持警惕。這種持續(xù)的安全監(jiān)視稱為漏洞管理,它是保證用戶(和系統(tǒng))安全的關鍵。

但是,如果物聯(lián)網(wǎng)安全漏洞是可以預防的,那么究竟需要什么來防止它們呢?從物聯(lián)網(wǎng)安全的這七個最佳實踐開始,包括在設備的整個生命周期內(nèi)處理漏洞管理的最簡單方法。

物聯(lián)網(wǎng)安全的7個優(yōu)秀實踐

我們知道:安全可能是昂貴的、耗時的,或者只是令人討厭的。這就是為什么物聯(lián)網(wǎng)供應商有時不能給予安全應有的關注。只要記住,一次災難性的攻擊可能會讓你的公司付出遠遠超過任何安全投資的代價——包括你的品牌本身。

好消息是可以得到幫助。多年來,物聯(lián)網(wǎng)行業(yè)已經(jīng)提出了許多最佳實踐,漏洞管理平臺可以幫助將這些安全協(xié)議付諸實施。

所以不要被物聯(lián)網(wǎng)安全嚇倒,需要遵循以下七條建議。

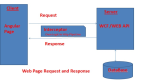

1.確保所有通信渠道安全

也許你的物聯(lián)網(wǎng)設備會將數(shù)據(jù)發(fā)送到云端。它可以與其他設備交換數(shù)據(jù)。也許兩者兼而有之。然而,無論數(shù)據(jù)到哪里,都必須保護該路徑不被第三方攔截。

強化這些通道的方法是使用加密——但并不是所有的加密方法都足夠強大,可以信任用戶數(shù)據(jù)。尋找不同安全算法的最優(yōu)組合,一個密碼套件。避免堅持使用舊的、過時的安全協(xié)議的誘惑,即使更新需要更多的工作來與舊的設備和應用程序集成。

2.確保可靠的身份驗證和授權

你的物聯(lián)網(wǎng)系統(tǒng)需要一種方法來區(qū)分誰是誰;這就是身份驗證,通常通過用戶名和密碼完成。系統(tǒng)還需要一種方法來確定給定的代理可以做什么;這就是授權,可以歸結為權限。

通過要求用戶使用第二設備、生物識別技術、基于位置/時間的標識符、一次性密碼或其他方法設置多因素身份驗證(MFA)來加強身份驗證。

通過在物聯(lián)網(wǎng)管理平臺中實施基于角色的訪問控制(RBAC)來加強授權,并將管理員訪問權限限制在最低限度的必要用戶。

3.遵循安全編碼實踐

漏洞可能潛入你的設備固件、系統(tǒng)軟件,或者兩者兼而有之。如果攻擊者訪問您的源代碼,他們可以找到漏洞加以利用。更糟糕的是,他們可以在你不知情的情況下修改源代碼,構建后門,直到你發(fā)現(xiàn)時已經(jīng)太晚了。因此,安全編碼需要強有力的實踐標準和安全的開發(fā)環(huán)境。

在使用庫和框架進行構建之前,請確保它們是安全的。然后讓您的代碼進行持續(xù)的安全性測試。幸運的是,您可以自動化這個過程。使用固件分析平臺在攻擊者之前發(fā)現(xiàn)零日漏洞。

不幸的是,您需要擔心的不僅僅是代碼。大多數(shù)物聯(lián)網(wǎng)系統(tǒng)也包含第三方組件。你不一定能阻止別人的弱點。我們列表中的下一項是您安全使用第三方組件的最佳選擇。

4.保持所有組件更新

希望與合作的供應商也在物聯(lián)網(wǎng)安全方面進行投資。他們不斷地創(chuàng)建補丁和錯誤修復來堵塞他們產(chǎn)品的安全漏洞。

不過,除非你更新軟件,否則這些保護措施將不起作用。所以一定要每次都這么做。除了使所有軟件組件始終保持最新狀態(tài)外,還要對所有固件更新進行加密,以確保惡意行為者不會在此過程中修改它們。

5.永遠不要讓默認密碼靠近系統(tǒng)

不要發(fā)布帶有默認密碼的產(chǎn)品。不要讓用戶設置默認密碼、常用密碼或可重復使用的密碼。攻擊者喜歡可預測的密碼,所以盡一切可能將它們排除在系統(tǒng)之外。

發(fā)送具有強、唯一密碼的設備,然后在用戶第一次使用時提示用戶創(chuàng)建類似的強密碼。

6.加密靜態(tài)數(shù)據(jù)

還記得如何推薦對所有通信通道進行TLS數(shù)據(jù)加密的嗎?還需要對不移動的數(shù)據(jù)進行加密。

也許將用戶數(shù)據(jù)存儲在設備上。可以把它存儲在云端。也許甚至有自己的服務器,加密數(shù)據(jù)必須只使用強加密密鑰,特別是在將數(shù)據(jù)存儲在自己的硬件上時。

弱加密可以被破解,而離線攻擊就更容易了。加密密鑰可能是最后一道防線,因此請確保跟上密碼學的發(fā)展,并了解最新的建議。

7.執(zhí)行正在進行的漏洞管理計劃

網(wǎng)絡罪犯的特點是他們總是在創(chuàng)新。物聯(lián)網(wǎng)供應商的工作是盡可能領先于網(wǎng)絡攻擊者。

這就是漏洞管理的作用。有幾種方法可以做到這一點:

- 定期測試設備的零日漏洞。

- 創(chuàng)建軟件物料清單(SBOM)以跟蹤第三方組件。

- 運行漏洞披露程序(VDP)以獲得安全社區(qū)的幫助。

- 實現(xiàn)一個有組織的系統(tǒng),用于快速報告、評估和修復漏洞。

然而,有了正確的工具,漏洞管理就變得易于管理。這個工具被稱為漏洞管理平臺(VMP)。

也就是說,漏洞管理是一個深奧的話題,在這里只觸及了表面。