通過Spring Boot 實現考試系統數據的安全傳輸與存儲

本專題將深入探討考試系統中常見的復雜技術問題,并提供基于Spring Boot 3.x的解決方案。涵蓋屏幕切換檢測與防護、接打電話識別處理、行為監控攝像頭使用、網絡不穩定應對等,每篇文章詳細剖析問題并提供實際案例與代碼示例,幫助開發者應對挑戰,提升考試系統的安全性、穩定性與用戶體驗。

通過Spring Boot 實現考試系統數據的安全傳輸與存儲

在考試系統中,用戶的考試數據包含了許多敏感信息,如個人身份數據、考試成績等。確保這些數據在傳輸和存儲過程中的安全尤為重要。如果考試數據在傳輸或存儲過程中未加以保護,容易遭受中間人攻擊、數據泄露等風險。在當今的網絡環境中,保障數據的安全性已經成為系統設計的基本要求。

技術實現:Spring Boot結合加密傳輸(SSL/TLS),數據加密存儲

1. 加密傳輸(SSL/TLS)

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是用于在網絡連接上提供安全通信的協議。它們通過加密數據來確保傳輸的私密性和完整性。

理論講解:

- 握手過程:客戶端和服務器首先通過握手協議協商加密算法、交換密鑰等信息,建立安全的SSL/TLS連接。具體步驟包括:

客戶端Hello:客戶端發送支持的SSL/TLS版本、加密算法和一個隨機數。

服務器Hello:服務器選擇SSL/TLS版本、加密算法,并發送證書和一個隨機數。

密鑰交換:雙方使用公共密鑰交換用于會話的對稱密鑰。

會話建立:雙方確認會話參數,開始使用對稱密鑰加密的數據傳輸。

- 數據加密:在SSL/TLS握手成功后,傳輸的數據通過對稱加密算法(如AES)進行加密,從而確保數據在傳輸過程中不被竊聽和篡改。

2. 數據加密存儲

數據加密存儲是指在存儲數據前對其進行加密處理,即使數據庫被非法獲取,數據也無法被直接讀取和使用。

理論講解:

- 對稱加密:常用的對稱加密算法如AES(Advanced Encryption Standard)可以將數據加密成密文,只有持有密鑰的用戶才能解密成原始數據。

- 加密密鑰管理:加密密鑰的管理尤為重要,應使用安全的機制存儲和訪問密鑰,確保密鑰不被泄漏。

- 加密方案選擇:根據業務需求選擇合適的加密方案,保證加密算法的強度和性能。

解決方案:建立數據安全協議,定期數據備份

1. 建立數據安全協議

數據安全協議是保證數據在傳輸和存儲中被保護的關鍵之一。一個完善的數據安全協議應包括:

- 數據分類:根據數據敏感度進行分類,制定不同的保護措施。

- 加密標準:規定傳輸和存儲加密的具體算法和密鑰管理策略。

- 訪問控制:根據用戶角色和權限,嚴格控制對數據的訪問和操作。

- 審計和監控:定期對系統進行安全審計,監控數據訪問日志,及時發現和處理異常。

- 定義數據分類和敏感級別:將考試系統中的數據根據敏感性進行分類,如個人信息、成績數據、考試題庫等。

- 制定加密策略:指定數據庫中的某些字段必須加密存儲,并明確傳輸過程中必須使用SSL/TLS加密。

- 配置訪問控制:利用Spring Security等框架,實現基于角色的訪問控制(RBAC),確保只有授權用戶能訪問敏感數據。

- 審計和監控:定期進行數據安全審計,利用Spring Boot Actuator等工具對系統進行監控,確保數據訪問的合法性。

2. 定期數據備份

數據備份是防止數據丟失和損壞的重要措施之一。通過定期的備份,可以確保在系統故障、數據損壞或誤刪除情況下,能夠快速恢復數據。

自動化備份計劃:利用數據庫管理工具或腳本,配置自動化的定期備份計劃,備份時間可以是每日、小時、每周、每月等,具體根據業務需求確定。

- 異地備份:為防止本地數據中心發生不可預見的災難(如火災、地震等),建議將備份數據同步到異地的數據中心或云存儲中。

- 備份驗證:定期驗證備份文件的完整性,確保備份數據能夠在需要時被正確恢復。可以設置定期的恢復演練,模擬數據恢復過程,確保步驟和操作都正確無誤。

- 存儲加密:確保備份的數據本身也是加密的,以防止備份文件被非法獲取后仍能保護數據隱私。

示例代碼:實現數據加密與安全傳輸

下面將從傳輸層加密和存儲層加密兩方面進行實現。

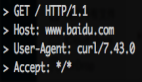

1. 配置SSL/TLS實現加密傳輸

在Spring Boot中配置SSL/TLS非常簡單。首先,我們需要準備好SSL證書:

- 對于開發環境,可以使用自簽名證書。生產環境建議使用可信任的CA簽發的證書。

以下是Spring Boot配置文件application.properties的配置示例:

# 配置SSL

server.port=8443

server.ssl.key-store=classpath:keystore.p12

server.ssl.key-store-password=changeit

server.ssl.key-store-type=PKCS12

server.ssl.key-alias=tomcat然后,在Spring Boot項目的resources路徑下放置您的keystore文件(如keystore.p12),重啟應用即可開啟HTTPS。

2. 數據加密存儲

針對數據存儲層的加密,我們可以在保存數據到數據庫之前,對數據進行加密處理。

首先,添加必要的依賴:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-crypto</artifactId>

</dependency>創建一個工具類進行加密和解密:

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import java.security.SecureRandom;

public class EncryptionUtil {

private static final PasswordEncoder encoder = new BCryptPasswordEncoder(12, new SecureRandom());

// 加密方法

public static String encrypt(String rawData) {

return encoder.encode(rawData);

}

// 解密方法:BCrypt無法解密,但可以使用matches方法進行匹配驗證

public static boolean matches(String rawData, String encodedData) {

return encoder.matches(rawData, encodedData);

}

}然后,在保存考試數據時使用該工具加密數據:

import org.springframework.data.jpa.repository.JpaRepository;

import org.springframework.stereotype.Service;

import javax.transaction.Transactional;

// 考試結果實體類

@Entity

@Table(name = "exam_results")

public class ExamResult {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(name = "student_id")

private String studentId;

// 使用加密后的成績存儲

@Column(name = "score")

private String encryptedScore;

// getter, setter方法省略

}

// 考試結果的存儲庫

public interface ExamResultRepository extends JpaRepository<ExamResult, Long> {

}

@Service

public class ExamResultService {

@Autowired

private ExamResultRepository examResultRepository;

@Transactional

public void saveExamResult(String studentId, String score) {

// 加密成績

String encryptedScore = EncryptionUtil.encrypt(score);

ExamResult examResult = new ExamResult();

examResult.setStudentId(studentId);

examResult.setEncryptedScore(encryptedScore);

examResultRepository.save(examResult);

}

public boolean verifyExamResult(String studentId, String rawScore) {

Optional<ExamResult> examResultOpt = examResultRepository.findByStudentId(studentId);

if (examResultOpt.isPresent()) {

ExamResult examResult = examResultOpt.get();

return EncryptionUtil.matches(rawScore, examResult.getEncryptedScore());

}

return false;

}

}3. 數據備份

定期的數據備份是防止數據丟失的重要措施。可以使用數據庫自帶的備份功能,也可以通過腳本定期執行備份:

例如,對于MySQL數據庫,可以編寫以下腳本:

#!/bin/bash

# 數據庫備份路徑

BACKUP_PATH="/path/to/backup/folder"

# 數據庫信息

DB_HOST="localhost"

DB_USER="root"

DB_PASSWORD="yourpassword"

DB_NAME="yourdatabase"

# 當前日期

CURRENT_DATE=$(date +"%Y-%m-%d")

# 備份文件路徑

BACKUP_FILE="${BACKUP_PATH}/backup_${DB_NAME}_${CURRENT_DATE}.sql"

# 執行備份

mysqldump -h ${DB_HOST} -u ${DB_USER} -p${DB_PASSWORD} ${DB_NAME} > ${BACKUP_FILE}

# 壓縮備份文件

gzip ${BACKUP_FILE}通過配置cron任務,定期執行上述備份腳本:

0 2 * * * /path/to/backup_script.sh異地備份

使用rsync工具同步到遠程服務器或云存儲:

#!/bin/bash

REMOTE_USER="remote_user"

REMOTE_HOST="remote_host"

REMOTE_DIR="/path/to/remote/backup"

LOCAL_BACKUP_DIR="/path/to/backup/directory"

# 執行遠程同步

rsync -avz ${LOCAL_BACKUP_DIR} ${REMOTE_USER}@${REMOTE_HOST}:${REMOTE_DIR}4.備份驗證

編寫恢復腳本并定期驗證:

#!/bin/bash

DB_HOST="localhost"

DB_USER="root"

DB_PASS="your_password"

DB_NAME="exam_system_restore"

BACKUP_FILE="/path/to/backup/file.sql.gz"

# 解壓并恢復數據

gunzip < ${BACKUP_FILE} | mysql -h ${DB_HOST} -u ${DB_USER} -p${DB_PASS} ${DB_NAME}

# 檢查恢復結果

if [ $? -eq 0 ]; then

echo "恢復成功"

else

echo "恢復失敗"

fi通過上述步驟實現了數據的定期備份、異地存儲和備份驗證,確保數據在發生故障時能夠及時恢復,保障考試系統數據的安全性和可用性。

五、注意事項:遵循數據保護法規,防止數據泄漏

- 遵循法律法規:

- 確保系統設計符合GDPR、CCPA等數據保護法律法規要求。

- 對用戶數據進行匿名化處理,避免直接存儲明文個人數據。

- 防止數據泄漏:

定期更新SSL證書。

使用強密碼策略,定期更新密碼。

定期審計和監控系統日志,檢測異常行為。

通過上述方法和措施,結合示例代碼,我們可以確保考試系統中數據在傳輸和存儲過程中的安全性,防止數據泄露和篡改,提高整個系統的安全防護水平。