精華版 | 2024 Q1全球威脅報告一覽

概要

Q1最熱門的安全事件是XZ/liblzma后門高危漏洞。開發人員Andres Freund一次偶然情況下,發現了XZ/liblzma存在后門并對該漏洞進行報告。XZ/liblzma是一個廣泛使用的開源工具,掌握該后門攻擊者幾乎可以訪問任何運行受感染發行版的 Linux 機器。這一事件提出了有關開源代碼的安全性及其集成到關鍵系統和應用程序中的重要問題。

社會工程學仍然是各平臺上最大的威脅,而且所占的份額還在繼續增加。在移動設備領域,2023年Q4季度所有威脅 90% 以上來自詐騙和類似威脅類型。這一趨勢也反映在PC平臺上,87%的威脅屬于同一類型。

在惡意廣告和惡意推送通知激增的背景下,欺詐行為大幅增加(移動平臺為 61%,PC平臺為 23%)。在烏克蘭等某些地區,這些風險幾乎翻了一番,凸顯了這些惡意活動的全球范圍和影響。此外,詐騙者正在部署越來越復雜的戰術,包括使用深度偽造技術、AI音頻同步,以及劫持流行的 YouTube 頻道來傳播欺詐內容,從而擴大了造成經濟損失的可能性。

在PC方面,惡意組織Lazarus Group 策劃了一場復雜的 APT 活動,該活動以亞洲的個人為目標,以工作機會為由進行詐騙。

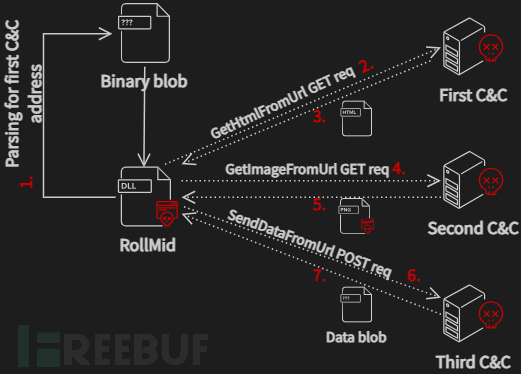

僵尸網絡活動也令人擔憂。例如Twizt 僵尸網絡對服務器消息塊(SMB)協議憑證暴力破解,惡意 DDosia 項目擴展等功能進行更新,從而大大增加了其危害性。此外,以 DarkGate 和 Luma 為代表的惡意軟件即服務 (MaaS) 竊取程序也呈現出上升趨勢。

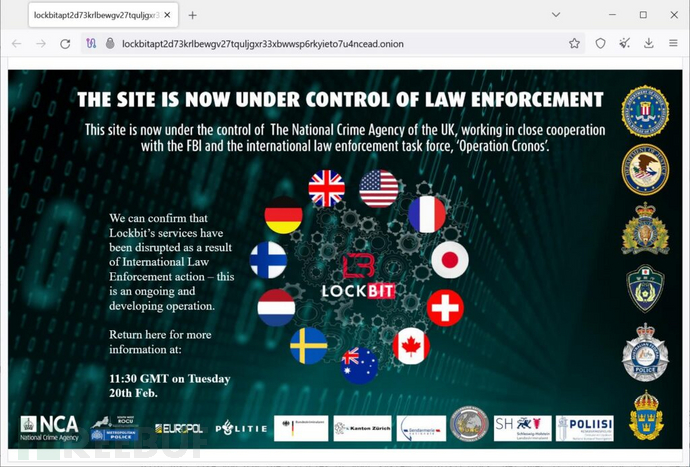

Q1勒索軟件攻擊也呈現上升趨勢, LockBit 勒索軟件是其中的典型代表,且被執法單位打擊后又再度復活。此外一種名為HomuWitch 的新型勒索軟件也許引起注意,該勒索軟件在信息加密方面有著不俗的效果。

YouTube成為網絡釣魚、惡意廣告的“溫床”

YouTube 具有25億用戶,目前已成為網絡釣魚、惡意廣告等威脅行為的“溫床”。自動廣告系統和用戶生成的內容相結合,為網絡犯罪分子提供了繞過傳統安全措施的通道,使 YouTube 成為部署網絡釣魚和惡意軟件的重要渠道。

該平臺上的顯著威脅包括 Lumma 和 Redline 等憑證竊取程序、網絡釣魚和詐騙登陸頁面,以及偽裝成合法軟件或更新的惡意軟件。此外YouTube 還是流量分發系統 (TDS) 的通道,從而將用戶引向惡意網站,并支持從虛假贈品到投資計劃等各種高危害性的騙局。

在 YouTube 上興起的 DeepFake 視頻通過逼真地模仿人物或事件,由此誤導觀眾,傳播大量的虛假信息。Q1大量攻擊者入侵用戶的YouTube 帳戶,約有5000 多萬是訂閱者被劫持,用于傳播 Cryptoscam Deefake 視頻。

威脅者經常利用自動上傳和搜索引擎優化 (SEO) 中毒來提高有害內容的可見度。此外,虛假評論猖獗,欺騙觀眾,推廣危險鏈接,利用 YouTube 的算法和用戶參與傳播網絡威脅。

利用 YouTube 傳播威脅的方式有很多。在 YouTube 上觀察到的基本戰術和程序 (TTP) 如下:

- 針對創作者的網絡釣魚活動: 攻擊者向 YouTube 創作者發送個性化電子郵件,提出欺詐性的合作機會。一旦建立了信任,他們就會打著合作所需軟件的幌子發送惡意軟件鏈接,通常會導致 cookie 被盜或賬戶受損。

- 視頻詐騙: 攻擊者上傳的視頻描述包含惡意鏈接,其中包括偽裝成與游戲、生產力工具甚至殺毒軟件相關的合法軟件下載,誘騙用戶下載惡意軟件。

- 劫持頻道傳播威脅: 攻擊者通過網絡釣魚或惡意軟件獲得對 YouTube 頻道的控制權,然后重新利用這些頻道來宣傳各類威脅,如加密貨幣詐騙。這類欺詐活動通常涉及需要觀眾提供初始押金的虛假贈品。

- 利用偽造的軟件品牌和域名: 攻擊者創建相似度極高的軟件品牌,或者將威脅網站偽裝成合法網站來獲取用戶的行人,從而誘導用戶下載惡意軟件。

- 越獄軟件誘導: 攻擊者發布教程視頻或提供破解軟件,引導用戶下載偽裝成有用工具的惡意軟件。這種策略利用用戶尋求免費訪問付費服務或軟件的心理,利用 YouTube 的搜索和推薦算法鎖定潛在受害者。

Lazarus 黑客組織利用 Windows 零日漏洞獲取內核權限

2024年第一季度,Lazarus 黑客組織試圖利用 Windows AppLocker 驅動程序 appid.sys 中的零日漏洞 CVE-2024-21338,獲得內核級訪問權限并關閉安全工具,從而能夠輕松繞過 BYOVD(自帶漏洞驅動程序)技術。

Avast 網絡安全分析師發現了這一網絡攻擊活動,隨后便立刻向微軟方面上報。微軟在 2024 年 2 月發布的安全更新中解決安全漏洞的問題。不過,微軟并未將 CVE-2024-21338 安全漏洞標記為零日漏洞。

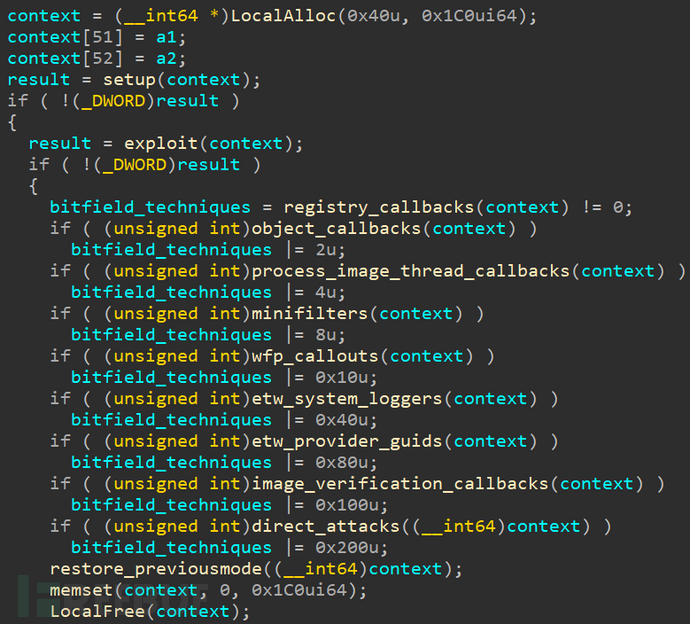

Lazarus 黑客組織利用 CVE-2024-21338 安全漏洞在其 FudModule rootkit 的更新版本中創建了一個讀/寫內核基元(ESET 于 2022 年底首次記錄了 CVE-2024-21338 漏洞,此前,rootkit 曾濫用戴爾驅動程序進行了 BYOVD 攻擊。)新版 FudModule 在隱蔽性和功能性方面有了顯著增強,包括但不限于采用了新技術逃避檢測和關閉 Microsoft Defender 和 CrowdStrike Falcon 等安全保護。此外通過檢索大部分攻擊鏈,Avast 還發現了 Lazarus 黑客組織使用了一種此前從未記錄的遠程訪問木馬 (RAT)。

Lazarus 黑客組織利用了微軟 "appid.sys "驅動程序中的一個漏洞,該驅動程序是 Windows AppLocker 組件,主要提供應用程序白名單功能。Lazarus 團隊成員通過操縱 appid.sys 驅動程序中的輸入和輸出控制(IOCTL)調度程序來調用任意指針,誘使內核執行不安全代碼,從而繞過安全檢查。

FudModule rootkit 與漏洞利用程序構建在同一模塊內,執行直接內核對象 DKOM 操作,以關閉安全產品、隱藏惡意活動并維持被入侵系統的持久性。(安全產品包括 AhnLab V3 Endpoint Security、Windows Defender、CrowdStrike Falcon 等以及 HitmanPro 反惡意軟件解決方案)

Avast 在新版 rootkit 中發現了新的隱身特性和擴展功能,例如通過 DKOM 進行選擇性和有針對性的破壞、增強篡改驅動程序簽名執行和安全啟動功能等。Avast 還指出,這種新的安全漏洞利用策略標志著威脅攻擊者內核訪問能力有了重大突破,使其能夠發起更隱蔽的網絡攻擊,并在被入侵網絡系統上持續更長時間。

目前,針對 CVE-2024-21338 安全漏洞唯一有效的安全措施就是盡快應用 2024 年 2 月的 發布的安全更新。

這些攻擊鏈的復雜性表明,Lazarus 投入了大量資源進行策劃和執行。在執行攻擊之前,Lazarus 通過部署無文件惡意軟件和將工具直接加密到硬盤驅動器上進行了精心的準備。對受害者的精心選擇和高度針對性表明,在啟動惡意軟件之前,建立某種程度的信任或聯系很可能是必要的。部署如此復雜的武器庫,再加上利用漏洞,凸顯了重大的戰略遠見和資源投入。

僵尸網絡依舊不容小覷

僵尸網絡主要目的是確保對設備的長期訪問,以利用其資源,包括遠程控制、垃圾郵件分發、拒絕服務(DoS)攻擊等等。

需要注意的是,Twizt 僵尸網絡在其更新中獲得了一個新模塊,該模塊提供的功能為其sextortion 活動提供了動力。該模塊依賴于一種常見的策略,即用據稱從用戶設備或賬戶中恢復的虛假敏感信息敲詐用戶。威脅方通常會提及感染了 RAT 的設備,而信息中通常會包含偽造的發件人頭信息和密碼,讓人以為用戶的郵件賬戶已被黑客入侵。事實上,所有發送的信息都是偽造的,密碼很可能是從暗網上流傳的某個泄露密碼數據庫中獲取的。

2023年,Twizt 開始對虛擬網絡計算(VNC)憑證進行暴力破解。2024年初,該組織改用暴力破解 SMB 憑據。Twizt 包含一個用戶名/密碼對的硬編碼列表,該列表針對隨機生成的目標進行嘗試。驗證成功后會向其命令與控制(C&C)服務器報告。

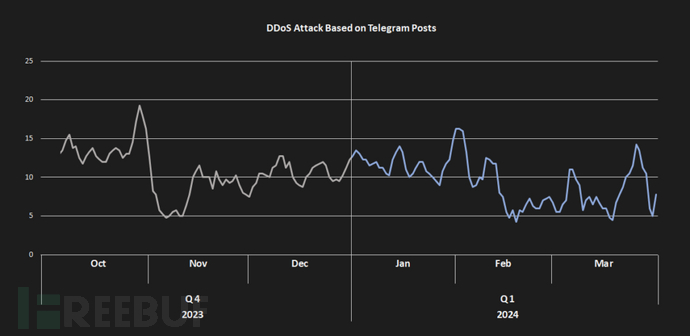

Q1季度,曾經 叱咤風云的DDosia遭遇了有史以來的“滑鐵盧”。據推測,有人在積極攻擊 DDosia的 C&C 基礎設施,多次造成面向真實 C&C 服務器的代理服務器中斷。這導致該外層的基礎架構迅速變化,每個新的代理 C&C 在再次不可用之前都有大約 2 天的生命周期。由于缺乏 C&C 中斷時的客戶端更新機制,項目所有者不得不每隔幾天就制作新的客戶端。

由于每次更新都需要手動更新 DDosia 的二進制文件,再加上 C&C 頻繁中斷,他們的攻擊影響力顯著下降。尤其是在 2 月 19 日前后,八個代理 C&C 被關閉了五天。即使在這之后,它們也無法恢復以前的效率。

隨著原來的群組被刪除,DDoSia 轉移到了另一個名為 "DDoSia 項目 "的 Telegram 群組,為這些動蕩的變化畫上了句號。在此之前,原始群組一直在發展壯大,最終擁有約 20000 名成員,而新群組開始時只有約 12000 名成員,并且很快繼續呈下降趨勢。

在2023年Q4,"DDosia "主要關注銀行,而在 2024 年第一季度,"DDosia "主要關注各種行業聯盟、法院、新聞機構、計算機應急小組以及運輸和物流公司。其基本邏輯基本保持不變——在各國境內尋找有損害俄羅斯利益的目標。

至于整個僵尸網絡的發展趨勢,許多流行的病毒已經停滯不前。盡管如此,我們還是看到它們的流行程度發生了一些較大的變化,包括 BetaBot(13%)的活動增加。另一方面,大多數其他病毒似乎都在下降,其中以下病毒的降幅最大: Pikabot(-48%)、Tofsee(-31%)、MyKings(-21%)和 Dridex(-21%)。

挖礦惡意軟件正在繼續減少

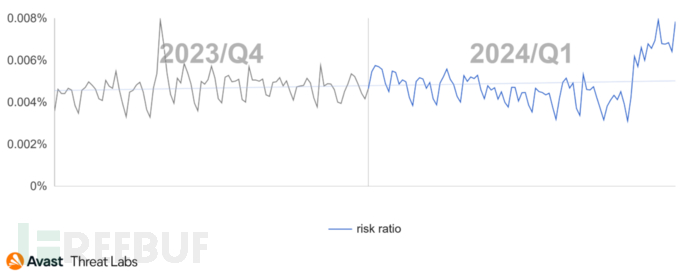

在2023年第4度,挖礦惡意組織的猖獗程度持續下降,這種下降趨勢一直延續至2024 年第一季度,風險率大幅下降了 28%。其中最主要是由于XMRig 惡意軟件份額略有下降的影響,而 XMRig 在上一季度的份額曾一度飆升。與之對應的是,幾乎所有其他主要的代幣制造者的活動實際上都有所增加,從而擴大了其份額。

在上一季度美國和土耳其的風險激增之后,情況稍有緩和,這兩個國家的風險比率下降了 39%。其他國家也有下跌,其中印度(22%)、埃及(19%)和巴基斯坦(13%)的下降幅度更大。目前,馬達加斯加(風險率為 2.18%)、土耳其(1.47%)、巴基斯坦(1.35%)和埃及(1.14%)仍然是挖礦風險最大的幾個國家。

XMRig 是長期以來最受歡迎的推幣機,本季度其推幣機惡意軟件份額下降了 6%,但它仍然占據了總份額的 60%。所有其他主要挖幣者的活動都有所增加,包括網絡挖幣者(增加 5%)、CoinBitMiner(24%)、FakeKMSminer(37%)等。

在 2024 年第一季度,最常見的惡意軟件占比如下:

- XMRig (59.53%)

- 網絡礦工 (20.20%)

- CoinBitMiner (2.67%)

- FakeKMSminer (2.03%)

- NeoScrypt (1.75%)

- CoinHelper (1.05%)

- VMiner (0.86%)

- SilentCryptoMiner (0.84%)

信息竊取仍以 AgentTesla 為主

AgentTesla是一款“老牌”惡意軟件即服務“MAAS”惡意程序,在過去的幾年間,一直保持著較高的活躍度。其主要通過社工釣魚郵件傳播,“商貿信”和偽裝航運公司釣魚郵件是該木馬經常使用的社工釣魚方式。通過社工釣魚方式獲取初始訪問權限后,作為第一階段的惡意軟件,AgentTesla提供對受感染系統的遠程訪問,然后用于下載更復雜的第二階段工具,包括勒索軟件。

AgentTesla是基于.Net的遠程訪問木馬 (RAT)和數據竊取程序,旨在竊取用戶的敏感信息,如登錄憑據、銀行賬戶信息、電子郵件等。其具有強大的遠程控制功能,可以通過鍵盤記錄、屏幕截圖、攝像頭監控等方式監視用戶行為。該間諜木馬具有反調試功能,同時誘餌文件使用了多層解密,大大增加了分析難度。

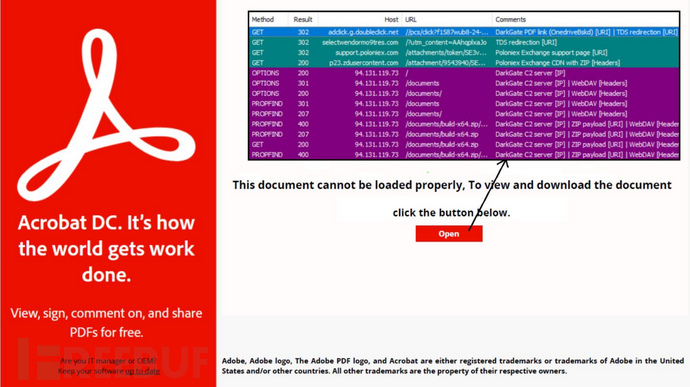

惡意軟件即服務(MaaS)竊取信息繼續茁壯成長,并盡可能尋找新的傳播方式。例如DarkGate 通過 Microsoft Teams 使用網絡釣魚進行傳播。從技術角度看,DarkGate 還利用了 Microsoft Windows SmartScreen(CVE-2024-21412)漏洞。此外, DarkGate 還曾試圖通過惡意 PDF 文件傳播濫用了加密交換和 WebDAV 服務器。惡意軟件通過 InternetShortcut 鏈接(.URL 文件)從 opendir 下載內容。

Lumma Stealer 是另一種 MaaS 竊取程序,它繼續通過在 YouTube 上傳播的破解軟件進行傳播,利用虛假教程誤導受害者。這進一步說明,此類病毒及其制造者從不放過任何利用社交工程傳播惡意軟件的機會。

這種典型的混淆型惡意軟件以竊取密碼、加密貨幣錢包和 cookie 而聞名。它通常通過偽造應用程序或谷歌廣告中毒滲透系統。這種威脅存在多代,這表明它在未來很可能會持續存在,而年初惡意廣告活動攜帶的新版本則進一步凸顯了這一點。

就 Linux 而言,Python 信息竊取程序是此類惡意軟件中較為流行的病毒,其中包括 Spidey、Creal、Wasp 或 PirateStealer 等著名惡意軟件家族。此外,還有一種名為 PassSniff/Putin 的新惡意軟件,它是用 C++ 編寫的,不是從磁盤上竊取密碼,而是通過使用通用規則和針對流行服務和應用程序的特定規則來嗅探 HTTP 流量,從而竊取密碼。

總體而言,2024 年第一季度全球信息竊取程序的風險率下降了 8%。不過,許多流行的竊取程序進一步擴大了覆蓋范圍,包括 AgentTesla、Stealc、Fareit 和 ViperSoftX。

其中,AgentTesla 是最流行的信息竊取程序,其惡意軟件份額增加了 17%。其活動主要針對中歐、北美和南美,現占據了 30.31% 的惡意軟件份額。值得注意的是,幾乎所有較大的信息竊取者的活動都有所增加,包括 Fareit(增加 34%)、Stealc(33%)、ViperSoftX(28%)和 Azorult(14%)。FormBook 的份額下降了 32%,Lokibot 的份額下降了 50%,從而平衡了信息竊取者整體活動的天平。

以下是2024 年第一季度最常見的信息竊取者及其惡意軟件份額:

- AgentTesla (30.31%)

- Fareit (7.55%)

- FormBook (6.92%)

- RedLine (4.37%)

- Stealc (2.81%)

- ViperSoftX (2.28%)

- Azorult (1.93%)

- ClipBanker (1.72%)

- Raccoon (1.56%)

- Lokibot (1.41%)

- Rhadamanthys (1.36%)

勒索軟件依舊是最嚴重的威脅

勒索軟件最常見的子類型是加密受害者電腦上的文檔、照片、視頻、數據庫和其他文件。如果不先解密,這些文件就無法使用。為了解密文件,攻擊者會索要錢財,即 "贖金"。

LockBit是勒索軟件的頂級流派之一,它的加密和勒索攻擊力度絲毫未減。由于 LockBit 聲名狼藉,其在 2024 年第一季度被曾存在短暫被清除的情況。10 個國家的執法機構聯合宣布了 Cronos 行動,聯邦調查局成功攻破了 LockBit 基礎設施,獲得了大約 1000 個私人加密密鑰,并發布了一個公共解密器。

勒索軟件操作員滲透公司的常見手法如下:

勒索軟件操作員 "購買訪問權限",這意味著獲取有關公司、公司漏洞以及如何入侵公司網絡的信息。然后操作員繪制公司網絡地圖,最終部署勒索軟件。當被攻擊的公司支付贖金后,"接入賣家 "就能獲得接入費。

與 LockBit、Akira 或 BlackCat 等更流行的威脅相比,以下這些勒索軟件很少出現在媒體的報道中,因為這些勒索軟件不是攻擊大公司并要求數百萬美元的贖金,而是主要針對個人用戶或小型企業,要求的贖金在數千美元左右。

- WannaCry(21%)

- STOP (12%)

- Mallox(又名 TargetCompany) (3%)

- DarkSide (2%)

- Cryptonite (1%)

與上一季度相比,用戶群中勒索軟件的總體風險率有所上升,且從 2024 年 3 月開始升級。

技術支持詐騙 (TSS): 攻擊持續增加

技術支持詐騙威脅涉及騙子冒充合法的技術支持代表,試圖遠程訪問受害者的設備或獲取敏感的個人信息,如信用卡或銀行詳細信息。這些騙局依靠騙取信任的伎倆來獲得受害者的信任,通常包括說服他們為不必要的服務付費或購買昂貴的禮品卡。互聯網用戶一定要提高警惕,并核實任何聲稱提供技術支持服務的人的資質。

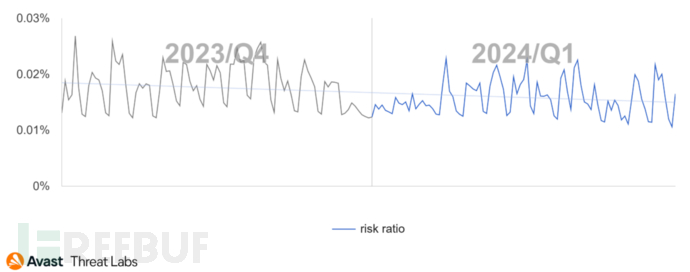

在整個 2023 年,與技術支持詐騙有關的活動持續減少。2024年第一季度,這一趨勢不僅沒有預想中的結束,反而有所增加,目前已經上升至2024年度第4季度的水平。

2024 年第一季度技術支持詐騙風險率詳情

瑞士的增長最為迅猛,技術支持欺詐活動增加了 177%,為本季度最高。奧地利的增幅也很大,達到 101%。德國的增幅雖然較低,但也達到了 65%。此外,日本作為傳統的 TSS 熱點國家,也出現了 153% 的大幅增長。

這些不斷攀升的數字,在歐洲較富裕的國家尤為明顯,凸顯了這些地區網絡安全威脅日益增長的趨勢。

被積極利用的零日漏洞

漏洞利用利用合法軟件中的缺陷,執行本不應允許的操作。它們通常分為遠程代碼執行(RCE)漏洞和本地權限升級(LPE)漏洞,前者允許攻擊者感染另一臺機器,后者允許攻擊者對部分受感染的機器進行更多控制。

在二月份的 "星期二補丁 "更新中,微軟修補了一個涉及管理員到內核的零日漏洞 CVE-2024-21338。這個零日漏洞最初被 Lazarus Group 在野外利用,他們利用這個漏洞啟用了更新版的 FudModule 數據專用 rootkit。這標志著 FudModule rootkit 功能的重大改進,因為以前版本的 FudModule rootkit 是通過針對已知的易受攻擊驅動程序進行 BYOVD(自帶易受攻擊驅動程序)攻擊來啟用的。

從 BYOVD 技術升級到內置驅動程序中的零日攻擊,使整個攻擊變得更加隱蔽,但這并不是唯一的升級。Lazarus 還改進了 rootkit 功能,針對注冊表回調、對象回調、進程/線程/圖像回調、文件系統迷你過濾器、Windows 過濾平臺、Windows 事件跟蹤和圖像驗證回調。此外,威脅者還實施了一種值得注意的句柄表入口操縱技術,試圖暫停與 Microsoft Defender、CrowdStrike Falcon 和 HitmanPro 相關的關鍵進程。

其他新聞方面,xz/liblzma 后門漏洞的發現震驚了開源圈。這個后門是由軟件工程師Andres Freund發現。他注意到 ssh 登錄失敗會消耗大量的 CPU,于是決定調查其根本原因,最后發現了這個后門漏洞。攻擊者名叫 Jia Tan,在整個過程中攻擊者表現出了非凡的耐心,通過兩年多來對開源項目的貢獻慢慢建立起了信任。最終發動攻擊,并通過多次提交引入了后門,其最終目的是允許擁有正確私鑰(CVE-2024-3094)的用戶遠程登錄 SSH。

由于后門發現得比較早,因此攻擊者沒有足夠的時間將惡意代碼合并到 Debian 或 Red Hat 等主要 Linux 發行版中。這應該引起安全圈的警惕,因為這很可能成為我們近年來看到的最大的安全事件之一。雖然開源代碼通常被認為比閉源代碼更值得信賴,但這次攻擊表明,開源代碼也面臨著自身的挑戰。許多重要的開源項目都是由工作過度的志愿者在幾乎沒有資金的情況下維護的,這可能會不幸地使它們容易受到類似的攻擊。

另一個有趣的發現與 Outlook 中的超鏈接有關。通常情況下,Outlook 不會跟蹤指向遠程資源的 "file://"協議鏈接,但 Check Point Research 的研究人員發現,只需在一些任意字符后添加一個感嘆號("!"),就可能完全改變這種行為。這個漏洞編號為CVE-2024-21413,并被稱為 MonikerLink,因為感嘆號實質上將鏈接變成了一個復合單詞。當用戶收到電子郵件并點擊這樣的鏈接時,遠程文件就會被獲取,并可能在后臺進行解析。

這樣做會產生兩方面的影響。首先,點擊鏈接從遠程 SMB 服務器加載資源代表了另一種強制 NTLM 身份驗證的方法,允許遠程服務器捕獲 NTLMv2 哈希值。其次,攻擊者可能會利用這一點來觸發一些有漏洞的代碼,因為獲取的資源可能會在后臺打開,并試圖查找項目單名(感嘆號后附加的字符串)。Check Point 博客在一個 RTF 文件上演示了這種情況,該文件會在受保護視圖之外的 Microsoft Word 中打開,這是一種非常隱蔽的一鍵式 RTF 漏洞利用載體。

網絡釣魚:達到新高度

網絡釣魚是一種在線詐騙,欺詐者通過在電子郵件、短信或即時信息等電子通信中冒充可信實體,試圖獲取包括密碼或信用卡詳細信息在內的敏感信息。欺詐信息通常包含一個與真實網站相似的虛假網站鏈接,要求受害者在該網站上輸入敏感信息。

現在我們來看看網絡威脅中的最后一類,也是最經典的一類: 網絡釣魚。與幾乎所有網絡威脅一樣,這一類威脅的活動在 2024 年第一季度有所增加,延續了過去四個季度的增長趨勢。

攻擊者繼續大量使用通過跨專有文件系統 (IPFS) 基礎設施共享文件的方式來傳播網絡釣魚內容。統計數據顯示,IPFS 上最常見的目標品牌是 Microsoft,目前在被阻止的攻擊中占比高達 20%,同時這些威脅在 2024 年第一季度末最為明顯。

參考來源:https://decoded.avast.io/threatresearch/avast-q1-2024-threat-report/