Rafel RAT 惡意軟件盯上了”過時“安卓手機

威脅攻擊者正在大量部署一種名為 "Rafel RAT "的開源惡意軟件,攻擊”過時“安卓設備。Check Point 安全研究人員 Antonis Terefos 和 Bohdan Melnykov 表示,共檢測到超過 120 個使用 Rafel RAT 惡意軟件的網絡攻擊活動。

據悉,Rafel RAT 惡意軟件的攻擊目標主要是政府和軍事部門,大多數受害者位于美國、中國和印度尼西亞。其中一些攻擊活動是由 APT-C-35(DoNot Team)等知名勒索軟件組織發起,伊朗和巴基斯坦疑似為惡意活動的源頭。

Rafel RAT 惡意軟件目標品牌和型號非常廣泛,包括三星 Galaxy、谷歌 Pixel、小米紅米、摩托羅拉 One 以及 OnePlus、vivo 和華為的設備。

Check Point 分析大量網絡攻擊活動后發現,受害者運行的安卓版本已達到生命周期終點(EoL),其中 87.5% 運行安卓 11 及以上版本,只有 12.5% 的受感染設備運行 Android 12 或 13。鑒于很多”過時“版本不再接受安全更新,因此容易受到已知/已發布漏洞的攻擊。

Rafel RAT 勒索軟件

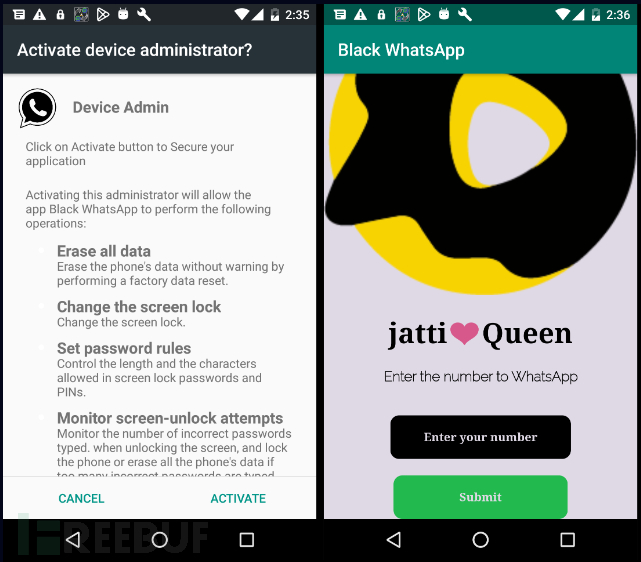

惡意軟件傳播途徑多種多樣,威脅攻擊者通常會濫用 Instagram、WhatsApp、電子商務平臺或殺毒應用程序等知名品牌,誘騙人們下載惡意 APK。

捆綁 Rafel RAT 安裝程序的虛假應用程序(來源:Check Point)

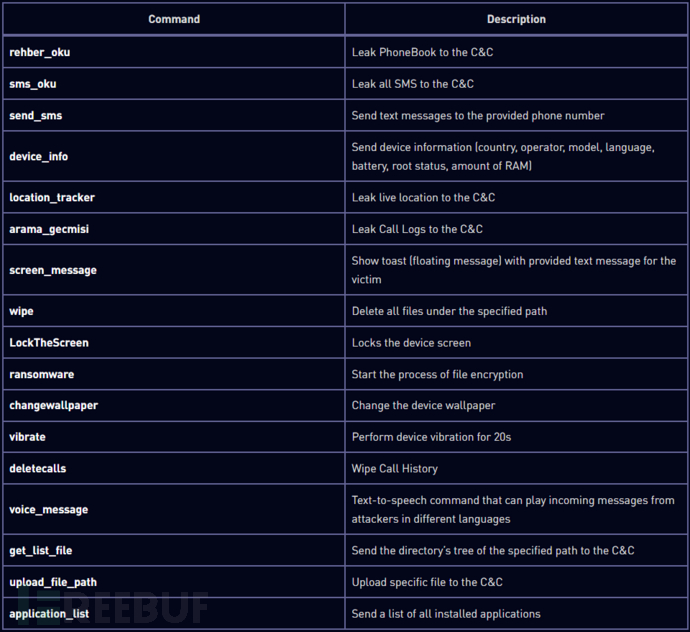

安裝過程中,Rafel RAT 惡意軟件會請求訪問風險權限,包括免于電池優化,允許在后臺運行。值得一提的是,Rafel RAT 惡意軟件支持的命令因變種而異,但一般包括以下命令:

- 勒索軟件: 啟動設備上的文件加密進程;

- wipe: 刪除指定路徑下的所有文件;

- 鎖定屏幕: 鎖定設備屏幕,使設備無法使用;

- sms_oku: 向命令與控制 (C2) 服務器泄漏所有短信(和 2FA 代碼);

- location_tracker: 向 C2 服務器泄露實時設備位置。

Rafel RAT 惡意軟件的行動由中央面板控制,威脅攻擊者可在此訪問設備和狀態信息,并決定下一步攻擊步驟。

Rafel RAT 面板上受感染設備概覽(來源:Check Point )

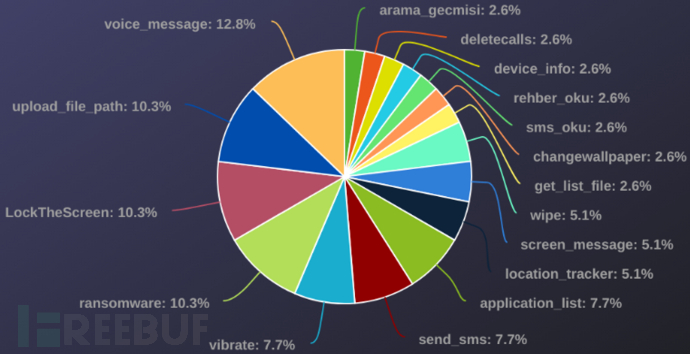

最常發布的命令(來源:Check Point )

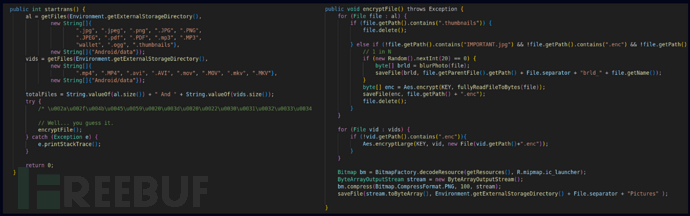

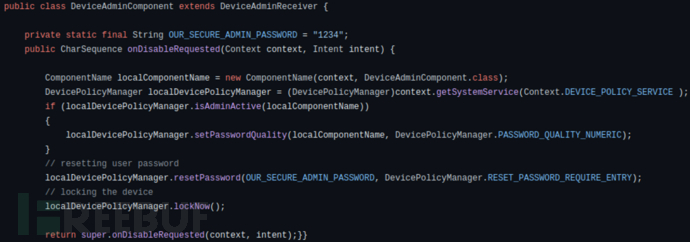

Rafel RAT 中的勒索軟件模塊旨在通過控制受害者的設備,并使用預定義的 AES 密鑰加密他們的文件來執行勒索計劃。

Rafel RAT 的加密方法(來源:Check Point )

一旦獲得了受害者設備的管理權限,Rafel RAT 勒索軟件就能輕松控制設備的關鍵功能,例如更改鎖屏密碼和在屏幕上添加自定義信息(通常是贖金說明)。如果用戶試圖撤銷管理權限,勒索軟件就會立刻做出反應,更改密碼并立即鎖定屏幕。

針對權限撤銷企圖的反應機制(來源:Check Point )

Check Point 的研究人員檢測到了幾起涉及 Rafel RAT 勒索軟件攻擊活動,其中包括一次來自伊朗的攻擊,該攻擊在運行加密模塊之前使用了 Rafel RAT 的其他功能進行偵查。之后,威脅攻擊者很快就清除了通話記錄,更改壁紙以顯示自定義信息,鎖定屏幕,激活設備振動,并發送包含贖金說明的短信,敦促受害者在 Telegram 聯系威脅攻擊者。

最后,安全專家強調想要抵御 Rafel RAT 惡意軟件攻擊,請避免從可疑來源下載 APK,不要點擊電子郵件或短信中嵌入的 URL,并在啟動應用程序前使用 Play Protect 掃描。

參考文章:https://www.bleepingcomputer.com/news/security/ratel-rat-targets-outdated-android-phones-in-ransomware-attacks/