2024年十起重大的網絡攻擊和數據泄露事件

2024年上半年,網絡攻擊的勢頭不僅未見減弱,還發生了數起嚴重威脅公眾安全的重大數據泄露和勒索軟件攻擊事件。例如,2月份針對UnitedHealth旗下處方處理商Change Healthcare的勒索軟件攻擊導致美國醫療保健系統中斷數周,許多藥店和醫院無法處理索賠和接收付款;5月份,Ascension的醫療系統遭到勒索軟件攻擊,導致緊急護理無法正常開展。

這些攻擊不禁讓人懷疑,威脅行為者是否有意針對那些無法承受網絡中斷嚴重影響的公司,以便向這些組織施加更大的壓力,要求它們支付贖金。如果是這樣的話,這一策略似乎已經奏效了,因為UnitedHealth已經向網絡犯罪組織支付了2200萬美元的贖金。

雖然還不能確定這就是攻擊者的策略,但可以肯定的是,攻擊者會抓住一切可利用的機會來確保自身獲得報酬。未來,攻擊者或將利用先進技術開發出更復雜、更具針對性的攻擊活動,以謀求利益最大化。

為了幫助組織更好地了解過去半年的威脅形勢,我們整理了2024年迄今為止發生的10起重大的網絡攻擊和數據泄露事件(按時間順序)。

Ivanti VPN攻擊

今年1月,威脅情報公司Volexity發現,影響 Ivanti Connect Secure(以下簡稱ICS) VPN 和 Policy Secure 網絡訪問控制(NAC)設備的兩個零日漏洞——CVE-2023-46805身份驗證繞過和CVE-2024-21887命令注入漏洞——正在被大規模利用。

據悉,攻擊者使用GIFTEDVISITOR webshell變體對目標系統進行了后門攻擊,Volexity 發現有1700多臺ICS VPN設備被GIFTEDVISITOR webshell入侵。這些設備對受害者進行無差別攻擊。受害者名單包括世界各地的政府和軍事部門、國家電信公司、國防承包商、技術公司、銀行、金融和會計機構、全球咨詢公司以及航天、航空和工程公司。

這些攻擊促使CISA向美國聯邦政府的行政部門發出緊急命令,要求采取緊急措施,在48小時內斷開其ICS VPN的連接。1月31日,在首次漏洞披露三周后,Ivanti發布了其部分版本的Connect Secure VPN軟件的首個補丁。

微軟高管賬戶泄露

微軟1月19日發布消息稱,其系統被俄羅斯黑客入侵,他們訪問了“極小比例”的企業電子郵件帳戶。被泄露的賬戶屬于該公司高級領導團隊成員、網絡安全和法律部門的員工以及從事“其他職能”的人員。

該科技巨頭將這起攻擊歸咎于它所追蹤的一個名為“午夜暴雪”(Midnight Blizzard)的組織,該組織曾在2020年對美國信息技術公司SolarWinds進行了大規模攻擊,導致美國聯邦政府的敏感信息暴露。

據微軟稱,Midnight Blizzard于11月底首次通過“密碼噴灑”攻擊訪問該公司的系統,這種策略是惡意行為者在多個帳戶上使用相同的口令。但微軟表示,直到1月下旬才首次檢測到對其系統的威脅。這意味著黑客獲得上述郵箱的訪問權限長達兩個月,而且被突破的電郵賬戶可能沒有啟用2FA認證。

根據微軟的初步調查,Midnight Blizzard似乎以企業電子郵件帳戶為目標來查找有關其自身的信息,并設法撤回“一些電子郵件和附加文檔”。微軟稱,這次攻擊并非微軟產品或服務中的漏洞造成的。而且,沒有證據表明威脅行為者可以訪問客戶環境、生產系統、源代碼或人工智能系統。

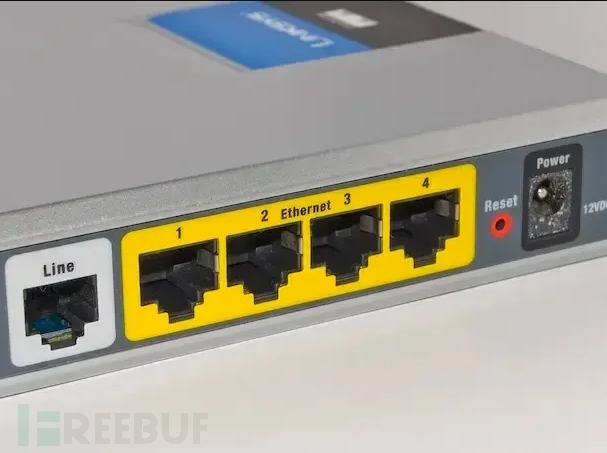

SOHO路由器攻擊

今年2月份,Volt Typhoon組織劫持了位于美國的“數百臺”小型辦公室/家庭辦公室(SOHO)路由器,并將其組成僵尸網絡對美國關鍵基礎設施發動攻擊。聯邦調查局表示,Volt Typhoon攻擊的目標包括通信、能源、水和交通等關鍵服務提供商。

同月晚些時候,美國政府又消滅了俄羅斯網絡間諜在惡意軟件活動中使用的另一個小型辦公室/家庭辦公室(SOHO)路由器僵尸網絡。該僵尸網絡由網絡犯罪分子使用已知的“Moobot”惡意軟件構建,后來被俄羅斯APT組織(APT28,也被稱為Forest Blizzard/Sofacy/Fancy Bear,與俄羅斯情報局GRU有聯系)侵占。

據FBI介紹稱,最初,非GRU網絡犯罪分子在Ubiquiti Edge OS路由器上安裝了Moobot惡意軟件,而這些路由器仍然使用公開的默認管理員密碼。GRU黑客隨后使用Moobot惡意軟件安裝他們自己的定制腳本和文件,重新調整僵尸網絡的用途,將其變成一個全球網絡間諜平臺。

Change Healthcare勒索軟件攻擊

Change Healthcare攻擊事件于2月22日首次披露,導致美國醫療保健系統持續數周的大規模中斷。為應對勒索軟件攻擊而被迫關閉IT系統,致使許多藥店和醫院以及其他醫療保健設施和辦公室無法處理索賠和接收付款。

一個名為Blackcat(也稱Alphv)的俄語網絡犯罪組織聲稱對這起勒索軟件攻擊負責,并稱收到了UnitedHealth公司在攻擊后支付的2200萬美元贖金。

隨后,另一個名為RansomHub的網絡犯罪團伙公布了據稱是從Change Healthcare竊取的數據。UnitedHealth在4月底表示,在Change Healthcare攻擊事件中可能有三分之一美國人的數據被盜。

今年6月,Change Healthcare承認有敏感的患者醫療數據在這次攻擊中暴露,具體可能涉及“診斷、藥物、測試結果、圖像、護理和治療方案等”。

ConnectWise ScreenConnect攻擊

今年2月,ConnectWise披露發現了兩個影響其ScreenConnect工具的漏洞,影響了在本地和云中使用ScreenConnect的MSP。安全公司Mandiant隨后確定了各種威脅行為者對漏洞的大規模利用,并稱他們中的許多人會部署勒索軟件,進行多方面的勒索。

慶幸的是,ConnectWise很快意識到“任何補丁延遲都會增加被利用的風險”,并采取了額外的預防措施,然后在披露后的幾天內就發布了補丁。CISA也就此事發布通知稱,如果ConnectWise的合作伙伴和終端客戶無法在攻擊期間升級到最新版本,應該選擇拔掉所有本地ScreenConnect服務器的連接線,以最大限度地降低攻擊影響。

XZ Utils攻擊

XZ Utils是Linux發行版中廣泛使用的一套數據壓縮工具和庫。然而,今年3月,RedHat和CISA發布警告稱,發現兩個最新版本的XZ Utils遭到入侵。這一漏洞最初由一名微軟工程師披露,而當時被入侵的軟件還沒來得及廣泛傳播。

2024年3月29日,微軟PostgreSQL開發人員Andres Freund發了一封電子郵件給OSS-Security,說在xz/liblzma中發現了一個后門,涉及混淆惡意代碼的供應鏈攻擊。Andres在一篇帖子中說,他在注意到安裝Debian(一種流行的Linux發行版)時的“奇怪”行為后發現了這個漏洞,這些異常行為包括登錄時間更長,使用的CPU比平時多。

正如XZ Utils項目的原始維護者所披露的那樣,XZ Utils的一個代碼貢獻者負責插入了惡意代碼,最終導致在眾多Linux發行版中成功為sshd植入了后門,引發了“噩夢般場景”的軟件供應鏈攻擊危機。

美國電話電報公司(AT&T)數據泄露

今年3月,美國AT&T公司表示,在暗網上發現了7000多萬現任和前任客戶的個人數據后,該公司正在調查可能的數據泄露事件。這家電信巨頭表示,它已經確定“大約兩周前在暗網上發布的一個數據集中包含了AT&T數據的特定字段。”根據初步分析,該公司表示,該數據集似乎來自2019年或更早的時間,影響了約760萬AT&T當前賬戶持有人和約6540萬前賬戶持有人。該公司表示,被發現的數據包括姓名、家庭住址、電話號碼、社會安全號碼等個人信息。

事件發生后,AT&T公司已經重置了受到影響的760萬現有用戶的密碼,并表示正在積極聯系這些客戶以及同樣遭受泄露的6540萬前賬戶持有人。

Ascension勒索軟件攻擊

Ascension在19個州和華盛頓特區擁有140家醫院和業務,是美國最大的醫療系統之一。該公司于今年5月透露,由于一名員工無意中下載了惡意軟件,致使其遭受勒索軟件攻擊。此次攻擊影響了MyChart電子健康記錄系統、電話和用于訂購測試、手術和藥物的系統,促使這家醫療巨頭將一些設備下線,以遏制勒索軟件攻擊影響。

Ascension還暫停了一些非緊急選擇性手術、測試和預約,并將急救服務轉移到其他醫療單位以避免分診延誤。包括美國衛生與公眾服務部和聯邦調查局在內的多個聯邦機構都參與了恢復工作,以盡量減少對患者護理的干擾。

雖然Ascension后來證實,有證據表明威脅行為者僅訪問并竊取了其網絡上數千臺服務器中的7臺服務器上的文件。但這一事件再次提醒人們加強醫療保健網絡安全彈性的緊迫性。

Snowflake數據泄露

據Mandiant的研究人員稱,今年6月,針對Snowflake客戶的大規模攻擊導致“大量”數據被盜,已知有100多家客戶可能受到影響,其中包括Ticketmaster、桑坦德銀行、Pure Storage、Advance Auto Parts以及Cylance這樣的網絡安全巨頭。

Mandiant的研究人員表示,一群黑客利用信息竊取惡意軟件獲取的憑據,對未啟用多因素認證(MFA)的Snowflake賬戶和未對不受信任位置訪問設置限制的Snowflake客戶實例實施大規模攻擊。黑客使用的某些憑據已有數年歷史。

Snowflake公司在其咨詢中表示,它正在“制定一項計劃,要求客戶實施先進的安全控制,如多因素身份驗證(MFA)或網絡策略。”

CDK Global網絡攻擊

在6月18日和19日接連遭遇兩起網絡攻擊后,為1.5萬家經銷商提供軟件的CDK Global被迫關閉了大部分系統。此次網絡攻擊對CDK Global的主要客戶產生了深遠影響,其中包括通用汽車經銷商、Group 1 Automotive、Asbury Automotive Group、AutoNation、Lithia Motors、Penske、Sonic Automotive 和 Holman,這些經銷商都嚴重依賴CDK的軟件來管理從銷售交易到庫存管理的日常運營。

由于系統關閉,一些經銷商開始用紙筆處理訂單。其他服務,如州檢查、維修和零件配送,在部分地區也陷入停頓。有媒體報道稱,CDK計劃支付據稱價值數千萬美元的贖金,目的是更快地恢復其系統,但CDK拒絕對此發表評論。

原文鏈接:https://www.crn.com/news/security/2024/10-major-cyberattacks-and-data-breaches-in-2024-so-far