2024年SOC技術應用調查:“SIEM一切”更為常見,自動化能力仍然不足

近日,SANS研究所發布了《2024年SOC技術應用調查報告》。調查結果顯示,許多組織仍在與困擾他們多年的SOC技術應用問題作斗爭,這些問題包括缺乏SOAR等高級功能、人員配置需求高、缺乏熟練的運營分析師以及可見性不足等。以下收集整理了本次報告的一些核心觀點和發現:

1.基于云的SOC服務模式成為新的頂層架構

報告調查認為,目前“基于云”的SOC服務模式現在已經超過了“單一中心”的SOC,成為最常見的SOC技術架構。遷移上云的趨勢已經在IT界持續了很多年,現已延伸嵌入到SOC架構中。云混合SOC最終將成為企業首選的SOC。安全將來自于云,服務于云,這是一個重大的改變,將迫使未來安全運營的人員、流程和技術保持一致。

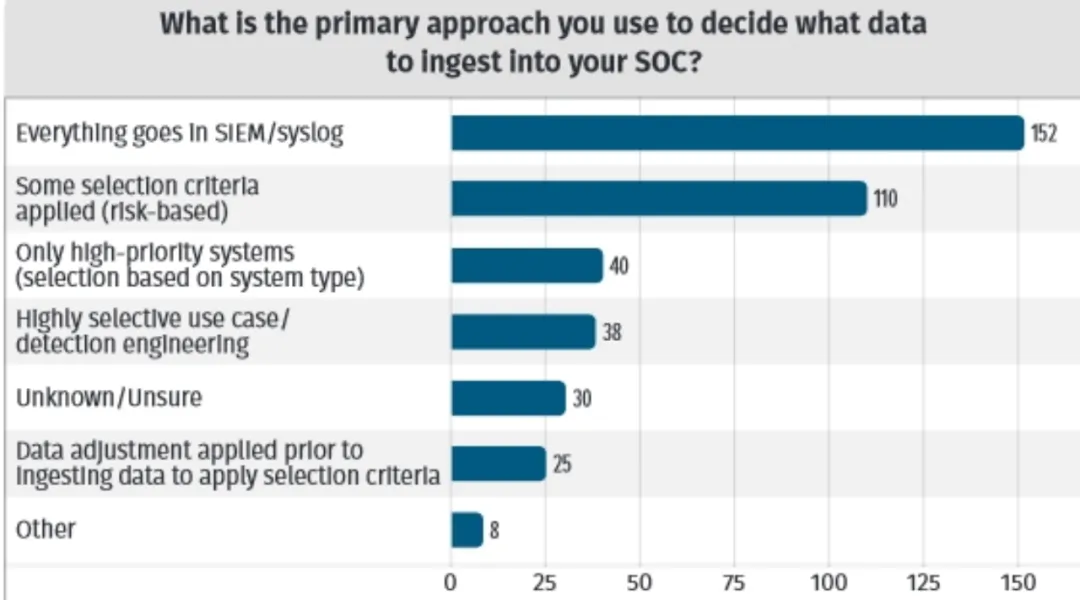

2.“SIEM一切”變得更為常見

當詢問受訪者“如何處理SOC的海量數據”的問題時,他們似乎都不太愿意花太多精力去過濾東西,而是把所有東西都傾倒到SOC的日志處理分析系統(SIEM)中(見下圖)。這個答案似乎與安全運營的發展要求相違背,但相比在收集數據前花費大量精力去弄清楚實際需要什么,“SIEM一切”的數據處理方式,顯然對安全運營團隊來說更具成本效益。

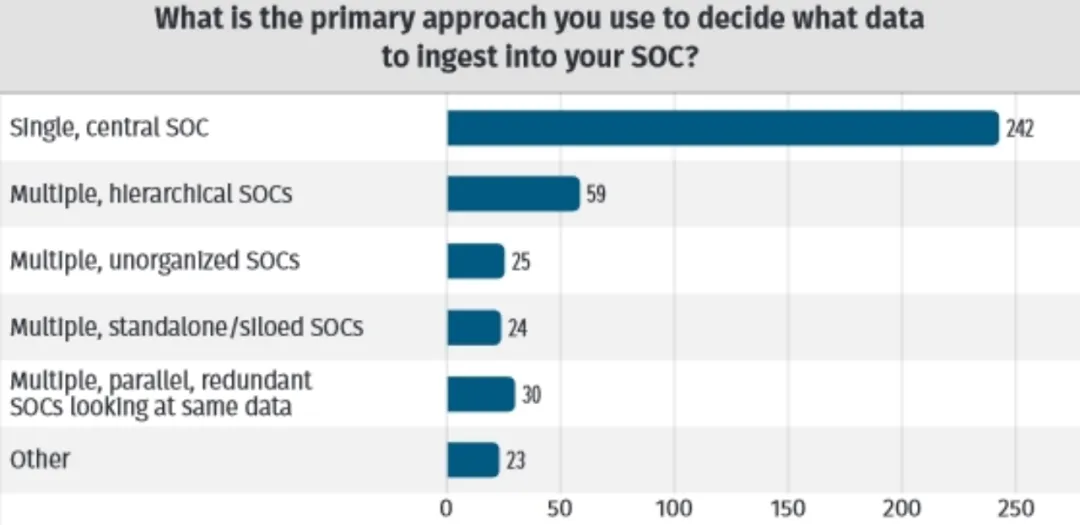

3.集中式架構比例有所增加

企業組織構建SOC的方法有很多。擁有一個集中式SOC是其中最常見的方法(如下圖所示),403名受訪者中有242名(60%)受訪者如此認為。與2023年的49%和2022年的53%相比有所增加。

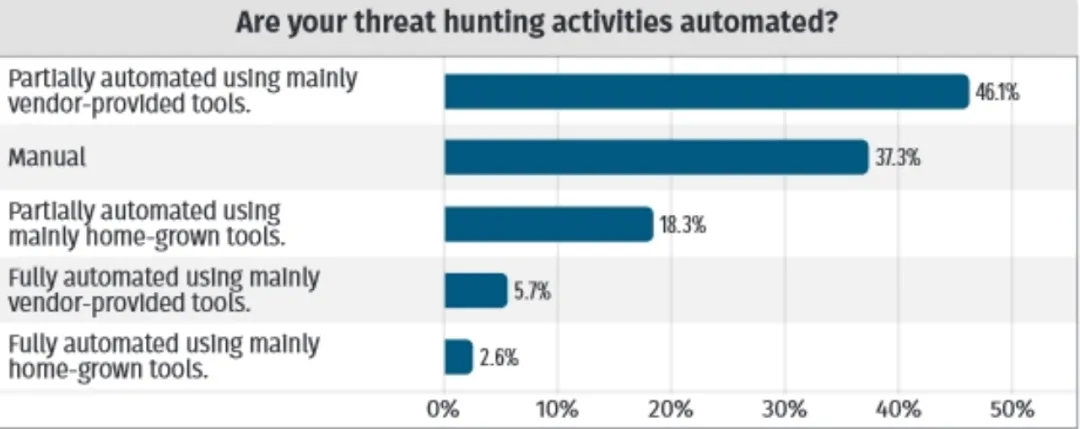

4.自動化威脅狩獵應用不斷增長

威脅狩獵的主要目標是尋找還沒有被威脅檢測系統發現到的漏洞,有一種重要但簡單的狩獵方法就是將新發現的指標應用于歷史數據存儲庫。

在詢問“威脅狩獵活動是否自動化”時,46.1%的受訪者表示他們使用供應商提供的工具實現了部分自動化(如下圖所示),同比去年增長了8.1%

報告認為,使用更新的威脅指標(IoC)進行追溯分析只是最低限度的獵殺,真正的威脅狩獵需要對以前未被發現的東西進行深思熟慮地探索。建議是,持續深入進行自動化追溯分析,并努力進行復雜的獵殺。

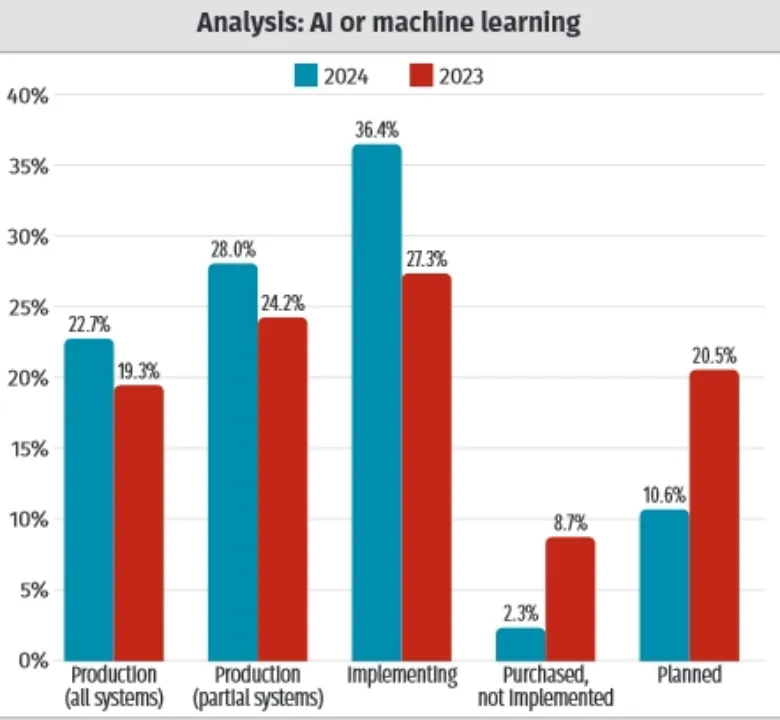

5.AI/ML技術應用滿意度仍不容樂觀

去年,SANS首次將AI/ML添加到其技術滿意度分析列表中,結果它排在最后一名。今年,情況有所變化,但仍不容樂觀。報告發現,從2023年到2024年,計劃實施AI/ML的SOC項目比例呈現下降趨勢:從2023年20.5%的組織表示計劃實施降至2024年的10.6%。

此外,已經購買這些技術的買家是否存在“后悔情緒”,SANS每年都會提供基于GPA的評分。2023年,AI/ML的GPA為2.17,僅擊敗了GPA最低的網絡數據包分析(2.15)。今年,它再次排在倒數第二,但平均績點更低,僅為1.99。

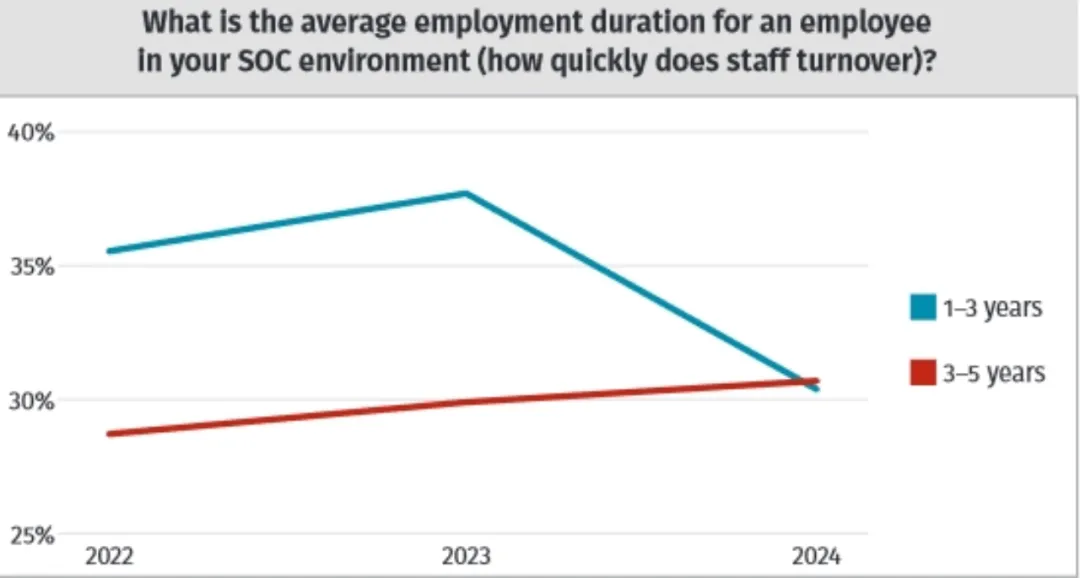

6.運營分析師的平均任期增加

專業人員配備一直是SOC應用中最受關注的問題。只有通過熟練的分析師,SOC系統才能在真實安全運營場景下表現良好。所以分析師的留存率是SOC系統應用的一個長期挑戰。本次調研結果顯示,具備3到5年任期經驗的人員比例,略高于1到3年任期,這對組織來說是一個積極的趨勢。

那么,究竟是什么因素促使SOC分析師留下來?調查結果顯示,工作成就感對員工的意義愈發突出,已成為首要驅動因素。如今,組織對一級診斷和分析的自動化程度不斷提高,這使得SOC分析師能夠專注于更具戰略性和智力刺激的活動,例如威脅獵殺和高級事件響應,進而緩解分析師的職業倦怠問題。

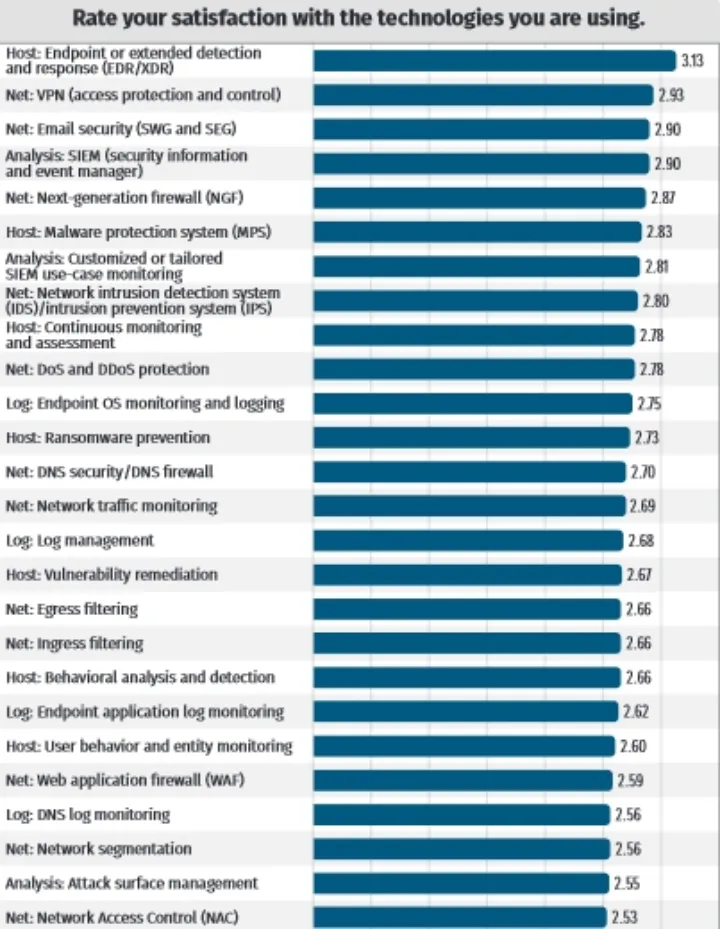

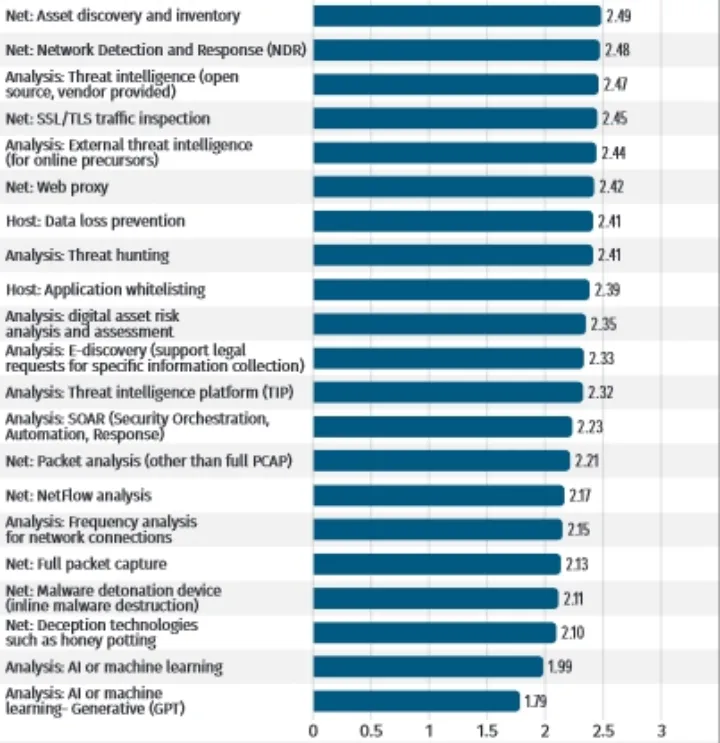

7.SOC技術滿意度分析

本次報告對SOC系統中廣泛涉及的47種技術進行了調研。如下圖所示是對處于已部署狀態的各種技術的滿意度評分,結果表明,滿意度更高的是EDR/XDR、VPN、SWG/SEG、SIEM、NGF、MPS、IDS/IPS、持續監控和評估、DoS/DDoS防護、端點OS監測與日志分析、惡意軟件防護、DNS防火墻、網絡流量監控等。

滿意度較低的技術包括:AI和ML、欺騙技術(如蜜罐)、網絡連接分析、全包捕獲、網絡流量分析。此外,受訪者對SOAR、威脅情報平臺(TIP)、威脅獵殺、數據丟失防護、SSL/TLS流量檢測等技術的應用滿意度也不太高。

值得一提的是,盡管本底調查顯示GPT技術應用的滿意度較低,只獲得了51個肯定回復。但報告分析師認為,GPT可以成為未來SOC應用優化的推動者,以優化溝通并提升分析師對信息理解,但它還不能取代分析師。

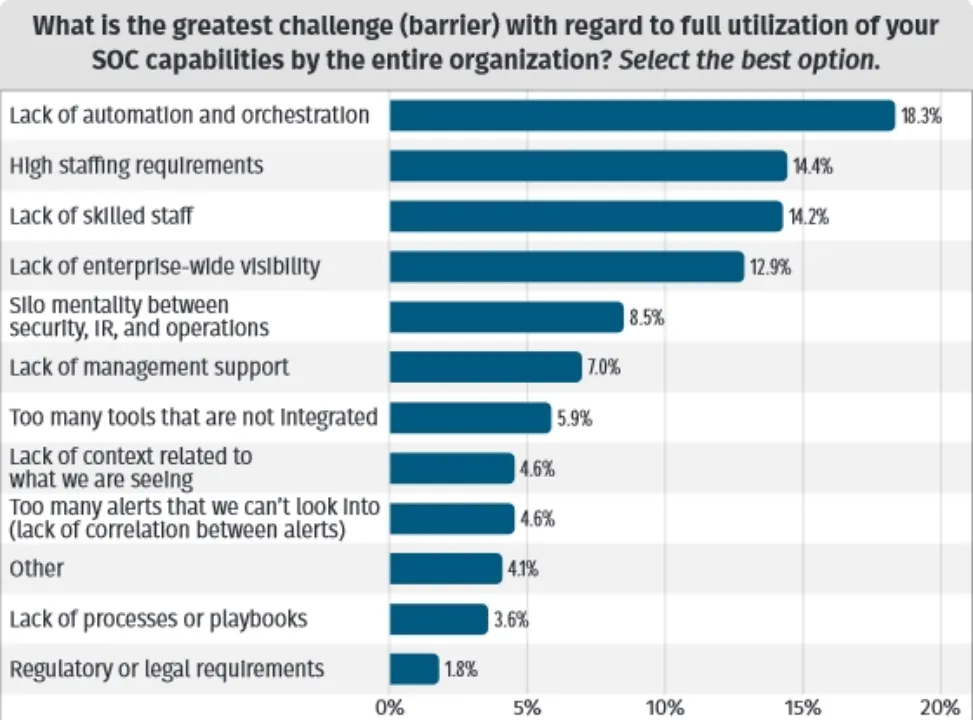

8.SOC系統應用面臨的挑戰

在被問及“組織在應用SOC時目前面臨的最大障礙是什么?”時,18.3%受訪者回答了“缺乏自動化響應和編排”功能,緊隨其后的兩個答案是直接相關的——“高員工需求”(14.4%)和“缺乏熟練員工”(14.2%)。第四個常見的挑戰則是缺乏企業級的可見性,占比12.9%。其他挑戰還包括安全、應急響應和運營人員間的孤島思維,缺乏管理支持,太多工具未能實現集成,缺乏上下文關聯,警報疲勞,缺乏操作流程和指南以及合規要求等。

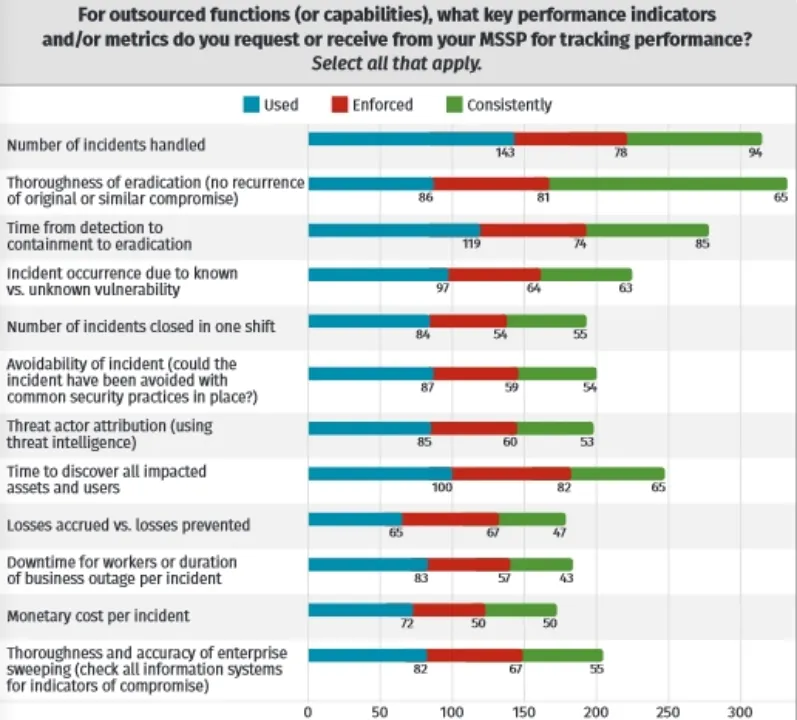

9.SOC應用性能的度量指標

報告認為,SOC的使用性能需要通過指標來評估。其中,外包項目(滲透測試、取證、威脅情報和警報分類)最常見的衡量指標是處理的事件數量。緊隨其后的指標還包括根除的徹底性(沒有復發的原始或類似妥協)、從發現到遏制再到根除的時間、由于已知/未知漏洞而發生的事件等等。

原文鏈接:https://torq.io/resources/sans-soc-survey/