微軟:警惕利用VMware ESXi進行身份驗證繞過攻擊

微軟于7月29日發布警告,稱勒索軟件團伙正在積極利用 VMware ESXi 身份驗證繞過漏洞進行攻擊。

該漏洞被追蹤為 CVE-2024-37085,由微軟安全研究人員 Edan Zwick、Danielle Kuznets Nohi 和 Meitar Pinto 發現,并在 6 月 25 日發布的 ESXi 8.0 U3 更新中進行了修復。

研究稱,該漏洞能讓攻擊者將新用戶添加到由他們創建的“ESX 管理員”組中,并自動獲得對 ESXi 虛擬機監控程序的完全管理權限。

雖然成功實施攻擊需要對目標設備和用戶交互具有高權限,但微軟表示,已有幾個勒索軟件團伙利用漏洞完全掌控了管理員權限,竊取存儲在托管虛擬機上的敏感數據,在受害者的網絡中橫向移動,并加密 ESXi 虛擬機管理程序的文件系統。

微軟已確定至少三種可用于利用 CVE-2024-37085 漏洞的策略,包括:

- 將“ESX Admins”組添加到域并添加用戶。

- 將域中的任何組重命名為“ESX Admins”,并將用戶添加到組或使用現有組成員。

- ESXi 虛擬機管理程序特權刷新(為其他組分配管理員權限不會將其從“ESX 管理員”組中移除)。

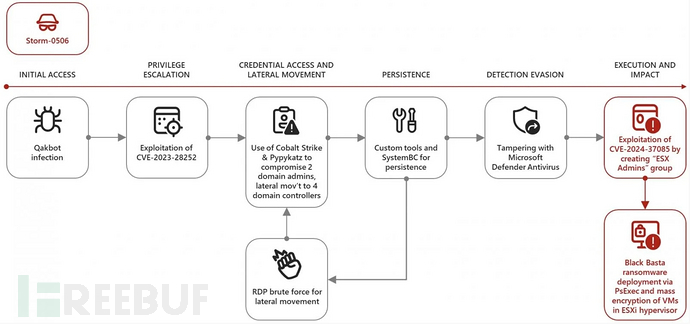

到目前為止,該漏洞已被被追蹤為 Storm-0506、Storm-1175、Octo Tempest 和 Manatee Tempest 的勒索軟件運營商在野外利用,并在攻擊中部署了Akira和Black Basta勒索軟件。例如,Storm-0506 在利用 CVE-2024-37085 漏洞提升權限后,在一家北美工程公司的 ESXi 虛擬機管理程序上部署了 Black Basta 勒索軟件。

以Storm-0506為例的ESXi 攻擊鏈

由于 ESXi 虛擬機 (VM) 具有高效的資源處理能力,目前已有許多企業開始使用該產品來托管關鍵應用程序和存儲,這也導致針對企業組織的 ESXi 虛擬機管理程序的攻擊趨勢越來越明顯。微軟警告稱,在過去三年中,針對 ESXi 虛擬機管理程序并對其造成影響的微軟事件響應(Microsoft IR)事件數量增加了一倍多。

攻擊者一旦攻破虛擬機,不僅可以對企業正常業務開展造成巨大破環,還能將存儲在虛擬機管理程序上的文件和備份進行加密,從而嚴重限制企業恢復數據的能力。