微軟SharePoint RCE漏洞,安裝火絨殺毒后導致安全防護崩潰

據媒體報道,微軟SharePoint存在遠程代碼執行(RCE)漏洞,漏洞編號CVE-2024-38094(CVSS評分:7.2) ,并且正在被黑客利用,以此獲取對企業系統的初始訪問權限。

微軟SharePoint是一個流行的協作平臺,與微軟365無縫集成 ,允許企業創建網站、管理文檔、促進團隊協作,并提供一系列工具來自動化業務流程,提供了細粒度的控制和恢復功能,確保數據的安全性。企業可以通過定期備份來防止數據丟失,并確保在發生硬件故障或其他意外事件時能夠迅速恢復數據。

2024年7月9日,微軟星期二補丁月已發布該漏洞修復措施,并將其標記為“重要”。10月底,CISA將CVE-2024-38094添加到已知被利用漏洞目錄中,但沒有分享該漏洞在攻擊中是如何被利用的。

近日,安全公司Rapid7發布了一份安全報告,闡明了攻擊者是如何利用SharePoint漏洞入侵企業,并獲得系統訪問權限。Rapid7表示,已確定初始訪問向量是對本地SharePoint服務器中漏洞CVE 2024-38094的利用。

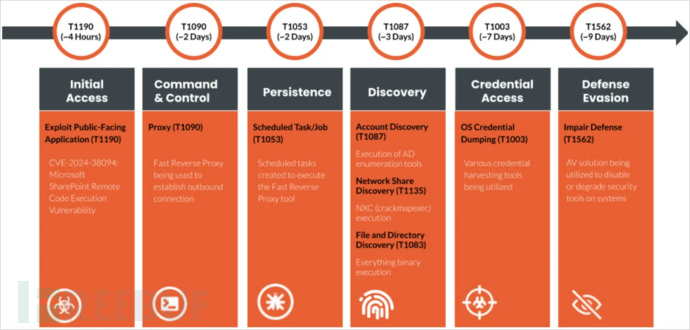

起初,攻擊者利用CVE-2024-38094漏洞公開披露的PoC獲得了對服務器的訪問權限,并植入webshell。隨后,該攻擊者入侵了一個具有域管理員權限的微軟Exchange服務賬戶,以此獲得更高級別的訪問權限。

接下來,攻擊者在目標系統中安裝了未授權的殺毒軟件(例如火絨,海外未被系統環境信任)。有意思的地方來了,由于該殺毒軟件并沒有被系統信任,導致與微軟安全防護體系造成沖突,最終結果是微軟防護體系會因此崩潰。此時攻擊者可以安裝Impacket(紅隊人員內網橫向使用頻率最多的工具之一 )進行橫向移動。

此類攻擊方式是利用未授權的殺毒軟件和安全防護體系之間的沖突,從而導致資源分配和驅動程序加載無法順利進行,最終實現安全防護效果被削弱,甚至是崩潰,讓攻擊者可以從容進行后續攻擊行為(例如橫向移動)。

攻擊時間線(來源:Rapid7)

在接下來的階段,攻擊者使用Mimikatz進行憑證收集,FRP進行遠程訪問,并設置計劃任務以實現持久性。為了避免檢測,他們禁用了Windows Defender,更改了事件日志,并操縱了被妥協系統上的系統日志記錄。

其他工具如everything.exe、Certify.exe和kerbrute被用于網絡掃描、ADFS證書生成和暴力破解Active Directory票據。盡管試圖擦除備份在勒索軟件攻擊中很典型,但Rapid7并未發現數據被加碼的跡象,因此不能去確定是勒索攻擊。

隨著類似攻擊行為的出現,微軟建議未更新SharePoint的用戶盡快完成漏洞修復,以免造成更加嚴重的損失。

參考來源:https://www.bleepingcomputer.com/news/security/microsoft-sharepoint-rce-bug-exploited-to-breach-corporate-network/