譯者 | 晶顏

審校 | 重樓

安全并非“放之四海而皆準”的解決方案,相反地,它更多的是一個范圍,受其應用的特定上下文的影響。安全領域的專業人士很少宣稱什么產品是完全安全的,但總有方法可以實現更強的安全性。在本文中,我們將介紹各種方法來支持容器的安全性。

理解和緩解容器安全威脅

為了保證容器化系統的安全,了解它們所面臨的威脅至關重要。就像一個小缺口足以沉沒一艘船一樣,即便是一個微小的漏洞也可能導致大問題。本節將幫助你更深入地了解容器安全性,并提供針對各種威脅的緩解方案。

容器安全的核心原則

攻擊者經常以容器為目標來劫持它們的計算能力——一個常見的例子是獲得未經授權的加密貨幣挖掘的訪問權。除此之外,受損的容器可能會暴露敏感數據,包括客戶信息和工作負載詳細信息。在更高級的攻擊中,其目標甚至可能是逃離容器并滲透底層節點。如果攻擊者獲得成功,他們便可以在集群中橫向移動,獲得對關鍵資源(如用戶代碼、處理能力和跨其他節點的有價值數據)的持續訪問能力。

一種特別危險的攻擊方法是容器逃逸,在此場景中,攻擊者利用了容器共享主機內核的事實。如果他們在受損容器中獲得提升的權限,他們就可能會訪問同一主機上其他容器中的數據或進程。此外,Kubernetes控制平面是一個主要目標。如果攻擊者破壞了控制平面組件中的任何一個,他們就可以操縱整個環境,可能使其脫機或造成嚴重的中斷。此外,如果etcd數據庫遭到破壞,攻擊者還可以更改或破壞集群,竊取秘密和憑據,或者收集足夠的信息以在其他地方復制應用程序。

縱深防御

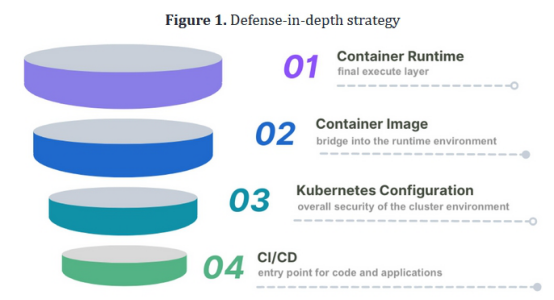

維護安全的容器環境需要一種分層策略,強調縱深防御原則。這種方法涉及在不同級別實現多個安全控制。通過部署重疊的安全措施,你可以創建這樣一個系統:每個防御層都加強了其他層。這樣一來,即使一項安全措施被破壞,其他措施也會繼續保護環境。

圖1:縱深防御策略

圖1:縱深防御策略

了解攻擊面

安全策略的一部分是理解和管理攻擊面,它包含所有潛在的利用點,包括容器映像、運行時、編排工具、主機和網絡接口。減少攻擊面意味著簡化系統,減少不必要的組件、服務和代碼。通過限制正在運行的內容并實施嚴格的訪問控制,可以減少漏洞存在或被利用的機會,使系統更安全,攻擊者更難以滲透。

常見威脅和緩解策略

本節將重點聚焦容器安全中的日常威脅,以及可用于保護系統的工具。

脆弱的容器映像

依賴具有安全漏洞的容器映像會帶來重大風險,因為這些易受攻擊的映像通常包含過時的軟件或具有公開漏洞的組件。在這種情況下,漏洞本質上是代碼中的一個缺陷,惡意行為者可以利用它來觸發有害的結果。這方面的一個例子是OpenSSL庫中臭名昭著的Heartbleed漏洞,它允許攻擊者通過利用編碼錯誤來訪問敏感數據。當容器映像中存在此類缺陷時,它們就會為攻擊者破壞系統創造機會,從而導致潛在的數據盜竊或服務中斷。

保護容器映像的最佳實踐包括以下幾點:

- 為了有效地減少攻擊面,首先使用最小的基礎映像,其中只包含應用程序所需的基本組件。這種方法最大限度地減少了潛在的漏洞,并限制了攻擊者可以利用的工具。像Docker的FROM scratch或無損映像這樣的工具可以幫助創建這些最小的環境。

- 理解和管理容器映像層是至關重要的,因為每一層都可能引入漏洞。通過最小化層數并只包含必要的內容,可以減少潛在的攻擊向量。使用多階段構建來保持最終的映像精簡,并定期檢查和更新你的Dockerfiles以刪除不必要的層。

重要的是要避免使用未經驗證或過時的映像。來自公共存儲庫的未經驗證的映像可能包含惡意軟件、后門或其他惡意組件。過時的映像通常存在未修補的漏洞,攻擊者可以利用這些漏洞作為突破口。為了緩解這些風險,請始終從受信任的存儲庫中獲取映像,并定期將其更新為最新版本。

不安全的容器運行時

不安全的容器運行時也是一個嚴重的威脅,因為它可能導致特權升級,允許攻擊者在系統內獲得更高的訪問權限。通過提升訪問權限,攻擊者可以通過修改或終止關鍵進程來破壞服務,從而導致停機并影響基礎應用程序的可用性。他們甚至可以獲得對容器環境的完全控制,操縱配置來部署惡意容器或引入惡意軟件,并將其用作進一步攻擊的啟動平臺。

加固容器運行時的最佳實踐包括以下內容:

- 實現嚴格的安全邊界和遵守最小特權原則對于保護容器運行時至關重要。應該將容器配置為僅使用其功能所需的權限運行,從而最大限度地減少安全漏洞的潛在影響。這涉及到設置基于角色的訪問控制。

- 準入控制是運行時安全性的一個關鍵方面,它涉及到驗證和調節在集群中創建或更新容器的請求。通過使用準入控制器,你可以強制執行安全策略,并確保只部署符合要求且安全的容器配置。這包括檢查已批準的基本映像的使用情況,確保應用了安全策略,以及驗證容器沒有作為root運行。此外,像開放策略代理(OPA)這樣的工具可以集成到Kubernetes環境中,以提供靈活而強大的準入控制功能。下面是一個OPA策略的例子,它作為一個看門人,確保沒有容器以root權限運行:

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

input.request.object.spec.containers[_].securityContext.runAsUser == 0

msg = "Containers must not run as root."

}在保護容器運行時時,下述做法需要避免:

- 如果以root身份運行的容器受到威脅,攻擊者可以獲得對主機系統的root級訪問權限,從而可能導致整個系統接管。

- 當容器對主機資源(如文件系統、網絡或設備)具有不受限制的訪問權限時,受到損害的容器可以利用這種訪問權限篡改主機系統、竊取敏感數據或破壞其他服務。

為了防止出現這種情況,請使用seccomp和AppArmor等工具。這些工具可以限制容器進行的系統調用并執行特定的安全策略。通過應用這些控制機制,你可以將容器限制在其預期的操作范圍內,保護主機系統免受潛在的破壞或未經授權的活動干擾。

Kubernetes設置配置錯誤

配置錯誤的Kubernetes設置是一個重大的威脅,因為它們會通過過于寬松的網絡策略、薄弱的訪問控制和糟糕的秘密管理使集群暴露于攻擊之下。具體來說:

- 過于寬松的網絡策略使攻擊者能夠攔截和篡改數據。

- 脆弱的訪問控制允許未經授權的用戶執行管理任務、中斷服務和更改配置。

- 糟糕的秘密管理暴露了API密鑰和密碼等敏感信息,使攻擊者能夠提升特權。

Kubernetes安全配置的最佳實踐如下所述:

- 在沒有保護的情況下傳輸敏感信息的風險在于,它可能在傳輸過程中被惡意行為者攔截或篡改。為了降低這種風險,使用傳輸層安全性(TLS)保護所有通信通道。Kubernetes提供了cert-manager之類的工具來自動管理和更新TLS證書。這確保了服務之間的通信保持加密和安全,從而保護你的數據不被攔截或操縱。

- 網絡策略控制Kubernetes集群中pod和服務之間的流量。通過定義網絡策略,你可以隔離敏感的工作負載,并在發生泄漏時降低橫向移動的風險。使用Kubernetes的本機NetworkPolicy資源來創建規則,強制執行所需的網絡安全態勢。

另一方面,避免暴露不必要的應用程序端口也很重要。端口的暴露為攻擊者提供了多個入口點,使集群更容易受到攻擊。

CI / CD安全性

CI/CD管道被授予廣泛的權限,確保它們可以與生產系統密切交互并管理更新。然而,這種廣泛的訪問也使CI/CD管道成為一個重大的安全風險。如果受到威脅,攻擊者可以利用這些廣泛的權限來操縱部署、引入惡意代碼、獲得對關鍵系統的未經授權訪問、竊取敏感數據或為正在進行的訪問創建后門。

在保護CI/CD時,有一些最佳實踐可以實現。第一個最佳實踐是確保一旦構建和部署了容器映像,它是不可變的。我們總是想確保Pod按照我們的計劃運行。它還有助于在出現安全問題時快速識別和回滾到以前的穩定版本,維護可靠和可預測的部署過程。

實現不可變部署需要下述幾個關鍵步驟來確保一致性和安全性:

- 為每個容器映像構建分配唯一的版本標簽,避免使用像“最新”這樣的可變標簽,并使用像Terraform或Ansible這樣的基礎設施即代碼工具來維護一致的設置。

- 配置具有只讀文件系統的容器,以防止部署后的更改。

- 使用Prometheus等工具實現持續監控,使用Falco實現運行時安全性,以幫助檢測和警報未經授權的更改,維護部署的安全性和可靠性。

另一個最佳實踐是在CI/CD中實現映像漏洞掃描。漏洞掃描程序可以細致地分析容器映像的組件,識別可能被利用的已知安全漏洞。除了檢查由DNF或apt等工具管理的包之外,高級掃描程序還會檢查在構建過程中添加的其他文件,例如通過ADD、COPY或RUN等Dockerfile命令引入的文件。

將第三方和內部創建的映像納入掃描流程同樣至關重要,因為新的漏洞會不斷出現。為了保證在部署之前對映像進行徹底的漏洞掃描,像claire或Trivy這樣的掃描工具可以直接嵌入到CI/CD管道中。

此外,不要直接在源代碼中存儲敏感信息(例如API密鑰、密碼),因為這會增加未經授權訪問和數據泄露的風險。建議使用秘密管理工具(如SOPS、AWS秘密管理器或Google Cloud秘密管理器)安全地處理和加密敏感信息。

結論

定期評估和改進Kubernetes安全措施不僅重要,而且必不可少。通過實施上面介紹的策略,組織可以保護他們的Kubernetes環境,確保容器化的應用程序更安全,更有彈性地應對挑戰。在未來,我們預計攻擊者將開發更復雜的方法來專門繞過Kubernetes內置的安全特性。隨著企業越來越多地依賴Kubernetes來處理關鍵工作負載,攻擊者可能會投入更多的時間來發現Kubernetes安全架構中的新漏洞或弱點,這可能會催生出更難以檢測和緩解的漏洞。

通往安全的Kubernetes環境的道路是清晰的,現在是采取行動的時候了。“優先考慮安全”來保障你的未來吧!

原文標題:Guarding Kubernetes From the Threat Landscape: Effective Practices for Container Security,作者:Gal Cohen