利用 DoS 漏洞可癱瘓 Palo Alto 防火墻

Palo Alto Networks警告,稱黑客正在利用CVE - 2024 - 3393拒絕服務漏洞,通過強制重啟防火墻的方式,使其保護功能喪失。反復利用這一安全漏洞會讓設備進入維護模式,必須手動干預才能恢復正常運行狀態。

公告指出:“Palo Alto Networks PAN - OS軟件中的DNS安全功能存在一個拒絕服務漏洞,未經身份驗證的攻擊者能夠經由防火墻的數據平面發送惡意數據包,從而造成防火墻重啟。”

DoS漏洞正在被積極利用

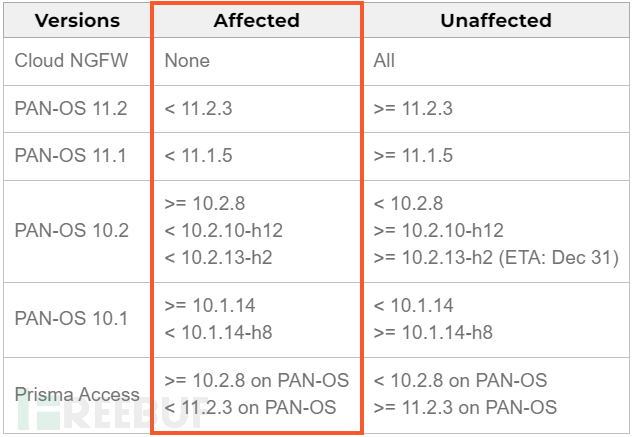

Palo Alto Networks表示,未經身份驗證的攻擊者可以向受影響的設備發送特制的惡意數據包來利用此漏洞。這一問題僅出現在啟用了“DNS安全”日志記錄的設備上,受CVE - 2024 - 3393影響的產品版本如下:

- PAN - OS 10.1.14 - h8

- PAN - OS 10.2.10 - h12

- PAN - OS 11.1.5

- PAN - OS 11.2.3

廠商確認該漏洞正在被積極利用,并且指出客戶在防火墻阻止攻擊者利用該漏洞發送的惡意DNS數據包時,出現了服務中斷的情況。該公司已經在PAN - OS 10.1.14 - h8、PAN - OS 10.2.10 - h12、PAN - OS 11.1.5、PAN - OS 11.2.3以及后續版本中修復了這個漏洞。

不過需要注意的是,受CVE - 2024 - 3393影響的PAN - OS 11.0版本不會收到補丁,因為該版本已于11月17日到達其生命周期終止(EOL)日期。對于無法立即更新的用戶,Palo Alto Networks還發布了緩解問題的臨時措施和步驟:

對于未管理的下一代防火墻(NGFW)、由Panorama管理的NGFW或者由Panorama管理的Prisma Access:

- 導航至:Objects(對象)→Security Profiles(安全配置文件)→Anti - spyware(反間諜軟件)→DNS Policies(DNS策略)→DNS Security(DNS安全),針對每個反間諜配置文件進行操作。

- 將所有已配置的DNS安全類別的日志嚴重性更改為“none”(無)。

- 提交更改,并且在應用修復之后恢復日志嚴重性設置。

對于由Strata Cloud Manager(SCM)管理的NGFW:

- 選項1:按照上述步驟直接在每臺NGFW上禁用DNS安全日志記錄。

- 選項2:通過提交支持案例,在租戶中的所有NGFW上禁用DNS安全日志記錄。

對于由Strata Cloud Manager(SCM)管理的Prisma Access:

- 提交支持案例,以在租戶中的所有NGFW上禁用DNS安全日志記錄。

- 如有需要,可在支持案例中請求加快Prisma Access租戶的升級。

參考來源:https://www.bleepingcomputer.com/news/security/hackers-exploit-dos-flaw-to-disable-palo-alto-networks-firewalls/