Windows曝9.8分漏洞,已有PoC及利用情況

SafeBreach Labs的研究人員發布了關于Windows輕量級目錄訪問協議(LDAP)的一個關鍵漏洞的概念驗證(PoC)和漏洞利用方法,該漏洞編號為CVE - 2024 - 49112。微軟在2024年12月10日的補丁星期二更新中披露了此漏洞,其CVSS嚴重性評分高達9.8。

CVE - 2024 - 49112屬于遠程代碼執行(RCE)漏洞,會對包括域控制器(DC)在內的Windows服務器產生影響。域控制器在組織網絡里是關鍵組成部分,負責管理身份驗證和用戶權限等工作。

漏洞影響

- 讓未打補丁的服務器崩潰;

- 在LDAP服務環境下執行任意代碼;

- 有可能破壞整個域環境。

漏洞利用技術細節 此漏洞是由于LDAP相關代碼中的整數溢出問題引發。未經身份驗證的攻擊者可通過發送特制的RPC調用來觸發惡意的LDAP查詢,成功利用時可能導致服務器崩潰或者進一步實現遠程代碼執行。

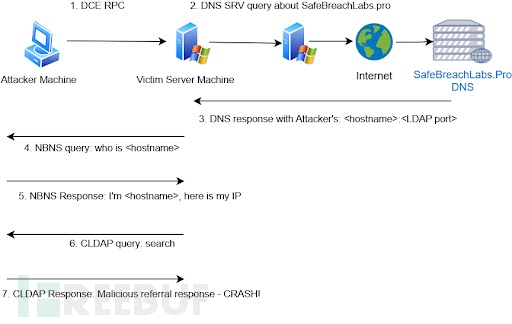

SafeBreach Labs開發了一個名為“LDAPNightmare”的PoC漏洞利用工具,以此展示該漏洞的嚴重性。該漏洞利用按以下攻擊流程可使未打補丁的Windows服務器崩潰:

- 攻擊者向目標服務器發送DCE/RPC請求;

- 目標服務器向攻擊者的DNS服務器查詢以獲取信息;

- 攻擊者回應主機名和LDAP端口;

- 目標服務器發送NBNS廣播以定位攻擊者的主機名;

- 攻擊者回復其IP地址;

- 目標服務器成為LDAP客戶端,并向攻擊者的機器發送CLDAP請求;

- 攻擊者發送惡意引用響應,致使LSASS(本地安全機構子系統服務)崩潰并重啟服務器。

SafeBreach已經驗證,微軟的補丁通過解決整數溢出問題有效地緩解了該漏洞。所有未打補丁的Windows Server版本都會受到此漏洞影響,其中包括Windows Server 2019和2022。利用該漏洞可能讓攻擊者控制域環境,所以這會成為勒索軟件團伙和其他威脅行為者的主要目標。

建議組織馬上采取以下行動:

- 立即應用微軟2024年12月的補丁;

- 在補丁安裝完成之前,監控可疑的DNS SRV查詢、CLDAP引用響應和DsrGetDcNameEx2調用;

- 使用SafeBreach的PoC工具(可從GitHub獲取)來測試自身環境。

參考來源:https://cybersecuritynews.com/poc-windows-ldap-rce-vulnerability/