醫療行業網絡安全現狀令人擔憂

高風險醫療物聯網設備普遍存在

網絡安全公司Claroty最新研究顯示,89%的醫療機構網絡中部署著風險等級最高的1%醫療物聯網(IoMT,Internet of Medical Things)設備。這些設備不僅存在與活躍勒索軟件活動相關的已知可利用漏洞(KEVs,Known Exploitable Vulnerabilities),還通過不安全方式連接互聯網。這些數據表明,醫療機構亟需將此類高風險設備作為安全修復工作的首要目標。

該報告基于對351家醫療機構的分析,涵蓋超過225萬臺醫療物聯網設備和64.7萬臺運營技術(OT,Operational Technology)設備。

醫療設備安全漏洞威脅患者安全

醫療機構的網絡安全負責人(CISO)面臨著多重風險挑戰,其核心目標是保障患者安全和醫療服務的持續可用性。然而,他們不得不管理大量過時的老舊技術設備,這些設備的操作系統存在諸多安全漏洞,且廠商已停止技術支持。

安全補丁更新問題尤為棘手。由于醫療設備制造商需要獲得美國食品藥品監督管理局(FDA)對任何網絡安全相關變更的批準,CISO們只能旁觀這場曠日持久的拉鋸戰。隨著越來越多的醫療物聯網設備接入互聯網(其中許多在設計之初就未考慮網絡安全因素),醫療機構的網絡攻擊面不斷擴大。

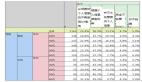

數據顯示:

- 9%的醫療物聯網設備存在已確認的KEV漏洞,影響99%的醫療機構

- 8%的影像系統(X光、CT、MRI、超聲等)存在與勒索軟件和不安全網絡連接相關的KEV漏洞,成為風險最高的醫療設備類別,影響85%的機構

- 20%的醫院信息系統(HIS)存在類似漏洞,這些系統管理著患者臨床數據及行政財務信息,影響58%的機構

網絡犯罪集團瞄準醫療機構

俄羅斯等地的網絡犯罪團伙將醫療機構作為冷酷的攻擊目標。其策略很明確:利用醫院核心基礎設施的網絡安全弱點,以及機構必須維持基本醫療服務的特性,迫使這些關鍵基礎設施目標支付贖金。

2025年,雙重勒索已成為攻擊常態。攻擊者不僅加密關鍵系統和文件,還竊取憑證并利用面向互聯網的應用程序和系統中的漏洞,在醫院網絡中建立初始立足點。其中,與俄羅斯有關聯的Black Basta和BlackCat/ALPHV團伙被認為是2024年醫療行業最大數據泄露事件的幕后黑手(分別攻擊了Ascension和Change Healthcare)。

調查顯示:

- 78%的受訪機構支付過50萬美元及以上贖金

- 39%的機構支付了100萬至500萬美元贖金

攻擊目標不僅限于醫院,還包括供應鏈、支付處理商等第三方機構。地緣政治因素也不容忽視,國家背景的黑客與犯罪團伙為實現其目標(無論是牟利還是破壞醫療行業公信力)進行合作并提供 tacit support(默許支持)。

聯網手術設備風險加劇

醫院中聯網手術設備的使用日益普及。理想情況下這些系統應該零漏洞,但它們都運行在由人類編寫的軟件和固件上。雖然高風險設備數量相對較少,但一旦在攻擊中受損導致設備不可用,將直接威脅患者治療和健康。

特別值得關注的是運行在老舊Windows和Linux系統上的醫療物聯網設備,這些系統可能已停止安全更新。更嚴重的是,管理這些設備的機構中有很大比例將其以不安全方式接入互聯網。93%的機構確認其醫療物聯網設備存在KEV漏洞和不安全網絡連接。

Claroty醫療行業首席專家Ty Greenhalgh指出:"醫院在推進數字化轉型的同時,面臨著保障關鍵醫療系統安全的巨大壓力。網絡犯罪分子(特別是勒索軟件組織)利用過時技術和不安全連接入侵醫院網絡。為應對這些威脅,醫療安全負責人應采取以風險暴露為核心的防護策略——優先處理最關鍵的漏洞,并遵循HHS的HPH網絡安全績效目標等行業指南——以保護患者安全并確保業務連續性。"