路由設置不當 導致VPN無法訪問外網

VPN虛擬專用網技術,對于實現遠程訪問公司的信息資源而言,相比撥號連接服務具有被廣大用戶認可的優勢,目前在實際運用中正在逐漸取代撥號連接服務。VPN能夠提供高級別的遠程訪問服務,為用戶和基礎設施提供一個安全的通信機制。?這篇文章我主要對在使用VPN過程中經常出現的一類問題進行詳盡的分析。

相信通過VPN?客戶機遠程訪問公司內部網的網友都曾經碰到過這種問題,即當你的VPN連接成功后,雖然能訪問總部公司的內部網這時卻不能訪問外網了,看了下面我的詳細介紹之后,大家就可以了解到這是由于路由上的設置引起的。

(一) VPN客戶機不能訪問外網的原因初探

我們知道,VPN?客戶機是通過Internet連接到VPN服務器的,就是說通過VPN對Internet的訪問物理意義上說是可以實現的。那么為什么會出現VPN連接建立后就不能訪問外網的現象呢?出現了這種問題,很多用戶都知道是路由表發生了變化,因此大家都通過在VPN連接的“高級TCP/IP設置”中取消“在遠程網絡上使用默認網關”選項來達到訪問外網的目的。這種方法雖然表面上看來可行,覺得解決了一個路由問題,但有所不知可能會帶來新的路由問題,甚至給公司內網帶來嚴重的安全隱患。大家想一下,我們采用VPN的最初目標是為了保證安全,結果卻可能因為使用VPN而讓整個公司網絡面臨外界攻擊的境地,那么這樣就背離了我們的初衷。

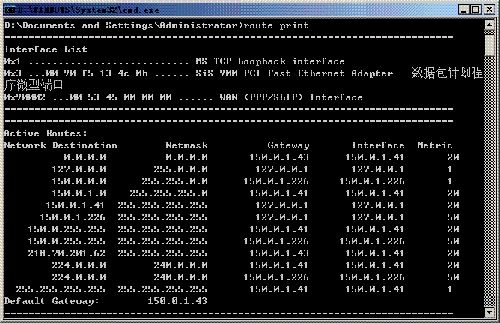

那么怎樣才能更好并且安全的解決這個問題?以下我就先對 VPN?客戶端的路由做一個初探,使大家對這一個知識點有一個較為全面地了解。我們已經通過分析認為是路由問題,現在我們從VPN連接前后的路由表變化情況來找出問題的癥結所在。大家可以邊根據我的說明邊進行實際操作(見圖1),這樣在需要使用VPN遠程訪問的時候會留下更深刻的印象。在VPN沒有連接之前,輸入route?print命令,出現當前的路由表項,然后連接上VPN,再次運行route?print命令,比較前后兩次命令的區別。可以看到,在命令行窗口中連接后多出了幾條路由,比較重要的有兩條路由——在出現的結果Active Routes下的第三行和第十行分別有一條(我稱為route1)0.0.0.0???0.0.0.0???150.0.1.226??150.0.1.226????1;另一條(我稱為route2)218.70.201.62?? 255.255.255.255?? 150.0.1.43?? 150.0.1.41?? 20,注意,各位網友的路由中部分IP也可能會略有不同。

圖1:連接VPN的前后路由變化情況

這里route1的150.0.1.226是VPN客戶端從VPN服務器上獲得的IP地址,而route2的150.0.1.41是客戶機網卡的IP,218.70.201.62是 VPN服務器的公網IP。你們還可以看出,最右側一列原來的路由metric值已經增加了,而且高于新的路由route1的metric值,這樣原來的路由就失效了,現在起作用的是route1,它的metric值更低。那么到目前為止到Internet的訪問就已經使用了新的路由route1,這條路由把數據包交給VPN的計劃程序端口,然后VPN端口的數據再發送到遠方的VPN服務器(route2),這個過程后會引起不能訪問Internet上的站點,這就是前面所說的VPN連接后不能訪問外網的原因。

(二) 如何實現對VPN數據包的封裝加密并安全傳輸的過程

現在我們來看一下VPN客戶端的路由決策及數據包封裝的過程。眾所周知,VPN虛擬接口就是一個虛擬的點對點鏈路接口,當VPN虛擬接口收到數據包時,它把從網絡層得到的數據包封裝成PPP點對點數據幀并進行加密等操作,然后把它送到網關,這里的網關正是VPN客戶端自己,所以這個被封裝的PPP點對點數據幀又被返回給本機再次處理,這次處理其實就是再次封裝的過程。

那為什么要再次封裝?由于第一次封裝的幀只能通過虛擬的VPN接口,如果要把數據通過實際的接口進行傳輸,還必須在實際的鏈路層上進行再次封裝才行。而在最終封裝成鏈路層數據幀之前,需要對第一次封裝成的PPP數據幀進行其他的多級封裝。因為規范中是不能直接把PPP幀封裝在另一個鏈路層幀中的,需要在它們之間添加一些報頭,最簡單的PPTP封裝就是在PPP 幀前添加了一個GRE頭和IP頭。

在封裝到網絡層比如IP報頭的時候,這里需要進行一次路由決策,這是由于數據包要明確地發送到遠方的VPN服務器,它將尋找一條到達遠方VPN服務器的路由。在VPN連接建立時就同時創建一條到達VPN服務器的路由(route2),再次封裝成PPTP格式或L2TP格式的IP數據包交給這條路由指定的接口進行處理。如果是以太網接口,這個數據包就加上以太網報頭;如果是點對點,就加上點對點鏈路報頭,發送到物理網絡上。在此處,route2 指定的接口是150.0.1.41,即是網卡接口,所以它將加上以太網幀頭,然后發送到物理網絡上去。#p#

(三)對于使用VPN不能訪問外網的解決方案

上面的三段我只想說明一點:使用VPN連接,必須讓通過VPN連接傳輸的數據包先到達VPN虛擬接口進行處理,如果繞過了VPN虛擬接口不處理的話,由于這個VPN連接的數據包沒有經過加密措施就直接發送到了Internet上,那么你的VPN安全就根本沒有保證。

現在我們來看一下,在VPN連接后此時VPN客戶端的路由表。默認路由沒有變,添加了一條VPN端口IP對應的分類網絡路由條目:150.0.0.0?????255.255.0.0????150.0.1.226????150.0.1.226????1,(見圖2 Active Routes下第四行)。假設現在通過VPN連接訪問遠程公司內網的192.168.0.0/24子網,根據上面的路由表,匹配的路由只有第一條默認路由。默認路由是通過本地網卡到達網關后直接發送到192.168.0.0/24去的,因為Internet上的路由器不會轉發到達私有網絡的數據包,這樣就可以達到外界不能訪問公司內網、保證內網安全的目的。因此選中了“在遠程網絡上使用默認網關”選項,采用了默認路由,就不會出現前面所說的路由問題和安全問題。

圖2:不取消“在遠程網絡上使用默認網關”才能安全使用VPN

而像很多用戶取消“在遠程網絡上使用默認網關”選項,雖然遠程子網能通過Internet到達,但由于繞過了VPN虛擬端口,數據是沒有加密的,不能保證數據的安全性。這并不是真正的VPN,因此取消這個選項是不可取的。退一步來說,即使給VPN客戶端分配192.168.0.0/24子網的IP,如果取消“在遠程網絡上使用默認網關”選項,也會出現路由問題,因為所有發送到本地子網的數據包將被路由到遠程子網中。為了避免客戶端的這種路由問題,我們為VPN客戶端分配IP范圍時不要與客戶端所處的網絡范圍相同。

看了這么多,文章開頭我說了如果取消了“在遠程網絡上使用默認網關”選項,就會帶來新的路由問題甚至安全隱患。那么怎樣來解決這個問題呢?不取消這個選項就不能同時訪問內網和外網。這確實是一個兩難,針對這個問題沒有一個統一的設置,不同的網絡環境只能用不同的解決方法。目前來說,取消“在遠程網絡上使用默認網關”的選項肯定會導致安全問題。我們只能盡量不要取消它,對于那些既想通過VPN連接訪問公司內網而且還需要訪問外網的用戶,我建議可以采用這樣一種方法——配置它們使用代理訪問Internet,比如設置它們使用HTTP代理,這個功能是大多數代理服務器都提供的。另外,如果 VPN客戶端的IP與VPN服務器的網卡位于同一個邏輯子網,并且只訪問這個邏輯子網,對于這種情況可以取消“在遠程網絡上使用默認網關”選項。

結語

以上說了這么多,我都寫累了,大家對其中的實現步驟肯定也會有些不是很清楚。這并沒有關系,只要大概了解VPN數據包需要經過封裝加密,才能進行傳輸并安全訪問外網這些基本原理,我寫這篇文章的目的就達到了。

綜上所述,只有使用代理服務器、VPN客戶端IP與VPN服務器網卡位于同一個邏輯子網這兩種情況例外,可以取消“在遠程網絡上使用默認網關”的選項。至于一般情況,還是謹慎使用VPN為好,我想我們訪問網絡的目的都是一樣的——保證公司網絡的安全放在第一位。希望廣大網友在使用VPN虛擬專用網的過程中一切順利。

【編輯推薦】