邪惡女傭:移動辦公一族的新威脅

喬安娜·魯特克絲卡,既是無影實驗室的創始人和首席執行官,也是一名著名的安全研究人員。你可能還記得她,魯特克絲卡女士是利用虛擬化技術導致無法被安全工具檢測到的rootkit工具Blue Pill的共同開發者。

現在,魯特克絲卡女士又開發出了一種可以顛覆現有規則的工具。亞歷克斯·捷列什金,無影實驗室的首席研究員和魯特克絲卡女士改良了可以破解整個驅動器上的全局加密的惡意代碼。他們將該惡意軟件命名為邪惡女傭。這個名字看上去很奇怪,但卻非常形象地說明了軟件的工作方式。在進行攻擊的時間,邪惡女傭需要攻擊者通過物理連接進入計算機,這讓移動辦公一族成為完美的目標。

它的工作原理

作為兼職的移動辦公一族,我非常相信TrueCrypt。但現在,魯特克絲卡女士讓我對自己的選擇產生了懷疑。為了說明我產生懷疑的原因,讓我們來看看在路上會發生什么樣的情況。在拜訪了客戶后,我回到酒店,開始撰寫文章。在接下來的幾個小時中,我應該和客戶共進午餐。因此,我關閉筆記本計算機,前往酒店的餐廳。

我不知道原因是什么,但有人非常想看看我寫了些什么。因此,他收買了一名酒店員工潛入我的房間,進行了下面的活動:

Ø 攻擊者利用包含邪惡女傭的USB存儲器啟動了我的計算機。

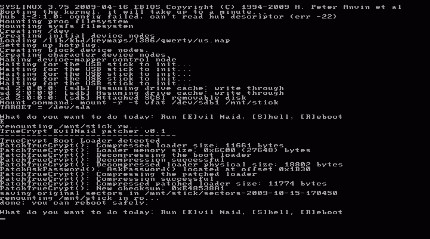

Ø 在啟動后,一個叫做“邪惡女傭嗅探器”的應用工具被安裝到TrueCrypt的啟動列表中,效果如下圖(魯特克絲卡女士提供)所示:

Ø 攻擊者關閉筆記本計算機并離開。

Ø 不久以后我返回房間并決定繼續撰寫文章。

Ø 在我打開筆記本計算機電源的時間,邪惡女傭嗅探器就記錄了我輸入的TrueCrypt密碼,并將信息保存在預先安排好的硬盤區域上。

Ø 我并沒有發現任何問題,只是繼續寫作。過了一會兒,我覺得有點渴。因此,我關閉筆記本計算機并到酒吧去喝幾杯。

Ø 攻擊者發現了這個機會,就偷偷返回我的房間,利用包含邪惡女傭的USB存儲器啟動了筆記本計算機。

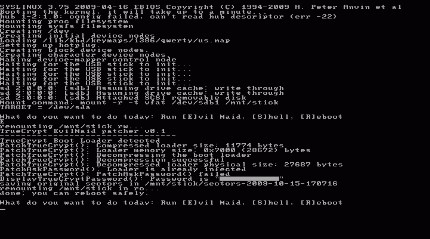

Ø 該工具檢測到TrueCrypt的啟動列表被感染,并顯示如下(魯特克絲卡女士提供)所示的密碼:

Ø 攻擊者重新啟動我的筆記本計算機,輸入正確的密碼對硬盤驅動器進行解密,并將我的文章復制出來。

現在你應該明白它為什么被叫做邪惡女傭攻擊了;它的效果取決于酒店的環境。魯特克絲卡女士還提到,一旦密碼被獲取就可能導致筆記本計算機被盜。

可能的防范手段

在最新發布的安全日志中,布魯斯先生對邪惡女傭有一條有趣的評價:

“該工具和去年出現了“冷啟動”攻擊,以及今年早些時間出現的“去核啟動”攻擊利用的是相同的漏洞,對于它們并沒有真正的防范措施一說。只要你放松了對計算機的物理控制,就會出現全盤皆輸的情況。”

TrueCrypt已經在書面文件中承認了這種說法。施奈爾先生接著指出,所有可能的修復手段中,下面可能是最好的:

“一些讀者指出,如果計算機配備的是包含可信賴平臺模塊(TPM)芯片的主板的話,BitLocker可以防止這種類型的攻擊。”

開發邪惡女傭的原因

魯特克絲卡女士同意施奈爾先生的說法,并且一直試圖說服TrueCrypt的開發者發布一個基于TPM技術的版本:

“我個人希望看到TrueCrypt在啟動過程中應用基于TPM技術的可信賴模式,但與此同時,我該怎么辦?繼續利用邪惡女傭類的攻擊讓TrueCrypt開發團隊保持警惕,并希望他們最終考慮提供TPM的支持。”

在此之前,看起來似乎唯一可行的解決辦法是在任何時候都確保計算機的物理安全。不過,我注意到在施奈爾先生關于邪惡女傭文章的回復中有不少有趣的可能解決方案。

最后的思考

看來,硬盤全局加密并不是象大多數人想的那樣是靈丹妙藥。它防止的是試圖盜竊計算機后竊取數據的人。但如果攻擊者可以多次物理連接計算機,那一切防御措施都是徒勞的。

【編輯推薦】