VPN的安全和管理真的夠好嗎?

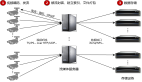

虛擬專用網絡(VPN,virtual private networks),無論是SSL還是IPsecVPN,已經成為IT的終極設置后自動完成的技術。一旦安裝和配置,這些遠程訪問技術,往往用自動導航工具為后端應用程序、文件和其他資源提供安全孤立的訪問。

然而,移動設備(如黑莓、iPhone和Droid智能手機)正在改變遠程訪問動態。公司不久將重新審視通過VPN的遠程連接,特別是當用戶引進新的個人設備到網絡,并要求訪問多個操作系統和平臺的應用程序的時候。這就需要安全操作來保證這些設備得到安全的VPN連接。

因此,可靠的VPN連接和配置還不夠好。IT運營者(滿意他們的VPN)需要再仔細觀察他們的VPN。NCP工程有限公司將在本周黑帽簡報上發表他們的研究。攻擊者已經開始利用不安全的VPN連接來訪問企業內部關鍵數據。對TJX公司和Heartland支付系統的攻擊,甚至是今年對谷歌、Adobe和其他30家大型科技公司、國防承包商和大企業的攻擊,都是通過VPN連接遠程合法訪問的。

NCP執行副總裁Martin Hack說,“這種設定后不管的做法是有缺陷的。如果你有VPN客戶端,您必須確保它們與管理系統同步,并得到最新的政策、配置和管理更新。你需要積極主動地管理遠程訪問,以防止這些問題發生,否則,這些連接會成為攻擊者的第一武器。”

NCP的研究顯示,對VPN的自滿情緒是導致VPN成為攻擊對象的主要驅動力之一。不僅配置問題,過期的軟件也會造成嚴重的安全漏洞,并可能導致攻擊者擁有合法訪問權直接進入組織。例如,VPN實施中損壞的路由目標會重定向流量到攻擊網站。在SSL VPN中,企業往往忽略同源限制。不開啟同源限制,可使攻擊者通過將合法流量偏離其預定的目的地路由到釣魚網站進行釣魚網站攻擊。

Hack說,“攻擊者可以劫持會話或在用戶不知情的情況下安裝鍵盤記錄。用戶不會察覺,認為他們在安全的環境中。如果同源限制開啟,并且配置正確,那么只有受信任的資源才可以連接到SSL VPN。如果沒有開啟,任何人都可以插入網站。”

Hack說,虛擬專用網管理不善,還可引起密碼問題。許多VPN允許你緩存密碼登錄信息(以純文本形式)。能夠訪問緩存的攻擊者可能會在注冊表中或在內存中讀取它們。管理員必須加密緩存(如果他們可以的話)。

NCP研究也指出,潛在的拒絕服務攻擊的情形,即惡意的數據包通過VPN連接移動可能導致緩沖區溢出,從而整垮網絡。Hack說,這些類型的信息可以避開入侵檢測系統,并導致系統崩潰或無限期地重新啟動。

“遠程訪問的要求已經改變,流動性也改變了很多,”哈克說,“現在我們需要將這些問題公開化,擺脫對VPN管理的得意情緒。”

【編輯推薦】