ping命令來分析ICMP攻擊以及欺騙問題

對于ICMP協議我們來說已經講解了不少內容。關于它的一些基本情況,相信大家也已經了解了不少。這里我們主要講解一下ICMP攻擊以及欺騙的問題。對于這個問題,我們將用Ping命令的有關操作進行分析。

一、 ICMP簡介

ICMP的全稱是Internet Control Message Protocol(網間報文控制協議),它是IP不可分割的一部分,用來提供錯誤報告。一旦發現各種錯誤類型就將其返回原主機,我們平時最常見的ping命令就是基于ICMP的。

|-----------------------------------------

| |

| ------ ICMP ECHO request ------ |

| |HOST| -------------> |HOST| |

| | A | <----------------------- | B | |

| | | 如果存活或者沒有過濾 | | |

| ------ 將返回ICMP RCHO REPLY ------ |

| |

-----------------------------------------

這種機制就是我們通常所用的ping命令來檢測目標主機是否可以ping到。ICMP的統計信息包含收發的各種類型的ICMP報文的計數以及收發錯誤報文的計數。

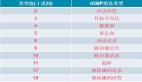

利用"show statistics ICMP"可以察看各個統計信息。

顯示 說明

Message 消息

Errors 錯誤消息

Destination Unreachable 目標不可到達消息

Time Exceeded 超時消息

Parameter Problems 參數錯誤消息

Source Quenchs 源抑制消息

Redirecrs 重定向消息

Echos Echo消息

Echo Replies Echo 響應消息

Timestamps 時間戳消息

Timestamp Replies 時間戳響應消息

Address Masks 地址掩碼請求消息

Address Mask Replies 地址掩碼響應消息#p#

二、 ICMP攻擊及欺騙技術

1、 ICMP攻擊導致拒絕服務(DoS)

服務拒絕攻擊企圖通過使你的服務計算機崩潰或把它壓跨來阻止你提供服務,服務拒絕攻擊是最容易實施的攻擊行為。

由于在早期的階段,路由器對包的最大尺寸都有限制,許多操作系統對TCP/IP棧的實現在ICMP包上都是規定64KB,并且在對包的標題頭進行讀取之后,要根據該標題頭里包含的信息來為有效載荷生成緩沖區,當產生畸形的,聲稱自己的尺寸超過ICMP上限的包也就是加載的尺寸超過64K上限時,就會出現內存分配錯誤,導致TCP/IP堆棧崩潰,致使接受方當機。這就是所說的"ping of death",現在網絡上很多號稱能夠致使系統死機的軟件都是基于這個原理,我們所熟悉的工具"Winnuke"就是一例。對路由器而言,向Intel Express Switch或其后的主機發送一畸形的ICMP包可能導致系統崩。通過本地或遠程發送的畸形包能蒙騙服務器。當服務器收到畸形的ICMP包時,它將繼續檢查才對,然而它將丟失所有的路由功能,而且不將檢查其它連接了。主要影響Intel Express Switch 500 系列。

另外,Windows也有拒絕服務漏洞,對 Win98 NT4/SP5,6 Win2K都有影響 ,當如上系統受到非法碎片包包含不合法碎片 ICMP ECHOs (pings)和UDP packets攻擊,Windows系統會拒絕服務。直至CPU占用率達到100%,最后系統崩潰。(參見原程序)

ICMP重定向提供了一種相當有效的DoS.不象ARP入口,這些特定主機路由入口永不過期。注意,攻擊沒有要求必須從局域網內發起,事實可以從廣域網上發起。如果子網所用DNS位于網關外,產生一個到該DNS的錯誤路由是很容易的,

通過在Pwin98下測試,由ICMP重定向包產生的路由都是掩碼為255.255.255.255的特定主機路由,沒有辦法產生諸如255.255.0.0這樣掩碼下的網絡路由。此外,由ICMP重定向包產生的路由還是會過期的,會被刪除,但耗時很長。許多桌面操作系統線性搜索自己的路由表,如果你利用ICMP重定向包加了太多特定主機路由到它們的路由表中,極其容易造成系統的癱瘓。對于Unix系統,雖然搜索路由表時不是線性搜索,但過多的特定主機路由會消耗大量的內存空間。

下面是一個具體實例:

今年八月海信集團懸賞50萬人民幣測試防火墻,雖然結果是沒有人能夠拿到防火墻后面的密碼,但是防火墻遭到大量的ICMP攻擊,導致防火墻的IP地址ping不通,造成大量攻擂者以為海信公司言而無信,取消了測試,轉而怒牽于海信公司主頁,于是就有了八月轟動全國IT界的海信主頁被黑事件,下面是海信公司自己提供的防火墻遭攻擊記錄:

攻擊類型 攻擊次數

1 ICMP攻擊 334050

2 碎片攻擊 25524

3 端口掃描 4365

4 WEB服務攻擊 1227

5 UDP攻擊 234

6 拒絕服務攻擊 12

事實可以看到,造成海信服務器"拒絕服務"的絕大多數攻擊來自于ICMP攻擊。

2、 基于重定向(redirect)的路由欺騙技術

首先我們應該知道,微軟的Windows98和NT系統都保持著一張已知的路由器列表,列表中位于第一項的路由器是默認路由器,如果默認路由器關閉,則位于列表第二項的路由器成為缺省路由器。缺省路由向發送者報告另一條到特定主機的更短路由,就是ICMP重定向。攻擊者可利用ICMP重定向報文破壞路由,并以此增強其竊聽能力。除了路由器,主機必須服從ICMP重定向。如果一臺機器想網絡中的另一臺機器發送了一個ICMP重定向消息,這就可能引起其他機器具有一張無效的路由表。如果一臺機器偽裝成路由器截獲所有到某些目標網絡或全部目標網絡的IP數據包,這樣就形成了竊聽。通過ICMP技術還可以抵達防火墻后的機器進行攻擊和竊聽。在一些網絡協議中,IP源路徑選項允許IP數據報告自己選擇一條通往目的主機的路徑(這是一個非常不好,但是又無可奈何的技術手段,多路徑正是網絡連接的精髓部分!)。攻擊者試圖與防火墻后面的一個不可到達的主機A連接,只需在送出的ICMP報文中設置IP源路徑選項,使報文有一個目的地址指向防火墻,而最終地址是主機A.當報文到達防火墻時被允許通過,因為它指向防火墻而不是主機A.防火墻的IP層處理該報文的源路徑域并被發送到內部網上,報文就這樣到達了不可到達的主機A .

我在查閱資料的時候,所有基于ICMP路由欺騙的技術都是停留在理論上的論述,沒有找到相關的具體攻擊實例和原程序。#p#

三、 防御方法

出于系統安全性的考慮,在ICMP中有八條配置命令,可以分別用來禁止或使能四種類型的ICMP報文的發送。

ICMP echo enable ,ICMP echo disable,利用上面兩條命令可以使能或禁止ICMP的echo reply報文的發送。一旦禁止該類型的報文,從其他機器利用ping命令搜索該路由器時,路由器將不作出反應。

ICMP mask enable,ICMP mask disable,利用上面兩條命令可以使能或禁止ICMP的Mask Reply報文的發送。當在路由器上禁止該類型的報文時,路由器對于來自其他機器的mask reguest請求不作反應。

ICMP unreach enable,ICMP unreach disable,利用上面兩條命令可以使能或禁止Destination Unreachable報文的發送。當在路由器上禁止該類型的報文時,路由器對于其無法轉發的ip報文將不再向其源地址發送Destination Unreachable的報文。利用show ICMP命令可以觀察當前ICMP以上各項的設置。

ICMP redirect enable,ICMP redirect disable,利用上面兩條命令可以使能或禁止ICMP的重定向(redirect)報文的發送。當在路由器上禁止該類型的報文時,路由器對于可能的路由錯誤不作反應。避免ICMP重定向欺騙的最簡單方法是將主機配置成不處理ICMP重定向消息,在Linux下可以利用firewall明確指定屏蔽ICMP重定向包。

另一種方法是驗證ICMP的重定向消息。例如檢查ICMP重定向消息是否來自當前正在使用的路由器。這要檢查重定向消息發送者的IP地址并效驗該IP地址與ARP高速緩存中保留的硬件地址是否匹配。ICMP重定向消息應包含轉發IP數據報的頭信息。報頭雖然可用于檢驗其有效性,但也有可能被窺探儀加以偽造。無論如何,這種檢查可增加你對重定向消息有效性的信心,并且由于無須查閱路由表及ARP高速緩存,所以做起來比其他檢查容易一些。

一臺4.4BSD主機接收到ICMP重定向報文,為了防止失常的路由、主機或者惡意的入侵者不正確的修改系統路由表,做了如下檢查:

1. 新路由必須是直達的

2. 重定向包必須來自去往目標的當前路由

3. 重定向包不能通知主機用自己做路由(Pwin98不是這樣的)

4. 被改變的路由必須是一條間接路由

因此若A和B在同一子網,A不可能利用ICMP重定向使B發往子網內IP的包流向自己。但可以使B發往子網外IP的包流向自己。

結束語:

在本文撰寫之初,我以為只要掌握ICMP的知識就夠了,隨著文章探討問題的深入,我發現"ICMP的隱蔽攻擊技術"同IP地址欺騙,ARP欺騙,以及網絡竊聽分析(sniffing),還有拒絕服務、系統漏洞、防火墻保護、入侵反跟蹤等問題是密不可分的。ICMP作為IP協議的一個輔助部分,它的隱蔽技術其實就是IP的隱蔽技術,這一點我在文中已經提及,在此不再贅述,涉及其他同志課題的具體問題,我在此也沒有過多的展開。在這短短幾千字的文章內,我不可能講到ICMP攻擊技術的方方面面,很多問題也分析得不夠透徹,有很多不足的地方,還請老師和同學指正。在此文的撰寫過程中,我參考了大量的書籍以及internet上的資料,書籍主要有:機械工業版的《INTERNET網絡安全專業參考手冊》、《INTERNET防火墻與網絡安全》、清華影印版的《TCP/IP網絡互連技術II 設計與實現》網上的資料多半來自于BBS:"白云黃鶴"、"水木清華"和"華南木棉"并感謝以上三個大學的很多不知名的朋友給予我指點和幫助。