基于科來網絡分析技術的ARP欺騙分析案例

在局域網中,IP地址轉換為第二層物理地址(即MAC地址)是通過ARP協議來完成的,ARP協議對網絡安全具有極其重要的意義。主機通過偽造IP地址和MAC地址實現ARP欺騙,能夠在網絡中產生大量的ARP通信量使網絡阻塞。本文通過一次經典的分析案例,讓大家對這種攻擊方式有一個清晰的了解。

案例背景

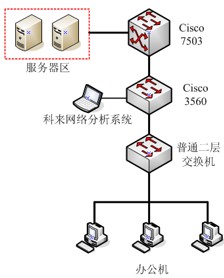

辦公機的網段是192.168.200.X/24的,辦公機的網關地址是192.168.200.254在Cisco 3560上,服務器的地址段為10.139.144.X/24。

在辦公區訪問服務器區時,會出現時通時斷的現象。辦公機是通過DHCP來獲取IP地址,當訪問出現不通時,重新獲取一下IP地址,就可以連通,但是用一會又會出現訪問中斷的情況。該局的網絡環境比較簡單,如下圖所示:

案例分析

出現故障時,通過Ping服務器地址發現無法Ping通,然后通過Ping辦公機的網關地址,發現網關地址也無法Ping通。查看辦公機的ARP表發現網關地址對應的MAC地址為全0的MAC地址。

通過上面的分析測試我們可以了解到,當主機無法訪問服務器時,主機連網關都無法Ping通,而且主機中網關的MAC地址全0,即主機沒有學習到網關的MAC地址,所以主機無法跟網關進行通信,從而導致主機無法連通服務器。

正常連接時主機應該有網關的IP地址和MAC地址的ARP映射表的,但是在訪問服務器不成功時并沒有學習到網關的MAC地址,造成這種故障的原因很大可能性是網絡中ARP欺騙。為了驗證網絡是否有ARP欺騙,我們在交換機3560上做端口鏡像來抓取交互的數據包。

辦公機連到3560的端口是f 0/46,所以我們只鏡像f 0/46,將該端口鏡像到端口f 0/25,然后把科來網絡分析系統接到f 0/25端口上捕獲通信的數據包。

數據包分析

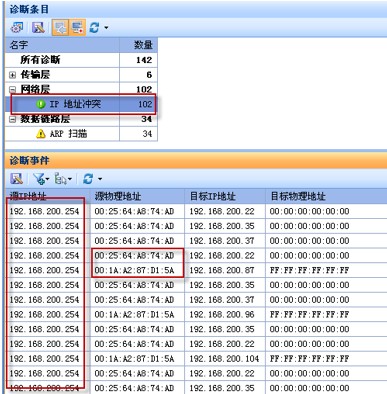

我們在分析數據包時發現,網絡中存在大量的IP沖突。通過診斷視圖中的診斷提示,發現產生IP地址沖突的源IP地址是故障網段的網關地址,如下圖所示:

通過觀察上圖,我們可以發現192.168.200.254對應的MAC地址有兩個,一個是00:25:64:A8:74:AD,一個是00:1A:A2:87:D1:5A,通過具體的分析我們發現MAC地址為00:25:64:A8:74:AD的主機對應的IP地址為192.168.200.33, 00:1A:A2:87:D1:5A才是192.168.200.254真實的MAC地址。所以當辦公區訪問服務器不通時,我們Ping網關地址不通,是因為辦公區機器在向網關發送請求時請求的是錯誤的網關地址,網關沒有響應主機的請求,從而導致主機學習不到正確網關的MAC地址。導致網絡不通的原因就是由于192.168.200.33這臺主機進行ARP欺騙造成的。

分析結論

通過上面的分析,可以看出MAC地址為00:25:64:A8:74:AD,IP地址為192.168.200.33的這臺主機中了ARP病毒,將自己偽裝成網關,欺騙網段內主機。

對于ARP病毒,只要定位到病毒主機,我們就可以使用通過ARP專殺工具進行查殺來解決這類故障。但是最好的辦法就是能夠在內網主機安裝上殺毒軟件,并且及時的更新病毒庫,同時給主機打上安全補丁,以便做好防范防止類似的故障再次出現。