黑客大賽驗證大多數企業數據保護不堪一擊

上周五的Defcon黑客大會組織了一場比賽,各個黑客利用社會工程學進行犯罪。其方法是通過美國最大的10個石油或者高新技術公司的員工,獲取公司的敏感信息,之后通過目標計算機入侵企業。

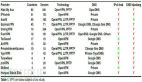

Offensive Security是一家進行培訓和滲透攻擊測試的公司,它的運營總監Christopher Hadnagy周六在接受記者采訪時表示,“每一個獨立公司,如果現在開始做安全審計,他們就會發現很多漏洞。”包括殼牌、谷歌、寶潔、微軟、蘋果、思科、福特、可口可樂、百事可樂公司都是如此。“盡管這些公司依然健在,他們的內部員工也已經接受了良好的安全培訓,但是,只要我們打電話過去,仍然有一些員工樂意提供公司敏感數據給我們。”

會議組織者表示,他們不會針對某個公司發表一些具體的評論,或者是透露哪個公司的經驗情況要比其他公司好或者差。但是他們表示最近幾周內會發布一個匯總的報告材料。

Offensive Security的首席培訓師Mati Aharoni今天表示,“我們的目的并不是要羞辱某家公司或者某個人,我們是想讓人們認識到這種攻擊的存在并且關注其危害性。這也許是入侵一家公司最簡單也是最有效的辦法。我們不希望任何人受到傷害或者遭受到損失。”

社會工程學是一種黑客技術,它通過簡單的辦法入侵到電腦系統中,成功的獲取一些敏感信息,這并不是以計算機技術為手段的獲取數據行為。這次比賽的組織者表示,公司都以購買安全軟件和設備以及建設自己的防數據泄漏系統為重點,但是他們忽視了一個致命的弱點,這就是:企業總是由人來為它們工作的。

Aharoni表示,“人力資源是整個組織中最薄弱也是最易于突破的一個環節。黑客最常用的載體,同時也是目前最簡單的途徑,這通常就是人的因素。”

十個參賽者,每人分配了一個目標公司,他們有一個星期左右的時間,允許去做一些“被動”網絡研究,收集目標公司的情報,同時制定攻擊計劃。他們不能通過社會工程學、網絡釣魚或者其他網上方法來獲取這些信息。

Defcon黑客大會的參賽者有25分鐘時間撥打電話,試圖通過他們預先確定的名單中獲取目標的大量信息。大部分選手都通過了考驗。

比賽組織者表示,參賽者被要求獲得關于目標公司的一些無關痛癢的消息,比如“企業中的垃圾服務是購買的哪家公司的方案”,又比如“公司里面有沒有餐廳”或者是“員工們都使用什么瀏覽器”,諸如此類。

根據比賽組織者,在比賽中,沒有一家目標企業的雇員被要求提供財務信息、信用卡信息或者其他個人資料等敏感信息,比賽的目的是為了讓人們認識到社會工程學的危害。

Hadnagy表示,在超過50名接電話的雇員中只有3名表示了懷疑、拒絕提供資料或者直接掛斷電話。這3位警惕性很高的雇員都是女性。

Hadnagy說,“一位婦女表示,這個問題聽起來非常可疑,并且在20秒之后就掛斷了電話。之后我們都為她鼓掌。”

在另一個比賽中,根據Hadnagy表示,黑客幾乎得到了一份30到40個問題的列表中的全部答案。

Aharoni表示,“人們會毫不在意的公布它們電子郵件的客戶端、Adobe Reader以及MS Office的版本號,甚至還有很多人會點擊‘幫助—關于’按鈕確認確切的版本號。如果攻擊者有了用戶使用軟件的一個確切版本號,那么,黑客發起的攻擊就具有更大的成功可能,原因很簡單,因為黑客可以很方便的利用這個版本的已知漏洞。”

本次比賽以及掀起了一些波瀾。本次比賽后,FS-ISAC(財務服務—信息服務分析中心)已經公開發布警報。本次比賽的組織者也表示,它們愿意與該機構合作,對企業進行社會工程學防御的培訓。

【編輯推薦】