入侵檢測系統的過去現在和未來

【51CTO.com 綜合消息】入侵檢測系統(Intrusion Detection System,IDS)作為最常見的網絡安全產品之一,已經得到了非常廣泛的應用。但近年來隨著入侵防御系統(Intrusion Prevention System,IPS)的異軍突起,不斷有人認為IPS是IDS的升級版本,甚至還有認為IDS沒有用的言論出現。本文試從入侵檢測系統的起源、成長和未來發展的幾個角度出發進行分析,來看看到底入侵檢測系統是“已死”還是“有發展”。

◆入侵檢測系統的起源

一般意義上,業界將James P. Anderson在1980年發布的那篇《Computer Security Threat Monitoring and Surveillance》作為入侵檢測概念的最早起源,在這篇文章里,不僅將威脅分為了外部滲透、內部滲透和不法行為三種,還創造性的提出了將審計技術應用到對威脅的檢測上來。沒錯,雖然不論廠商還是用戶,都是先開發/擁有入侵檢測產品,而后再考慮審計產品,但從單純的技術上來說,入侵檢測技術的確是起源于審計技術,所不同的是,入侵檢測更關注“壞”的事件,而審計產品則更多關注“好”事件。

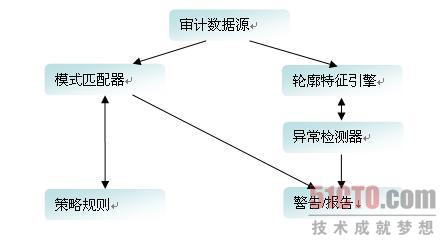

但這只是一個概念的起步,一直到1986年Dorothy Denning等人才在其論文An Intrusion Detection Model中給出了一個入侵檢測的抽象模型IDES(入侵檢測專家系統),并在1988年開發出一個IDES系統:

|

| 圖1 |

在這個模型中,可以很清楚的看出Denning的二維檢測思想:基于專家系統的特征檢測以及基于統計異常模型的異常檢測。這一點也奠定了入侵檢測技術領域的兩大方向:濫用檢測(Misuse Detection)和異常檢測(Anomaly Detection)

在這個模型的基礎上,1990年Herberlein等人開發出了第一個真正意義上的入侵檢測系統NSM(Network Security Monitor),在這個實物模型中,第一次采用了網絡實時數據流而非歷史存檔信息作為檢測數據的來源,這為入侵檢測系統的產品化做出了巨大的貢獻:再也不需要將各式各樣的審計信息轉化為統一格式后才能分析了,入侵檢測開始逐步脫離“審計”的影子。誰也沒有想到,過了不到10年的時間,審計產品反過來開始學習入侵檢測產品的這種分析實時數據流的模式,這是另外一個話題,且按下不表。#p#

◆入侵檢測系統的成長

上世紀90年代中期,商業入侵檢測產品初現端倪,1994年出現了第一臺入侵檢測產品:ASIM。而到了1997年,Cisco將網絡入侵檢測集成到其路由器設備中,同年,ISS推出Realsecure,入侵檢測系統正式進入主流網絡安全產品階段。

在這個時期,入侵檢測通常被視作防火墻的有益補充,這個階段用戶已經能夠逐漸認識到防火墻僅能對4層以下的攻擊進行防御,而對那些基于數據驅動攻擊或者被稱為深層攻擊的威脅行為無能為力。廠商們用得比較多的例子就是大廈保安與閉路監控系統的例子,防火墻相當于保安,入侵檢測相當于閉路監控設備,那些繞過防火墻的攻擊行為將在“企圖作惡”時,被入侵檢測系統逮個正著。

而后,在20001~2003年之間,蠕蟲病毒大肆泛濫,紅色代碼、尼姆達、震蕩波、沖擊波此起彼伏。由于這些蠕蟲多是使用正常端口,除非明確不需要使用此端口的服務,防火墻是無法控制和發現蠕蟲傳播的,反倒是入侵檢測產品可以對這些蠕蟲病毒所利用的攻擊代碼進行檢測(就是前面提到的濫用檢測,將針對漏洞的攻擊代碼結合病毒特征做成事件特征,當發現有該類事件發生,就可判斷出現蠕蟲。),一時間入侵檢測名聲大振,和防火墻、防病毒一起并稱為“網絡安全三大件”。

正當入侵檢測概念如日中天之際,2003年GARTNER的一篇《入侵檢測已死》的文章,帶來了一個新的概念:入侵防御。在此之前,防火墻產品之所以不能做4層以上的分析,有一個原因就是分析性能跟不上,入侵檢測產品由于采用旁路部署方式,對數據實時性的要求不是很高。當硬件發展和軟件算法都足以支撐串行設備進行深層分析的時候,串接在網絡中,對應用層的威脅行為也能發現并防御的產品需求就呼之欲出了。一時間,入侵防御產品是入侵檢測產品的升級版本,入侵檢測產品沒有用的言論甚囂塵上。入侵檢測產品是不是已經走到了產品生命周期的盡頭,是不是已經沒有人需要用入侵檢測產品了呢?#p#

◆入侵檢測系統的發展

入侵檢測產品真的只是防火墻的補充么?如果是這樣的話,那么當網關類產品實現了對深層威脅行為的防御之后,入侵檢測產品真的就壽終正寢了,這也是GARTNER認為入侵檢測已死的最重要的原因:已經有了對應用層攻擊進行防護的產品了,這種只能檢測的產品——入侵檢測,已經走了盡頭。

其實不然,在入侵檢測產品被廣泛應用的過程中,“發現應用層攻擊行為”已經不是入侵檢測產品功能的全部了。旁路部署的入侵檢測有一個最大的天然優勢就是可以從全局的角度查看網絡數據:不論是進出網絡的,還是網絡內部的。這使得入侵檢測擁有了成為管理手段,而非使用工具的機會。

和入侵防御產品不同,入侵檢測產品關注網絡中的所有事件,而不僅僅是值得阻斷的威脅事件。因為通過對歷史數據的分析和對比,入侵檢測可以實現其更高的管理價值:提供安全建設建議和評估網絡安全建設效果。

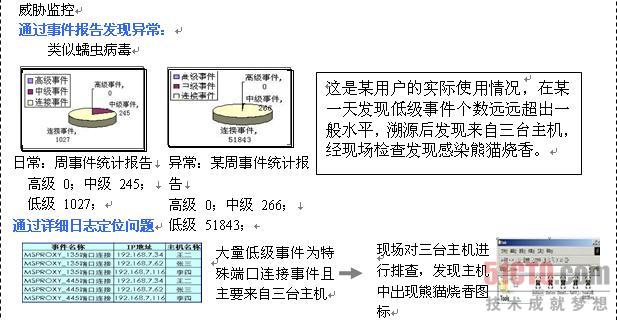

提供安全建設建議

很少有安全產品像入侵檢測產品那樣需要加入大量的人工分析,這往往是那些“IDS無用論”擁躉們的武器:入侵檢測不能“即插即用”,還需要加入分析,很不好。但這恰恰是入侵檢測產品最有價值的地方:它能告訴用戶,什么地方存在什么樣的威脅,需要如何處理。比如說熊貓燒香病毒,可以利用網絡共享、U盤等方式進行傳播,網關級的安全設備對這種“自內而外”的傳播方式無能為力,防病毒軟件則因為該病毒中有自動停止防病毒軟件進程,修改防病毒軟件注冊表鍵值等手段而束手無策,只有入侵檢測產品這種旁路監聽的產品,可以及時發現網絡中的異常,明確找出病毒根源并提出解決對策:隔離受感染主機、在防火墻等安全設備上增加安全策略、為服務器等重要資產劃分獨立區域、增加適當網絡安全設備(如防病毒、防火墻)、完善計算機安全管理制度(不允許使用未經檢驗的移動存儲設備等)。

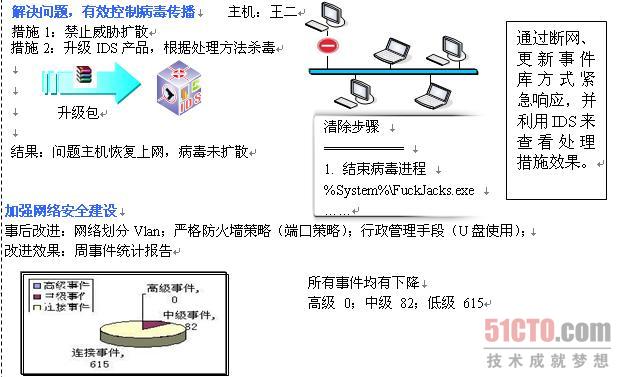

評估網絡安全建設效果

正是由于入侵檢測產品需要人工分析,所以報表、日志數據庫就一直作為入侵檢測產品的重要組成部分,而正是有了這些歷史數據的積累,才有了入侵檢測的另外一個管理作用:評估安全建設效果。

我們來設想一個場景,怎樣才能評估網絡安全建設的效果呢?新購置的防火墻產品是否有用?放置的位置是不是最佳的選擇?

沒錯,需要評估某事、某物的效果,不外乎調查和對比,收集此前、此后的相關數據并進行對照,有無效果一目了然。入侵檢測產品就是這樣一個可以協助效果評估的管理工具:它擁有最完善的網絡歷史和實時數據,網絡過去的狀況和現在的狀況應有盡有。某用戶初次部署入侵檢測產品,發現一天中服務器遭受內外部威脅次數是100次,而整個網絡事件次數為1000次,在經過增加其他安全產品,調整網絡布局配置后,發現一天中服務器遭受威脅次數降低到了8次,整個網絡事件次數為32次,這就說明安全建設(增加產品、調整配置等)是有效果的。

最后,我們用一個實際案例來說明入侵檢測產品的效果。

|

| 圖2 |

|

| 圖3 |