想要阻止網絡威脅就要了解你的流量

多年以來,網絡安全主要采取被動的自上而下的心態來處理威脅。例如,當新的惡意軟件出現時,安全團隊才會部署新的反惡意軟件產品來阻止它們。這些技術當然有其用武之地,并且我們都需要部署IPS和防病毒功能來保護我們的網絡安全。然而,大多數企業缺乏可比的自下而上的策略來主動識別所有流量以及確定流量是否正常。

通常情況下,如果流量使用的是經批準的端口,并且流量不是特定的已知威脅,那么流量就會被認為沒問題。黑客就會利用IT 的這個假設來傳輸非法流量。通過利用難以控制或者難以分析的協議,惡意軟件可以很容易地避開傳統控制,并將流量混入“假設是合法的”流量中,面對這個問題, IT團隊必須采取新的戰略。

“如果我們不清理房間的話,買更多的撲鼠器也是無濟于事的。”從網絡安全的角度來看,這意味著需要查明和積極控制所有網絡中的流量。當我們采取這種方法時,流量就不再是假設是合法的,而是被證明是合法的,這樣惡意軟件就無處可躲了。

點到點(P2P)

控制點到點(P2P)流量似乎是很過時的事情,因為多年來很多安全團隊一直在與P2P抗爭。P2P是傳播盜版內容的渠道,也是惡意軟件的主要來源。更糟的是,P2P已經成為僵尸網絡命令和控制流量的首選協議,它讓僵尸網絡非常靈活,難以打倒。

為了應對這個問題,安全行業提供了各種“反P2P”解決方案以及專門用于尋找和阻止P2P的簽名。然而,部署了解決方案、生成了相關日志,這個問題就真的得到了控制嗎?

然而,事實上,這個戰略似乎行不通。根據對數千企業的PB級真實網絡流量進行分析的最新報告顯示,企業中的P2P流量實際上正在不斷增長,增長幅度遠遠快于基于Web的文件傳輸速度。事實上,P2P消耗企業網絡帶寬的數量是基于Web的應用程序的60倍以上,這顯示了這些解決方案行不通。

關鍵問題之一在于P2P技術是高度動態和靈活的,靈活性使其可以在損失任何或者多個端點的情況下,依然能夠生存,而動態性使P2P技術不需要依賴于任何特定的端口,它可以跨越很多端口的很多會話來傳輸信息。因此,如果IPS日志顯示你檢測和阻止了P2P流量,并不意味著P2P得到了控制,你可能只是檢測和阻止了一小部分。

要切實控制P2P,你必須對所有端口的應用程序級的所有流量進行分類,在建立了對流量的能見度后,你就可以限制 P2P流量到特定經批準的應用程序,并只允許特定少數用戶在有需要的情況下訪問這些應用程序。這將大大降低P2P在網絡中的“足跡”,任何異常行為都可以被認為是違反政策或者潛在惡意軟件感染。

未知流量

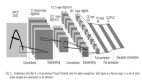

對所有端口的流量進行分類是一個復雜的過程,通常需要結合簽名、解碼器和試探法來識別已知應用程序協議。當流量通過這種嚴謹的分析而仍然無法被識別時,就需要對流量進行深入調查了。

當第一次部署新一代防火墻時,大多數企業的網絡中都會有一定水平的未知流量,這些流量通常可以劃分為三類:根本沒有被分類的新應用程序、企業內部開發的定制應用程序或者惡意流量。

從以往的經驗來看,后面兩個選項是最常見的未知流量類型,并且這兩種流量都需要安全團隊采取行動。惡意軟件通常會采取定制化協議來執行惡意軟件需要的特殊行動,同時避開安全解決方案使用的模式和簽名。在對超過1萬個最新檢測到的惡意軟件樣本的網絡流量分析中,生成“未知”流量的惡意軟件不到25%,這比任何網絡的平均值都要高,這也顯示這個領域急需進行控制。

對于內部開發的應用程序的未知流量,新一代防火墻允許IT為內部應用程序創建自定義識別符,這不僅能夠更好地保護企業的所有專有應用程序,而且能夠減少網絡未知流量的數量。隨著時間的推移,顯示為未知的流量可以被默認拒絕,從而移除惡意軟件的關鍵藏匿點。

建立適當的應用程序行為

這是一種非常長期而有效的方法,也是單純地購買反威脅產品不能比擬的方法。如果我們能夠為我們的應用程序建立適當的行為和強大的基準,我們就能夠清楚地找出不屬于我們網絡的東西,這樣一來,無論未來出現何種新惡意部件,我們都能夠應付自如。