天榕DLP解決方案助制造行業加強APT攻擊防護

一. 制造行業DLP項目的驅動力

制造行業的核心競爭力就是知識產權,一張設計圖就可以決定公司的盈虧。三一與中聯的案例每天都會在國內上演,信息保護法律相對滯后的大環境下,推進DLP項目便成了制造行業保護核心競爭力的最主要的驅動力了。

各種竊取手段當中,最難防的就是最近曝光度很高的APT攻擊。但制造業在這方面有個先天優勢,即可以用最直截了當的方式來防止APT攻擊,不用像其它行業那樣,上加密產品還要遮遮掩掩。因此,制造行業最有效防止APT攻擊一般都是直接考慮加密產品,因為制造業耗不起長時間的取證、訴訟的漫長過程。

二. 數據防泄密需求

2.1 加密需求

1. 信息加解密必須是強制的;

2. 不改變用戶的使用習慣;

3. 文件的解密工作可由用戶提出,并按照內部的工作習慣進行流程審批;

4. 轉換授權后的文檔具有使用時限、瀏覽次數等控制;

5. 在特殊情況下,計算機能夠脫離網絡環境使用,同時保證信息安全性;

6. 計算機離線能夠由用戶提出申請,按照內部的工作習慣進行流程審批;

7. 受保護的文檔只能在公司內部流傳,即使泄露出去,對方也無法打開 ;

8. 保證中高層領導可以對私人文檔進行控制;

9. 防止員工通過截屏、修改后綴名等方式繞過防護;

10. 分公司的架構要滿足;

11. 支持制造行業軟件和應用系統。

三. 解決方案

3.1 總體設計

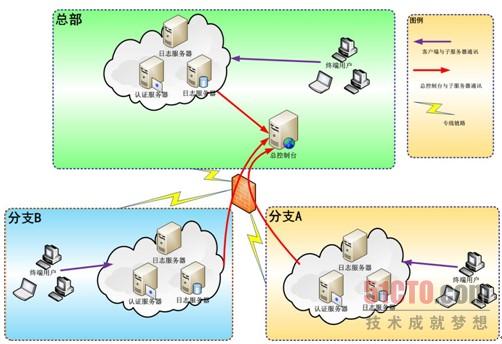

根據某公司的數據安全需求,在總部部署總控制臺和子系統,在各分公司部署子系統。總體設計如下圖所示:

各公司的終端用戶都接入到各自的子系統中,各子系統全部接入總部的總控制臺中,各公司管理員通過統一的入口訪問總控制臺來管理各公司的客戶端。

3.1.1 總部和分公司架構

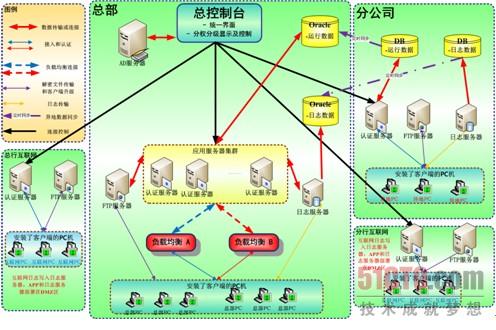

考慮到各分公司實際客戶端的數量,有些分公司客戶數比較小,在帶寬允許的情況下,客戶端可直接接入總部,由總部統一管理。分公司客戶數大的,需要建設子系統。下圖為總部和分公司之間系統的架構圖:

各服務器及設備作用如下:

總控制臺:系統管理員統一登錄的入口,各分公司管理員登錄后,按自身的級別和權限顯示可管理的范圍及權限,如武漢分公司的管理員登錄后,只能管理武漢分公司的客戶端,假如該管理員沒有日志管理權限,那么他不會查看到日志及報表;

AD服務器:該服務器為企業已有的AD服務器(假設有),可以考慮天榕的用戶信息集成AD域的用戶,實現單點登錄。也可支持LDAP系統;

認證服務器:負責接入客戶端及身份認證;

FTP服務器:負責存儲客戶端供升級或安裝,接收并存儲被解密的原文件,供信息審計部門審核;

日志服務器:接入客戶端的操作日志及管理員的操作日志,供信息審計部門審核;

Oracle數據庫(運行數據和日志數據):存儲運行數據和日志數據的服務器,分開部署的好處是增加高可用性(日志數據出現問題不會影響系統運行);

負載均衡設備:為認證服務器提供負載均衡服務,保證系統的高可用性;

總部和分公司的架構:

◆總部有子系統和總控制臺,總部的子系統與總控制臺共用一套數據庫,數據庫存儲全公司的數據;

◆總部數據庫支持集群架構,可按實際客戶數計劃部署方案;

◆全公司客戶端的組織結構分配、策略分發、后臺服務器設置、日志查詢、報表生成、客戶端管理等功能都在總控制臺上完成;

◆總部互聯網區域為DMZ區部署的服務器組,負責接入總部地區的外網客戶端,此架構可按實際需要部署;

◆分公司子系統中有認證服務器、日志服務器、FTP服務器及數據庫服務器,負責分公司的客戶端升級及下發、客戶端的接入、日志的記錄;

◆分公司的數據庫可定時同步到總部的數據庫中;

◆分公司互聯網區域為DMZ區部署的服務器組,負責接入分公司地區的外網客戶端,此架構可按實際需要部署。

3.1.2 用戶認證設計

天榕提供三種用戶認證模式,具體如下:

◆硬件ID方式:天榕客戶端安裝時取計算機的硬件ID,作為用戶認證的標識,如果管理員確認是本公司內的計算機,可以選擇允許接入,否則不能接入系統;

◆集成內部AD或LDAP賬戶:天榕服務端直接取AD或LDAP服務器的賬戶信息,合法的內部用戶才能接入使用;

◆令牌模式:使用令牌(usb-key)作為用戶唯一身份識別,插入令牌并輸入正確的密碼才能通過身份認證,接入使用。

3.1.3 信息審計設計

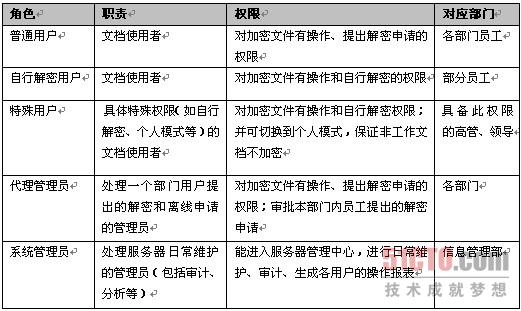

1.1.1.1. 角色的職責和權限

對于屬于制造行業所有的電子文檔,設立以下管理角色,具體職責和權限如下:

3.2. 數據安全策略

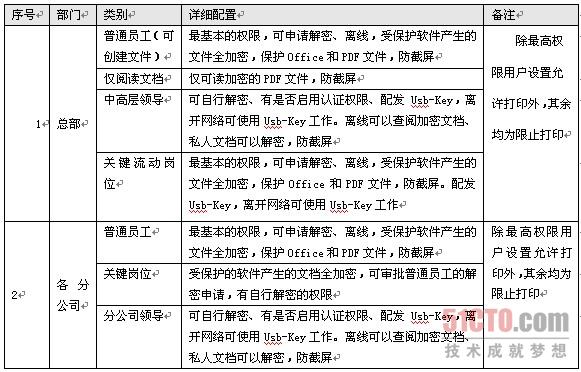

這個地方我以一個制造客戶的部分安全策略案例提供數據安全策略的建議。

各部門及每個崗位制定如下安全策略(僅以Office和PDF為例,實際項目中會有非常多的專業軟件):