互聯網企業APT檢測解決方案

【用戶背景】

某互聯網絡綜合服務提供商一直非常重視信息安全建設,考慮到其業務系統的安全要求,甚至自行研制了一些檢測類安全產品用于自身的安全防護,一直以來,也起到了相當程度的作用。但隨著APT時代的來臨,現有的安全防護體系無法抵御那些有預謀、有技術的攻擊者。甚至發生了員工遭受攻擊,相關數據丟失的安全問題,讓某企業遭受了巨大的經濟損失。

正是因為如此,某公司希望在目前現有的網絡安全體系上做相應的規劃設計,以適應新的安全需求。

經過分析發現,某公司整體網絡結構與業務系統有如下特點

◆機房業務應用。某公司設有專用的機房,這些服務器主要對內部提供業務支撐服務,一旦存在內網大規模爆發的攻擊事件,有可能導致服務受到影響。

◆網絡帶寬非常充足。服務器區與核心層基本上是千兆的網絡連接,并做了雙鏈路冗余的解決方案,以此確保網絡的高穩定性。

◆人員眾多。某公司擁有2萬多人,網絡復雜。各個分支機構之間通過城域網進行數據交換。

◆統一的Internet出口。通過網絡的連接訪問中心的Internet出口,目前通過防火墻做上網權限的分配(根據IP/用戶身份),一旦用戶獲取了相關的權限,就可以通過網絡訪問各種各樣的網站,而黑客及病毒及會借用此通道進行攻擊。

根據調研報告,我們了解到XX公司目前使用的安全體系,會遇到以下的問題:

◆郵件服務需要額外的保護 – 從交流中我們發現,XX公司內網中郵件服務是重點保護的對象。幾個月前的攻擊都是通過郵件進行的,而且公司部署的殺毒軟件,IDPS等安全設備都沒有報警,導致員工遭受攻擊,重要信息資產被竊。XX公司希望能在郵件服務上做些額外的保護。

◆未知威脅狀況的掌控能力 – 雖然已經部署了防病毒網關,IDPS以及自己研發的安全產品,但未知攻擊/未知威脅時常進入企業內部,經常有員工因此而中招導致新病毒報告/攻擊潛伏/重要資產泄露/影響業務,引起公司高層非常關注。XX公司希望能夠具有識別未知惡意代碼/威脅的能力,那些威脅一旦進入,就能快速感知并做出措施。

【方案解決思路】

根據某公司當前的安全狀況,啟明星辰提出了基于以下思路的安全解決方案

1、 監控APT攻擊通道。鑒于上述我們分析某公司當前防APT狀況存在的問題,我們知道:若要從根本上防止APT/未知威脅對企業的威脅,必須從APT攻擊通道上去檢測。

2、 控制爆發次數、降低威脅對業務的影響。我們知道,病毒/攻擊從感染單臺客戶機擴散爆發,均需要一段空窗期。一般情況,管理員都是在病毒爆發時才會發現問題,但為時已晚。如果能夠有方案能夠在病毒/攻擊擴散期就發現問題根源,對于某公司來講,就是徹底消除病毒爆發的概率。

3、 網絡層防APT是整體防APT的高效防線。在設計方案中,我們將網絡病毒/攻擊的防范作為最重要的防范對象,通過在網絡接口和重要安全區域部署網絡防APT設備,在網絡層全面消除外來病毒/攻擊的威脅,使得網絡病毒/攻擊不能再肆意傳播,同時結合病毒/攻擊所利用的傳播途徑,對整個安全策略進行貫徹。

4、 防APT不能依靠病毒庫。當一個已知的惡性病毒/攻擊入侵時,依靠病毒庫的方案可行。但當一個未知病毒/未知攻擊時候,病毒庫的策略就失效了,整個防御體系就崩潰了。所以防APT系統要有專門的算法和措施來檢測未知病毒/未知攻擊的能力,讓公司有對APT攻擊的這種感知能力。

5、 沒有管理的防APT系統是無效的防APT系統。我們構建了跨網段的集中管理系統,保證了整個防APT產品可以從管理系統中及時得到更新,同時又使得管理人員可以在任何時間、任何地點通過瀏覽器對整個防APT系統進行管理,使整個系統中任何一個節點都可以被管理人員隨時管理,保證整個防APT系統有效、及時地感知攻擊。

6、 服務是整體防APT系統中極為重要的一環。防APT系統建立起來之后,能不能對未知病毒/未知惡意代碼進行有效的防范,與防APT廠商能否提供及時、全面的服務有著極為重要的關系。這一方面要求廠商要有全球化的防APT體系為基礎,另一方面也要求廠商能有精良的本地化技術人員作依托,不管是對系統使用中出現的問題,還是用戶發現的可疑文件,都能進行快速的分析和方案提供。啟明星辰作為網絡防APT及互聯網安全與服務的領導廠商,可以全面滿足某公司多層次的服務要求。

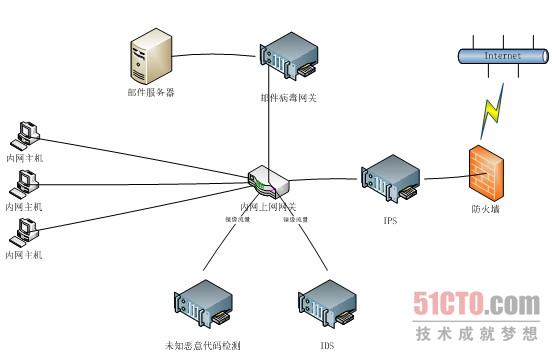

其部署結構如下所示:

其中,部署了惡意代碼檢測設備。該設備采用旁路的方式接入在中心交換網絡上,將中心交換機上行到互聯網的流量鏡像到MDS設備上,由MDS來檢測發現網絡流量中病毒、木馬、間諜、僵尸、信息竊取等惡意行為,定位存在威脅的計算機,監控網絡安全問題。

【方案設計】

通過部署惡意代碼檢測設備,其目的是提供如下能力:

探測網絡中的惡意行為

◆探測未知的威脅和已知惡意威脅

◆發現惡意威脅的信息竊取

◆探測網絡和電子郵件攻擊——網絡釣魚和網絡漏洞利用

網絡內容檢測技術

◆2-7層協議檢測

◆全面支持HTTP、FTP、POP3,SMTP主流協議

◆可疑活動關聯性

◆文檔內容掃描

聯手統一威脅云服務

◆對客戶來說,事件的定性分析是不容易的。MDS依托統一威脅云服務,利用啟明星辰專業的研究分析團隊,幫助用戶快速定性每一個警告。

離線部署

◆被動網絡查找,不會中斷服務

【實際效果】

在試運行階段,惡意代碼檢測設備共偵測到49個事件,其中高威脅事件30個占61.22%,中等威脅事件14個占28.57%,低風險威脅事件5個占10.2%。

其中Worm.NetSky-14活動猖獗,短短一個月時間,郵件服務器收到Worm.NetSky-14攻擊事件30起。更發現5起Malicious(Malicious & EXE_Embedded_Type_1)攻擊事件,經過分析這是一起針對銀行金融和運營商的新一波攻擊。該文檔攻擊樣本當時virustotal網站的各大殺病毒軟件均未能檢測出來。具體分析如下:

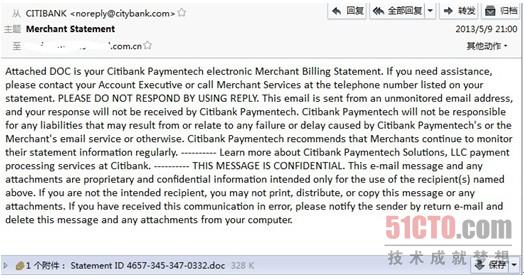

該攻擊以金融為主題,以美國花旗銀行的郵件賬戶源的攻擊郵件,附帶DOC的攻擊文檔,并且在該企業內網郵件大量傳播。同時我們發現該攻擊主要攻擊從事金融方面或者相關的企業。該攻擊穿透大部分傳統的網絡安全防護產品。在經過啟明星辰安全專家分析后,對該攻擊有如下分析結論:

Email原文以美國花旗銀行的賬戶為源,并欺騙附件是花旗銀行的電子商戶的帳單

圖1:惡意郵件原文

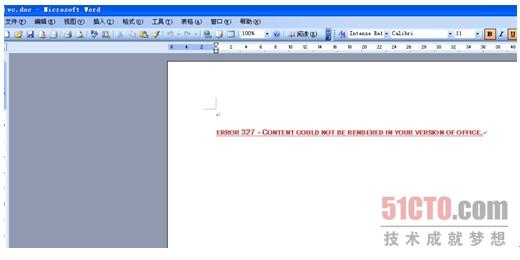

被攻擊者打開后將會觸發CVE2012-0158漏洞,并打開迷惑性的DOC文檔

圖2:迷惑性DOC

漏洞觸發shellcode執行后,在臨時目錄釋放paw.EXE 并執行

該exe執行后先復制自身至C:\Documents and Settings\xxx\Application Data 隨機生成的目錄下,通過不同的啟動標志執行相應操作

第一次執行復制自身后,便釋放tmp53865f51.bat 刪除自身及文件

bat

@echo off

:d

del "C:\Documents and Settings\xxx\桌面\paw.exe"

if exist "C:\Documents and Settings\xxx\桌面\paw.exe" goto d

del /F "C:\DOCUME~1\torpedo\LOCALS~1\Temp\tmp53865f51.bat"

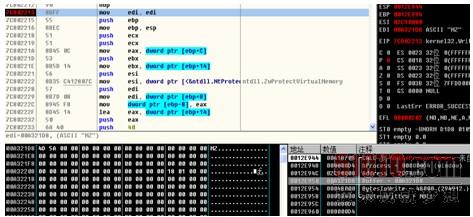

第二次執行主要枚舉進程,找到符合條件的進程,注入到系統explorer進程大小0×48000

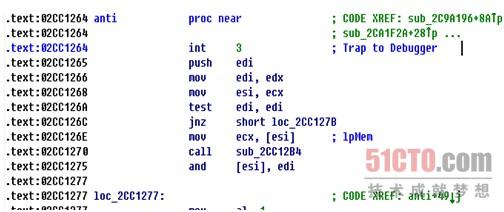

圖3:惡意代碼分析

注入代碼主要功能

枚舉系統進程、查找文件、獲取計算機信息、系統環境等信息通過加密的方式發送到遠處服務器上

同時代碼執行過程中有大量的反調試器跟蹤

圖4:惡意代碼反調試器部分

該攻擊樣本存在大量的網絡連接服務器節點,分布在不同國家,其中有美國,俄羅斯,荷蘭等,采用了類似P2P Variant of Zeusbot/Spyeye協議。

【方案總結】

通過部署實施惡意代碼檢測設備,某公司成功發現并阻斷了一起尚未被傳統安全設備發現的攻擊行為,成功的保障了某公司信息業務系統的安全。