遭JBoss漏洞破壞 23000臺服務器“中招”

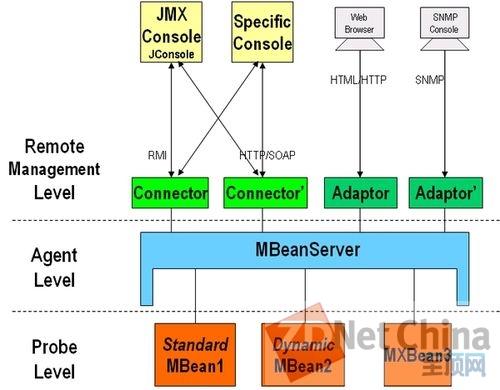

攻擊者正積極利用一個已知漏洞破壞JBoss Java EE應用服務器,這些應用服務器以非安全方式向互聯網曝露了HTTP調用服務。

十月初,安全研究員Andrea MIcalizzi在多家廠商(包括惠普,McAfee,賽門鐵克和IBM)使用4.X和5.X JBoss的產品中發現了一個漏洞并將之發布。黑客可以利用該漏洞(CVE-2013-4810)在曝露了EJBInvokerServlet或JMXInvokerServlet上JBoss部署上安裝一個任意應用。

Micalizzi利用該漏洞安裝了一個名改為pwn.jsp的Web Shell應用,該應用可通過HTTP請求在操作系統上執行Shell命令。可以通過OS的用戶身份許可從而運行JBoss,而在一些JBoss部署案例中,甚至可以擁有較高的權限,如管理員。

來自安全公司Imperva的研究員最近檢測到針對JBoss服務器的攻擊有所增加,這些攻擊利用Micalizzi所說的漏洞安裝了原始的pwn.jsp shell,不僅如此還有更復雜的名為JspSpy的 Web Shell。

在JBoss服務器上運行的200多個站點,包括那些隸屬于政府和大學的站點,都被這些Web Shell應用入侵和感染,Imperva安全策略總監Barry Shteiman說。

實際情況更為嚴重,因為Micalizzi所說的漏洞源自不安全的默認配置,這些配置使得JBoss管理界面和調用程序暴露在未經驗證的攻擊之下,這一問題已經存在多年了。

2011年,在一份關于JBoss因安裝不當被黑的報告中,Matasano Security的安全研究員在谷歌搜索的基礎上估計約有7300臺有潛在漏洞服務器。

據Shteiman透露,管理界面暴露到互聯網的JBoss數量翻了三倍,達到了23000。

這種增長的原因之一或許是人們完全了解與此問題相關的風險,不過卻一直以不安全的方式部署安裝JBoss,Shteiman說。而且,有些廠商推出產品的時候,本身就使用了不安全的JBoss配置,如不能抵擋Micalizzi漏洞利用的產品,他說。

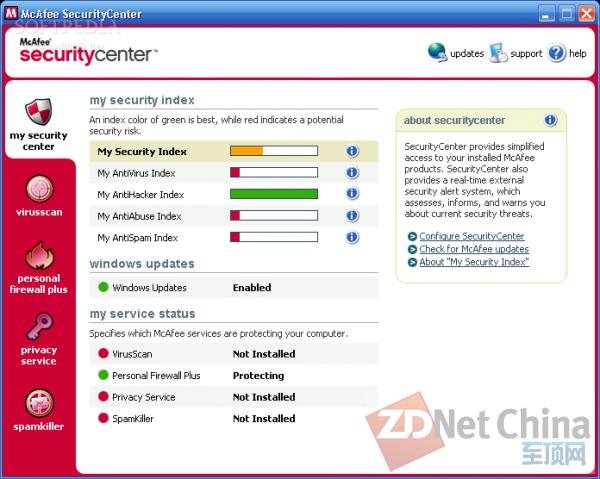

存在CVE-2013-4810漏洞的產品包括McAfee Web Reporter 5.2.1,惠普ProCurve Manager 3.20和4.0,惠普PCM+ 3.20和4.0,惠普 Identity Driven Manager 4.0,Symantec Workspace Streaming 7.5.0.493和IBM TRIRiGA。 還未發現有其他廠商的產品上有此漏洞。

JBoss由Red Hat開發,最近更名為WildFly。最新的版本是7.1.1,不過據Shteiman透露,許多企業因兼容性的問題而仍使用JBoss 4.X和5.X版本,因為他們要運行的應用是為舊版的JBoss而研發。

這些企業應該到JBoss社區網站查詢確保JBoss的安全安裝。

IBM也對此漏洞做出響應,提供了安全安裝JMX Console和EJBInvoker的信息。