終端網絡接入—網絡邊界大門守護者

隨著信息化時代的飛速發展,網絡環境應用日趨復雜的同時,網絡應用過程中存在的風險也日益增多;而這類風險中最難控制與管理的主要表現在終端接入網絡中所存在的風險。

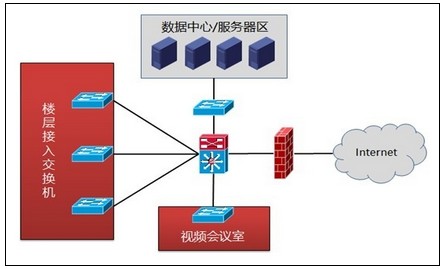

下圖中描述的是當前中小型企業終端內網常用的網絡拓撲,其中標紅的區域正是終端接入內網的區域,也是網絡中最難控制與管理的區域,該區域所帶來的風險主要表現在幾下幾個方面:

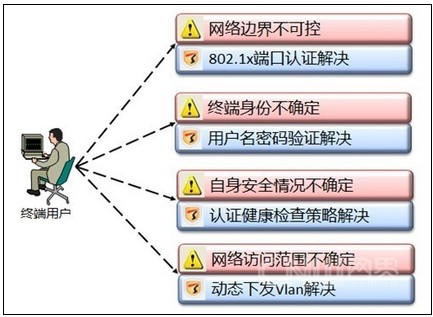

1. 網絡邊界不可控:嚴禁在網絡中使用HUB和無線設備后,不確定是否有用戶違反規定私自接入HUB設備和無線設備,導致網絡邊界擴大,不可控

2. 接入網絡中終端身份不確定:終端接入網絡沒有進行控制,終端機器接入網絡后通過DHCP或者手動配置正確的IP地址后便可以訪問內網

3. 接入網絡中的終端自身安全情況不確定:終端設備成功接入內網中,終端設備自身的安全情況未知,終端設備是否攜帶病毒等惡意程序在網絡中進行傳播不清楚

4. 終端接入網絡后訪問的網絡范圍不可控:終端設備成功接入內網后,便可以訪問內網中所有的網絡資源,沒有對終端在網絡中訪問的訪問做權限控制

當前對于終端接入網絡中的解決方案

1. 在接入層交換機上對端口做IP/MAC綁定操作

該種方式通過在交換機的端口上做IP/MAC綁定,可以實現交換機下所有連接終端機器的端口上只允許一個MAC地址進行通訊,這樣做可以有效的杜絕網絡邊界不可控的問題出現;因為每一個端口下只允許一個MAC地址進行通訊,即使該端口下有HUB類設備和無線發射類設備存在,也只有一臺終端能夠正常接入內網,其它的終端設備網絡通訊都會被接入層交換機給阻斷,無法接入內網中。

但是,該種解決方式也只是解決了終端機器接入內網中網絡邊界不可控的問題,其它的問題仍然存在于網絡中,還無法做到完美的解決。

2. 通過網關類設備或控制器設備來控制終端的非法接入

該種方式是通過在網絡中架設網關類設備或者控制器類設備,通過掃描網絡中所有進行網絡通訊的終端類設備的IP、MAC信息,如果該終端設備在內網中沒有記錄,并且還有網絡訪問行為,可以通過該類設備向該終端發送ARP欺騙包等方式,從而通過網絡的行為阻斷該終端的所有網絡連接。

但是,該種解決方式也只是解決了當前接入網絡中終端機器身份確定的問題,其它的問題仍然存在于網絡中;并且通過該種方式進行解決時對于管理員的配置依賴性較大,同時因為該類設備通過ARP欺騙的形式進行實現,所以會導致在網絡中存在大量的ARP欺騙數據包出現。

3. 通過標準的802.1x認證準入形式實現

該種方式通過在接入層交換機端口上應用802.1x協議來實現對終端接入網絡中進行控制;因為在交換機端口上應用了802.1x協議,所有端口下連接的終端設備必須要經過用戶名密碼登陸認證成功后才能夠成功的接入內網中,從而解決了接入內網終端的身份不確定問題。

但是,該種解決方式還是無法解決網絡邊界不可控、接入網絡中的終端機器自身健康情況等問題還是沒有得到相應的解決。

天融信提供的終端入網解決方案

天融信提出的終端網絡接入方案是依靠802.1x的原型實現的,在終端用戶802.1x用戶名密碼驗證成功后,客戶端會按照策略定義的檢查項來檢查終端當前的健康情況,并將結果上報至服務器,只有終端用戶名密碼認證成功并且健康檢查通過后才能正常的接入內網中,因為服務器需要判斷終端的健康檢查是否通過,所以標準的radius服務器無法做到,因此天融信自研了TopNAC的服務器,作為終端接入網絡中認證用服務器;因此,該終端接入網絡的接入方式也被稱為TNC接入。

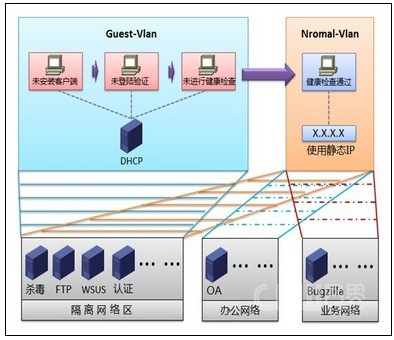

TNC接入方式下終端接入內網的過程見下圖:

該解決方案根據終端接入內網中的流程,可以解決之前所描述的終端入網所有的風險。

TNC接入方式工作原理

TNC接入方式是在802.1x的原型上進行相應的修改而來的,與802.1x的工作方式有些許不同;802.1x認證只對終端的用戶名和密碼進行驗證,并且在終端驗證通過之前終端自身沒有任何的網絡連接,并且802.1x無法對接入終端機器自身的健康情況進行檢測。

TNC接入方式中,終端接入網絡后在沒有進行認證之前,此時終端會被接入層交換機劃入 Guest-Vlan中,在該Vlan中終端機器只可以訪問網絡中所劃分出來的隔離網絡區,即殺毒軟件服務器、WSUS服務器等;在該區域內,終端機器會進行802.1x的用戶名密碼驗證,用戶名密碼驗證通過后,終端會根據本地應用的認證策略對本機的健康,并將健康檢查的結果上報至認證服務器,服務器端會根據終端上報的健康檢查的結果來判斷是否讓終端接入網絡中。

那么,TNC接入方式是怎么做到解決終端接入網絡中所面臨的各類風險呢?

網絡邊界不可控

TNC接入方式采用802.1x的準入的原型進行認證,在交換機上應用端口模式進行認證。因為在認證前Guest-Vlan中終端機器使用DHCP進行地址分配,認證成功進入Normal-Vlan后使用靜態IP地址進行網絡通訊,即使使用HUB 進行通訊,在Guest-Vlan中所有終端機器可以訪問隔離網絡區域,只要有一臺終端機器準入認證成功,那么交換機端口劃分至Normal-Vlan 下,該終端機器使用Normal-Vlan下的靜態IP地址可以正常通訊,而HUB下的其它終端機器還是使用的DHCP地址在Normal-Vlan下,網絡無法正常通訊,從而保證了交換機端口只能存在一個終端進行正常的內網訪問,保證了網絡邊界的可控性。

接入網絡中終端身份不確定

TNC接入中需要對終端機器認證的用戶名密碼進行驗證,每一個用戶都有自己的用戶名密碼,因此只要是認證成功接入網絡中的機器身份都可以得到確認。

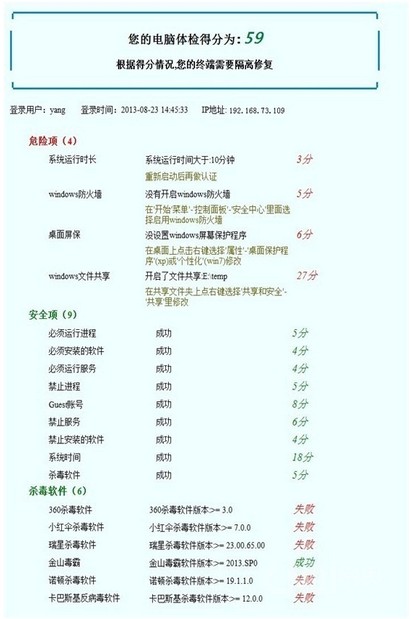

接入網絡中的終端自身安全情況不確定

TNC接入中對于用戶的認證方面,用戶名密碼驗證通過后,還需要終端機器根據服務器端下發的健康檢查策略將本地的健康檢查結果上報至服務器端,只有健康檢查通過后服務器端才會下發認證通過的命令,終端才可以正常的接入網絡中;如果健康檢查不通過,客戶端會彈窗顯示不通過的選項以及修復方式,此時終端機器可以在Guest-Vlan中通過訪問網絡隔離區中的各類服務器進行健康修復,修復完成再次發起認證檢查,檢查通過后才被允許接入網絡中,從而保證了接入網絡中的終端機器都是健康接入。

終端接入網絡后訪問的網絡范圍不可控

TNC接入中每一個認證的用戶名密碼都會綁定一個Vlan號,認證成功健康檢查通過后,認證服務器會將該Vlan號信息發送至該接入交換機,交換機收到后會將連接該認證終端的端口劃分至該Vlan下;因此,不同的賬號綁定不同的Vlan號認證成功后分別進入不同的Vlan下進行網絡通訊。辦公人員認證成功后被劃入辦公Vlan中,只能訪問辦公Vlan下的資源;業務人員認證成功后被劃入業務 Vlan中,只能訪問業務Vlan下的資源。因此,TNC接入方式保證了終端接入網絡成功后所訪問的網絡資源范圍可控性;因為不同的賬號所綁定的Vlan 號不同,在一定的程度上也避免了賬號混用的風險。