烏云: 阿里旺旺的遠程任意代碼執行漏洞(發送消息即中)

漏洞概要

缺陷編號: WooYun-2013-33412

漏洞標題: 阿里旺旺的一個遠程任意代碼執行漏洞(發送消息即中)

相關廠商: 淘寶網

漏洞作者: fuck360

提交時間: 2013-08-03 17:41

公開時間: 2013-11-01 17:42

漏洞類型: 遠程代碼執行

危害等級: 高

自評Rank: 10

漏洞狀態: 廠商已經確認

漏洞來源: http://www.wooyun.org

Tags標簽: 遠程代碼執行 客戶端安全

漏洞詳情

披露狀態:

2013-08-03: 細節已通知廠商并且等待廠商處理中

2013-08-05: 廠商已經確認,細節僅向廠商公開

2013-08-08: 細節向第三方安全合作伙伴開放

2013-08-15: 細節向核心白帽子及相關領域專家公開

2013-08-25: 細節向普通白帽子公開

2013-09-14: 細節向實習白帽子公開

2013-11-01: 細節向公眾公開

簡要描述:

阿里旺旺遠程傳文件跨目錄漏洞,可以傳dll或exe到其他目錄,導致命令執行(無需互交,直接發送消息即可)。

詳細說明:

本漏洞為發送文件的時候可以寫到對方任意目錄,攻擊者可直接將惡意文件寫入其他位置,導致任意代碼執行,影響最新版本阿里旺旺(7.21.04C),賣家版同樣受影響。

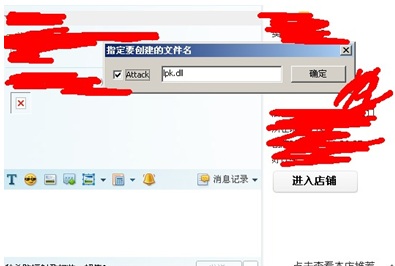

同時程序內部雖有安全檢查,如過濾危險后綴名,但可以被攻擊者繞過,以做到不需要用戶交互即可觸發,只需發送消息即可。

漏洞證明:

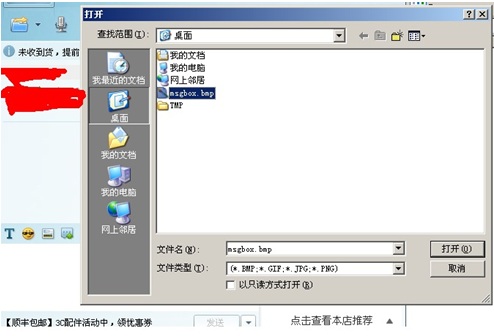

可指定要發送的文件名

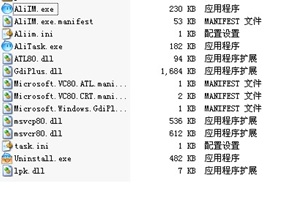

點擊確認按鈕,數秒鐘后對方目錄下會發現發送成功的文件:

漏洞回應

廠商回應:

危害等級:高

漏洞Rank:15

確認時間:2013-08-05 11:13

廠商回復:

感謝你對我們的支持與關注,該問題我們正在修復中~~

最新狀態:

暫無