應用程序安全管理的“八大”主張

在BYOD、云計算、大數據充斥的年代里,應用程序仍然是企業信息安全不可忽略的危險地帶,辦公、業務、流程、數據都離不開應用程序。因此,所有系統管理員應該把管理你的應用程序及其安全作為首要任務。應用程序可以通過配置應用程序的安全性、安裝應用程序到非標準目錄和端口、鎖定應用程序、保障P2P服務、確保你的應用程序編程人員的代碼安全等八大方面來進行多視角、系統化的管理。

1、安全地配置應用程序

應用程序應該按廠商推薦的安全設置進行配置。三個最常見利用漏洞攻擊的Windows應用程序是微軟的Outlook(Express語言)、Internet Explorer和Microsoft Office套件。這些應用程序可能屬于最終用戶的工作站,人們需要它們來開展工作,但它們可能不屬于你組織的服務器。如果你的服務器需要高安全性,刪除這些應用程序。因為存在常見漏洞攻擊的風險,服務器上不應該安裝電子郵件客戶端(如Outlook)或Microsoft Office。

在終端用戶的PC環境中,如果你要保留的應用程序并在同一時間將風險降到最低。你可以通過定期更新應用安全補丁,如果沒有更高的安全級別,則確保按廠商的推薦設置進行配置。Outlook和Outlook Express中都應該有自己的安全區域設置限制。Internet Explorer的Internet區域應設置為中高或高。Office提供管理模板(名為ADM文件), 可以配置和部署使用系統策略或組策略。這些都可以從微軟的網站上下載或在Office資源工具包中找到。

其他應用程序通常會使用默認安全設置,你可以訪問廠商的技術支持資源來了解更多與你有關的安全選擇。不幸的是,許多軟件廠商并不重視安全問題。這時候,需要使用你從本文中學到的概念和做法,你可能還需要做一些研究。如果一個針對你的應用程序漏洞被人知道,它通常會出現在常見安全網站上和郵件列表中。包含漏洞訊息最多的其中一個網站是SANS(www.sans.org)。SANS每周公布的漏洞列表幾乎影響了所有的操作系統平臺,包括Windows, Unix, Linux, Macintosh, FreeBSD等等。

2、保護電子郵件

電子郵件蠕蟲病毒仍然是計算機系統的頭號威脅,尤其是運行Outlook或Outlook Express的Windows系統。大多數蠕蟲病毒作為一個文件附件或作為最終用戶執行的嵌入式腳本。很明顯,你可以通過保護電子郵件顯著降低網絡的曝光風險。這可以通過禁用HTML內容和阻止潛在的惡意文件附件來完成。

所有超出純文本的電子郵件都可以被用來惡意攻擊計算機。為此,限制電子郵件只有純文本是非常重要的,或者如果必須使用除純文本之外的電子郵件,也只使用純HTML編碼。你應該禁用腳本語言和活動內容,如ActiveX控件,Java和VBScript對象。通常這很簡單,只需要檢查電子郵件客戶端的復選框來強制所有傳入的電子郵件以純文本格式來呈現。有些客戶處理這個問題比其他人更加優雅,HTML-only消息在轉換過程中會嚴重錯位或顯示為空白。Outlook和Outlook Express允許電子郵件的活動內容在無法訪問互聯網的區域打開,即禁用超出了純HTML格式編碼的內容。這是微軟最新的電子郵件客戶端的默認設置。早期的客戶端更加寬松,可以在互聯網安全區域打開電子郵件。

如果你能阻止活動內容執行,那么你需要擔心的是終端用戶點擊惡意HTML鏈接或打開文件附件。如果他們已經接入了互聯網,很難阻止用戶點擊惡意HTML鏈接。在Windows環境中,你可以使用組策略,Internet Explorer管理工具包(IEAK),或一些其他類型的代理服務器過濾器,只允許終端用戶訪問預先核準網站,但除此之外,你只能依賴于終端用戶教育程度。

3、阻止危險的文件類型

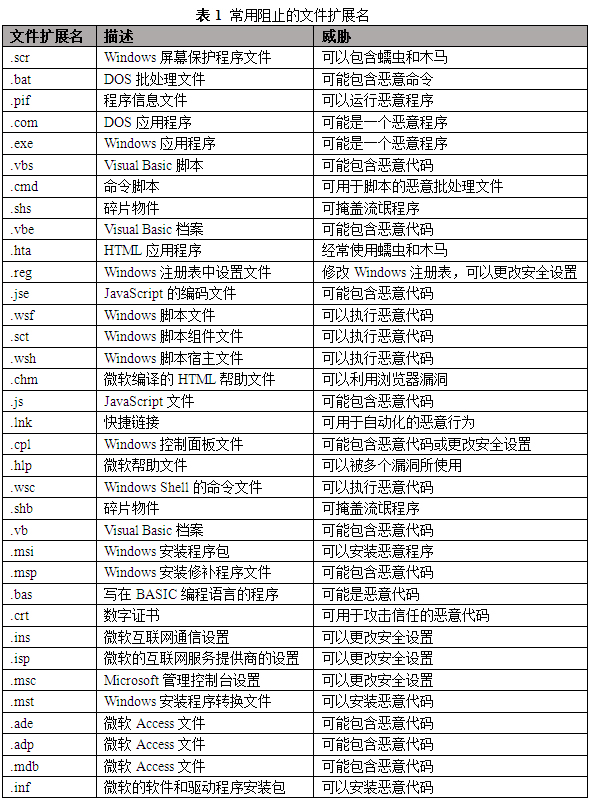

阻止危險的文件附件是防止攻擊的最好方法,是針對目前電子郵件病毒和蠕蟲的首選方法。最大的問題是“什么構成了一個危險的文件類型?” 事實是,幾乎所有的文件類型可以被惡意使用,而更好的問題是“什么是普遍使用的惡意文件類型?”表1顯示了通常阻止的組織擔心使用這些文件類型為載體的各種流行攻擊的Windows文件類型。這些都是流行的電子郵件服務器阻止列表。該列表并不小。

4、阻止Outlook文件附件

許多系統管理員認為他們不能在他們的網絡中阻止潛在危險的文件擴展名。他們認為最終用戶和管理層會產生反感。但是當管理層聽說的統計數據,關于文件阻止的令人信服的商業論證。根據Radicati Group在2010年4月的統計信息,當時每天有2940億封電子郵件在全球互聯網上發送。相當于每秒280萬封電子郵件,和每年90萬億封郵件。其中,90%包含垃圾郵件和病毒。這意味著垃圾郵件和病毒組成包括:

每秒2,520,000封電子郵件

每天264,600,000,000封電子郵件

每年81,000,000,000,000封電子郵件

即使你有垃圾郵件過濾服務,(也許你會被所有的垃圾郵件所淹沒),一些惡意電子郵件將成為漏網之魚。如果有必要,你可以做出讓步,你可以通過允許阻止的文件附件發送到隔離區,對它們的發布進行檢查。或者你可以讓最專業的用戶來選擇誰是可以信任的,不要打開不受信任的文件,可以自行決定打開和關閉阻止文件功能。

在今天的環境中電子郵件安全是至關重要的。通過阻止惡意的HTML內容和阻止潛在危險的文件附件, 你已經明顯提升了你的組織的安全性。

5、將應用程序安裝到非標準目錄和端口

許多惡意程序依賴于一個事實,即大多數人把程序安裝在默認目錄和默認端口。你可以通過把程序安裝到非標準目錄,并指導它們使用非標準端口來顯著減少漏洞風險。許多Unix和Linux漏洞的存在依賴于/ etc目錄。通過簡單地改變安裝文件夾到/etc以外的目錄,可以明顯降低惡意攻擊成功的風險。同樣的,不要把Microsoft Office安裝到C:\Program Files\Microsoft Office目錄中,考慮將程序自定義安裝到C:\Program Files\MSOffice目錄中。考慮將Windows安裝到不同的文件夾中,而不是默認的C:\ Windows目錄。任何默認設置的改變,甚至是一個字符,就足以打敗許多自動化的攻擊工具。

如果你的應用程序打開并使用一個TCP / IP端口,看你是否可以把它連接到除默認端口外的另一個端口。例如,如果你有一個外網的網站,可以考慮告訴你的客戶在瀏覽器中使用以下語法連接到除80端口以外的其他端口:

http://www.domainname.com:X

此處的X是一個新的端口號。例如:

http://www.mydomain.com:801

許多網絡攻擊只檢查端口80上的Web服務器,所以這個變化將防止此類攻擊。

6、鎖定應用程序

任何環境中最大的風險之一是終端用戶安裝和運行所有他們想要的軟件的能力。有很多工具可用來限制終端用戶是否可以在桌面上運行程序。在Windows中,系統管理員可以設置系統策略來禁止安裝新應用程序,剝奪了使用者的運行命令,并嚴格限制桌面。Windows也有一個名為軟件限制策略功能,可以讓系統管理員指定哪些軟件允許在特定的計算機上運行。應用程序可以通過以下方法被定義和允許:信任的數字證書,散列計算,處于互聯網安全區域的位置,路徑位置和文件類型。

7、確保安全的P2P服務

點對點(P2P)的應用程序,如即時通訊(IM)和音樂共享,很可能在未來仍是強勢的攻擊目標。這是因為P2P應用程序的安全非常有限,如果有的話,經常在沒有獲得管理員授權情況下安裝在企業環境中。并且,他們的目的是訪問終端用戶的計算機,這使得竊取文件的工作變得更加容易。因此,P2P應用程序越來越被視為一個滋擾,而不是一個合法的服務,需要進行保護和管理。然而,你可以采取的一些措施來管理P2P應用并盡量減少他們的安全后果。

首先,如果P2P應用在你的企業環境中是不認可的,那么請根除它。從教育的終端用戶開始,并與管理層合作,建立使用未經授權軟件的處罰條例。然后跟蹤程序并刪除它們。跟蹤它們意味著為嘗試在防火墻日志上監控已知的P2P端口,在本地網絡里使用IDS設備來嗅探P2P數據包,或者使用P2P審計軟件。

其次,確保你的防火墻配置為明確禁止P2P流量。由于P2P軟件通常使用80端口作為代理端口,很難通過端口號來單獨封殺P2P流量,但也有些事情可以做。如果P2P客戶端連接到的服務器有一個特定的IP地址或在一個特定的域,可以在防火墻中阻止目的地。有些防火墻允許使用通配符封鎖域名,如* irc*或* kaz*。

最后,如果你的終端用戶堅持使用P2P,并且管理層認可,如果可能的話,堅持讓他使用一個更安全的P2P應用程序。例如,如果你的終端用戶堅持使用AOL的即時通訊客戶端,看看管理層是否可以改用AOL的企業即時通訊客戶端。它不是免費的,但它的確更安全。有幾十個安全的企業即時通訊客戶端可供選擇,并且均具有更好的安全性。最后,確保桌面防病毒掃描程序檢查P2P流量。

8、保障應用程序編碼安全

SQL注入和緩沖區溢出攻擊只能通過程序員使用安全編碼來防御。在互聯網搜索引擎中輸入任何短語,它將返回關于如何防止這些類型攻擊的大量文檔。防止SQL注入攻擊就如使用雙引號,而不是單引號一樣簡單,。阻止緩沖區溢出攻擊需要輸入驗證。一些免費和商業工具可以用來測試你的應用程序是否存在這些攻擊并提供修復建議。

IIS Lockdown工具應該在所有運行IIS系統上執行。它的作用是為不同的WEB服務器角色(例如OWA服務器、公共WEB服務器等等)設計專門的模板。安全模板關閉不必要的功能,刪除不需要的文件,并安裝URLScan,過濾掉許多常見的,惡意URL的攻擊。如果安裝對IIS服務器有不利影響,它可以很容易被卸載和恢復原始設置。