Nginx安全配置研究

0x00 測試環境

操作系統:CentOS6.5 Web服務器:Nginx1.4.6 Php版本:Php5.4.26

0x01 Nginx介紹

nginx本身不能處理PHP,它只是個web服務器,當接收到請求后,如果是php請求,則發給php解釋器處理,并把結果返回給客戶端。nginx一般是把請求發fastcgi管理進程處理,fastcgi管理進程選擇cgi子進程處理結果并返回被nginx。

nginx涉及到兩個賬戶,一個是nginx的運行賬戶,一個是php-fpm的運行賬戶。如果訪問的是一個靜態文件,則只需要nginx的運行賬戶對文件具有讀取權限;而如果訪問的是一個php文件,則首先需要nginx的運行賬戶對文件有讀取權限,讀取到文件后發現是一個php文件,則轉發給php-fpm,此時則需要php-fpm賬戶對文件具有讀取權限。

0x02 研究發現的結論

1. linux下,要讀取一個文件,首先需要具有對文件所在文件夾的執行權限,然后需要對文件的讀取權限。

2. php文件的執行不需要文件的執行權限,只需要nginx和php-fpm運行賬戶的讀取權限。

3. 上傳木馬后,能不能列出一個文件夾的內容,跟php-fpm的運行賬戶對文件夾的讀取權限有關。

4. 木馬執行命令的權限跟php-fpm的賬戶權限有關。

5. 如果木馬要執行命令,需要php-fpm的賬戶對相應的sh有執行權限。

6. 要讀取一個文件夾內的文件,是不需要對文件夾有讀取權限的,只需要對文件夾有執行權限。

0x03 Nginx服務器涉及到的安全配置

1. Nginx.conf的配置

2. php-fpm.conf的配置

3. nginx和php-fpm的運行賬戶對磁盤的權限配置

4. Php.ini的配置

#p#

0x04 常見需要配置的操作方法

1. 禁止一個目錄的訪問

示例:禁止訪問path目錄

location ^~ /path {

deny all;

}

可以把path換成實際需要的目錄,目錄path后是否帶有"/",帶"/"只禁止訪問目錄,不帶"/"禁止訪問目錄中的文件;注意要放在fastcgi配置之前。

2. 禁止php文件的訪問及執行

示例:去掉單個目錄的PHP執行權限

location ~ /attachments/.*\.(php|php5)?$ {

deny all;

}

示例:去掉多個目錄的PHP執行權限

location ~

/(attachments|upload)/.*\.(php|php5)?$ {

deny all;

}

3. 禁止IP的訪問

示例:禁止IP段的寫法:

deny 10.0.0.0/24;

示例:只允許某個IP或某個IP段用戶訪問,其它的用戶全都禁止

allow

x.x.x.x;

allow 10.0.0.0/24;

deny all;

0x05 需要解決的常見問題

1. 讓木馬上傳后不能執行

針對上傳目錄,在nginx配置文件中加入配置,使此目錄無法解析php。

2. 讓木馬執行后看不到非網站目錄文件

取消php-fpm運行賬戶對于其他目錄的讀取權限。

3. 木馬執行后命令不能執行

取消php-fpm賬戶對于sh的執行權限。

4. 命令執行后權限不能過高

Php-fpm賬戶不要用root或者加入root組。

#p#

0x06 Nginx安全配置方案

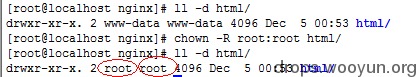

1. 修改網站目錄所有者為非php-fpm運行賬戶,此處修改所有者為root。

命令:

chown -R root:root html/

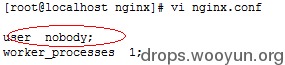

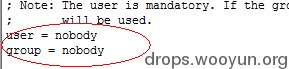

2. 修改nginx及php-fpm的運行賬戶及組為nobody

nginx.conf

Php-fpm.conf

3. 取消nobody對所有目錄的的讀取權限,然后添加對網站目錄的讀取權限

命令:

chmod o-r –R / chmod o+r –R html/

4. 取消nobody對于/bin/sh 的執行權限

chmod 776 /bin/sh

5. 確認網站目錄對于nobody的權限為可讀可執行,對網站文件的權限為可讀

6. 對于上傳目錄或者寫入寫文件的目錄添加nobody的寫入權限

7. 配置nginx.conf 對于上傳目錄無php的執行權限

8. 配置nginx.conf禁止訪問的文件夾,如后臺,或者限制訪問ip

9. 配置nginx.conf禁止訪問的文件類型,如一些txt日志文件