利用metasploit進行信息收集

在進行信息收集的時候,我們既要全面詳細的獲取目標的信息,又要盡量隱藏自己不被發現。Metasploit作為一個非常全面的滲透工具,用來收集信息也非常好用。本文會詳細的介紹如何利用Metasploit進行信息收集。

信息收集分為主動和被動兩種方式。

被動信息收集

被動信息收集是指在不直接接觸沒目標系統的情況下尋找信息。比如,通過搜索引擎等方式可以獲得目標的操作系統,開放的端口,web服務器軟件等信息。

主動信息收集

主動信息收集中,我們可以直接和系統交互,從而獲得更多的信息。比如通過掃描目標系統開放的端口來確定對方開放的服務。每一個開放的服務都可能給我們提供了入侵的機會。需要注意的是,主動的信息收集很可能被IDS和IPS抓住蹤跡。

啟動msfconsole

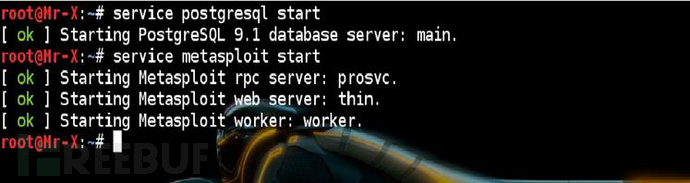

首先啟動數據庫

service postgresql start

啟動msfsploit服務

service metasploit start

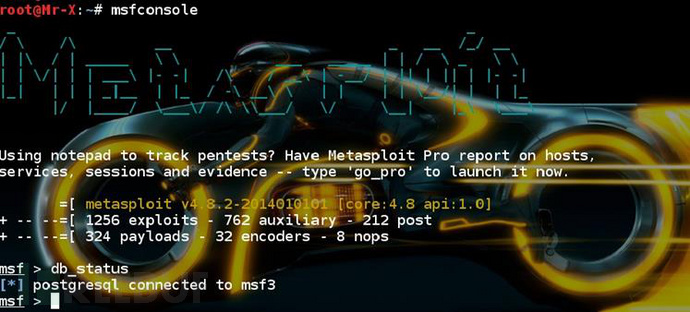

啟動msfconsole

msfconsole

使用db_status確認數據庫是否正確連接

將nmap的掃描結果導入到Metasploit

當一個團隊同時做事的時候,會有針對不同目標,不同時間的掃描結果。這時候知道如何把xml格式的nmap結果導入到metasploit框架里有助于高效的工作。

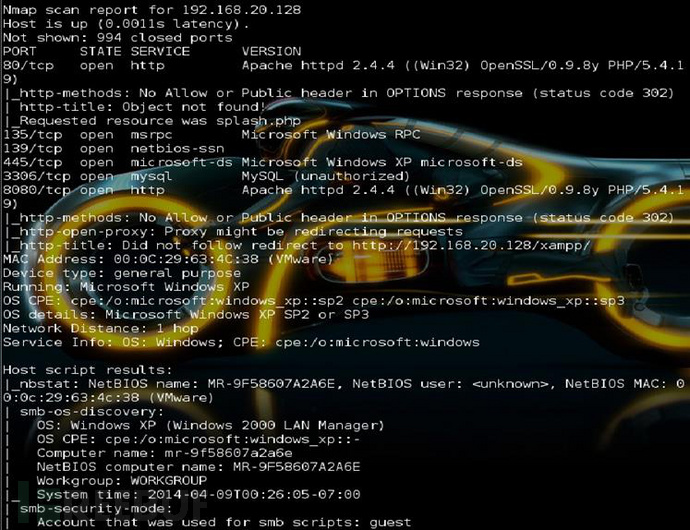

首先,使用-oX參數掃描我們的windows虛擬機,生成掃描結果的xml格式文件。

#nmap -Pn -sS -A -oX Target 192.168.20.0/24

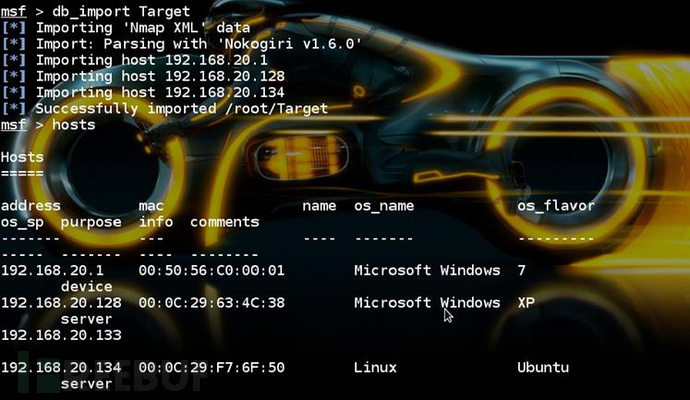

使用db_import命令導入掃描結果到數據庫中。使用hosts命令查看剛剛 導入的數據。

msf > db_import Subnet1.xml

msf> hosts

從MSFconsole中啟動nmap

在msfconsole中使用db_nmap命令啟動掃描,可以將結果自動存儲在數據庫中。

#msf > db_nmap -sS -A 172.16.32.131

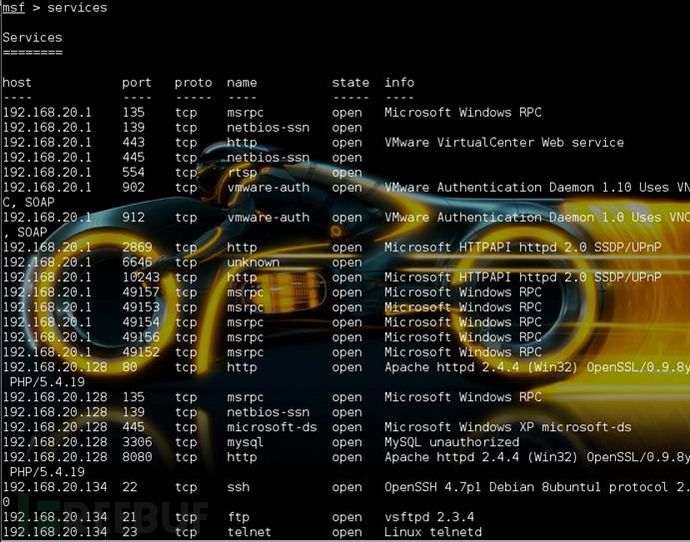

使用db_services命令查看存儲在數據庫中的掃描結果。

#msf > db_services

使用metasploit自帶的端口掃描器

metasploit自帶了多個端口掃描器,我們也可以利用這些端口掃描器來尋找目標。查看端口掃描器列表可以使用search命令。

#msf > search portscan

我們來使用SYN端口掃描器進行一次簡單的掃描練習一下,使用 scanner/portscan/syn,設置RHOSTS為192.168.20.0/24,設置線程THREADS為100,然后使用run命令開始掃描。

#msf > use scanner/portscan/syn

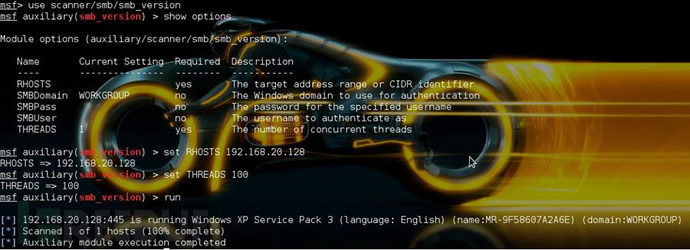

Server Message Block Scanning

metasploit可以通過smb_version模塊來嘗試識別windows的版本。

#msf > use scanner/smb/smb_version

掃描結果會存儲在metasploit的數據庫中,使用hosts命令可以查看。

#msf auxiliary(smb_version) > hosts

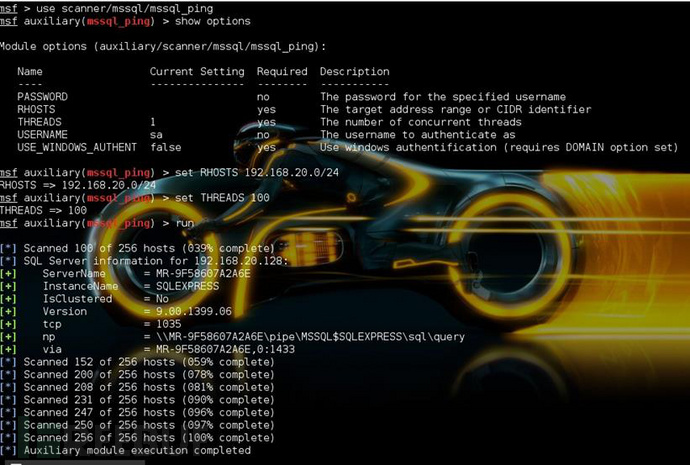

收集MS SQL server信息

很多系統管理員自己都沒有意識到自己的服務器上可能已經安裝了MS SQLserver。因為安裝一些軟件需要預裝數據庫,比如Miscrosoft Visual Studio。默認MS SQL server會監聽1433端口或者一個隨機的TCP端口。如果監聽的是隨機端口的話,可以通過UDP在1434端口查詢具體監聽的是哪個端口。

metasploit有一個模塊可以自動實現這些事情。叫做mssql_ping。

#msf > use scanner/mssql/mssql_ping

msf auxiliary(mssql_ping) > set RHOSTS 192.168.1.0/24

RHOSTS => 192.168.1.0/24

msf auxiliary(mssql_ping) > set THREADS 255

THREADS => 255

msf auxiliary(mssql_ping) > run

如上圖所示,metasploit除了可以獲得監聽的端口,還可以獲得實例的名字,服務器版本。

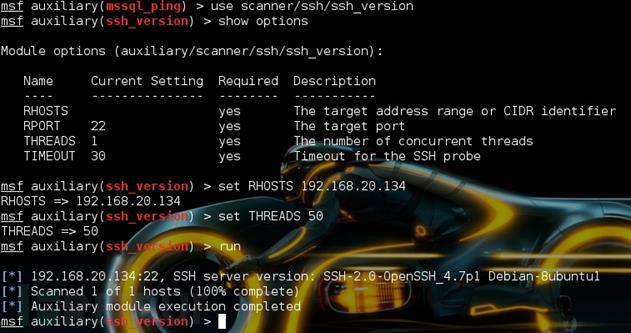

獲取SSH版本信息

ssh是一種安全協議,有很多ssh的實現都被發現過漏洞。所以我們需要先識別ssh使用的軟件版本。采用ssh_version模塊。

msf > use scanner/ssh/ssh_version

掃描FTP版本

FTP服務器通常都是一個網絡中最薄弱的地方,一定要仔細的掃描目標網絡中的FTP服務器。可以使用ftp_version模塊來尋找目標網絡中的FTP server。

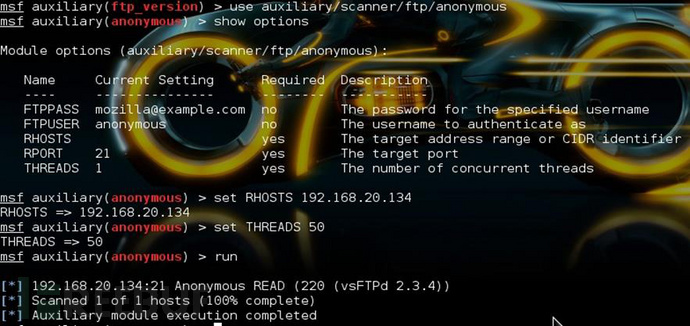

我們幸運的找到了一臺FTP服務器,現在試試能不能匿名登陸。使用scanner/ftp/anonymous模塊。掃描器結果顯示,可以匿名登陸,但是只有讀的權限。

使用metasploit進行信息收集主要的方法就是上文所述了,接下來可以開始開始利用metasploit進行漏洞掃描和利用。

原文地址:http://resources.infosecinstitute.com/information-gathering-using-metasploit/