Angular中在前后端分離模式下實現權限控制 - 基于RBAC

權限的設計中比較常見的就是RBAC基于角色的訪問控制,基本思想是,對系統操作的各種權限不是直接授予具體的用戶,而是在用戶集合與權限集合之間建立一個角色集合。每一種角色對應一組相應的權限。

一旦用戶被分配了適當的角色后,該用戶就擁有此角色的所有操作權限。這樣做的好處是,不必在每次創建用戶時都進行分配權限的操作,只要分配用戶相應的角色即可,而且角色的權限變更比用戶的權限變更要少得多,這樣將簡化用戶的權限管理,減少系統的開銷。

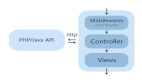

在Angular構建的單頁面應用中,要實現這樣的架構我們需要額外多做一些事.從整體項目上來講,大約有3處地方,前端工程師需要進行處理.

1.UI處理(根據用戶擁有的權限,判斷頁面上的一些內容是否顯示)

2. 路由處理(當用戶訪問一個它沒有權限訪問的url時,跳轉到一個錯誤提示的頁面)

3. HTTP請求處理(當我們發送一個數據請求,如果返回的status是401或者401,則通常重定向到一個錯誤提示的頁面)

如何實現?

首先需要在Angular啟動之前就獲取到當前用戶的所有的permissions,然后比較優雅的方式是通過一個service存放這個映射關系.對于UI處理一個頁面上的內容是否根據權限進行顯示,我們應該通過一個directive來實現.當處理完這些,我們還需要在添加一個路由時額外為其添加一個"permission"屬性,并為其賦值表明擁有哪些權限的角色可以跳轉這個URL,然后通過Angular監聽routeChangeStart事件來進行當前用戶是否擁有此URL訪問權限的校驗.***還需要一個HTTP攔截器監控當一個請求返回的status是401或者403時,跳轉頁面到一個錯誤提示頁面.

大致上的工作就是這些,看起來有些多,其實一個個來還是挺好處理的.

在Angular運行之前獲取到permission的映射關系

Angular項目通過ng-app啟動,但是一些情況下我們是希望Angular項目的啟動在我們的控制之中.比如現在這種情況下,我就希望能獲取到當前登錄用戶的所有permission映射關系后,再啟動Angular的App.幸運的是Angular本身提供了這種方式,也就是angular.bootstrap().

- var permissionList;

- angular.element(document).ready(function() {

- $.get('/api/UserPermission', function(data) {

- permissionList = data;

- angular.bootstrap(document, ['App']);

- });

- });

看的仔細的人可能會注意到,這里使用的是$.get(),沒有錯用的是jQuery而不是Angular的$resource或者$http,因為在這個時候Angular還沒有啟動,它的function我們還無法使用.

進一步使用上面的代碼可以將獲取到的映射關系放入一個service作為全局變量來使用.

- // app.js

- var app = angular.module('myApp', []), permissionList;

- app.run(function(permissions) {

- permissions.setPermissions(permissionList)

- });

- angular.element(document).ready(function() {

- $.get('/api/UserPermission', function(data) {

- permissionList = data;

- angular.bootstrap(document, ['App']);

- });

- });

- // common_service.js

- angular.module('myApp')

- .factory('permissions', function ($rootScope) {

- var permissionList;

- return {

- setPermissions: function(permissions) {

- permissionList = permissions;

- $rootScope.$broadcast('permissionsChanged')

- }

- };

- });

在取得當前用戶的權限集合后,我們將這個集合存檔到對應的一個service中,然后又做了2件事:

(1) 將permissions存放到factory變量中,使之一直處于內存中,實現全局變量的作用,但卻沒有污染命名空間.

(2) 通過$broadcast廣播事件,當權限發生變更的時候.

如何確定UI組件的依據權限進行顯隱

這里我們需要自己編寫一個directive,它會依據權限關系來進行顯示或者隱藏元素.

- <!-- If the user has edit permission the show a link -->

- <div has-permission='Edit'>

- <a href="/#/courses/{{ id }}/edit"> {{ name }}</a>

- </div>

- <!-- If the user doesn't have edit permission then show text only (Note the "!" before "Edit") -->

- <div has-permission='!Edit'>

- {{ name }}

- </div>

這里看到了比較理想的情況是通關一個has-permission屬性校驗permission的name,如果當前用戶有則顯示,沒有則隱藏.

- angular.module('myApp').directive('hasPermission', function(permissions) {

- return {

- link: function(scope, element, attrs) {

- if(!_.isString(attrs.hasPermission))

- throw "hasPermission value must be a string";

- var value = attrs.hasPermission.trim();

- var notPermissionFlag = value[0] === '!';

- if(notPermissionFlag) {

- value = value.slice(1).trim();

- }

- function toggleVisibilityBasedOnPermission() {

- var hasPermission = permissions.hasPermission(value);

- if(hasPermission && !notPermissionFlag || !hasPermission && notPermissionFlag)

- element.show();

- else

- element.hide();

- }

- toggleVisibilityBasedOnPermission();

- scope.$on('permissionsChanged', toggleVisibilityBasedOnPermission);

- }

- };

- });

擴展一下之前的factory:

- angular.module('myApp')

- .factory('permissions', function ($rootScope) {

- var permissionList;

- return {

- setPermissions: function(permissions) {

- permissionList = permissions;

- $rootScope.$broadcast('permissionsChanged')

- },

- hasPermission: function (permission) {

- permission = permission.trim();

- return _.some(permissionList, function(item) {

- if(_.isString(item.Name))

- return item.Name.trim() === permission

- });

- }

- };

- });

#p#

路由上的依權限訪問

這一部分的實現的思路是這樣: 當我們定義一個路由的時候增加一個permission的屬性,屬性的值就是有哪些權限才能訪問當前url.然后通過routeChangeStart事件一直監聽url變化.每次變化url的時候,去校驗當前要跳轉的url是否符合條件,然后決定是跳轉成功還是跳轉到錯誤的提示頁面.

router.js:

- app.config(function ($routeProvider) {

- $routeProvider

- .when('/', {

- templateUrl: 'views/viewCourses.html',

- controller: 'viewCoursesCtrl'

- })

- .when('/unauthorized', {

- templateUrl: 'views/error.html',

- controller: 'ErrorCtrl'

- })

- .when('/courses/:id/edit', {

- templateUrl: 'views/editCourses.html',

- controller: 'editCourses',

- permission: 'Edit'

- });

- });

mainController.js 或者 indexController.js (總之是父層Controller)

- app.controller('mainAppCtrl', function($scope, $location, permissions) {

- $scope.$on('$routeChangeStart', function(scope, next, current) {

- var permission = next.$$route.permission;

- if(_.isString(permission) && !permissions.hasPermission(permission))

- $location.path('/unauthorized');

- });

- });

這里依然用到了之前寫的hasPermission,這些東西都是高度可復用的.這樣就搞定了,在每次view的route跳轉前,在父容器的Controller中判斷一些它到底有沒有跳轉的權限即可.

HTTP請求處理

這個應該相對來說好處理一點,思想的思路也很簡單.因為Angular應用推薦的是RESTful風格的借口,所以對于HTTP協議的使用很清晰.對于請求返回的status code如果是401或者403則表示沒有權限,就跳轉到對應的錯誤提示頁面即可.

當然我們不可能每個請求都去手動校驗轉發一次,所以肯定需要一個總的filter.代碼如下:

- angular.module('myApp')

- .config(function($httpProvider) {

- $httpProvider.responseInterceptors.push('securityInterceptor');

- })

- .provider('securityInterceptor', function() {

- this.$get = function($location, $q) {

- return function(promise) {

- return promise.then(null, function(response) {

- if(response.status === 403 || response.status === 401) {

- $location.path('/unauthorized');

- }

- return $q.reject(response);

- });

- };

- };

- });

寫到這里就差不多可以實現在這種前后端分離模式下,前端部分的權限管理和控制了,用問題請和我留言.