小白也能“輕松上手”的網銀盜號工具KL-Remotecindy

IBM Trusteer的研究者近期發現一個針對金融網站的強大盜號工具KL-Remote,攻擊者可通過該工具幕后操縱受害者的計算機,甚至繞過雙因素認證。

半自動化盜號工具

KL-Remote在巴西的一個地下黑市被發現。和其他惡意程序不一樣,KL-Remote屬于半自動化盜號工具,需要人工操縱。攻擊者需要依賴其他惡意軟件或木馬在受害者設備上安裝該工具,然后才能執行和操縱進一步的攻擊行為。

深度潛伏于用戶計算機

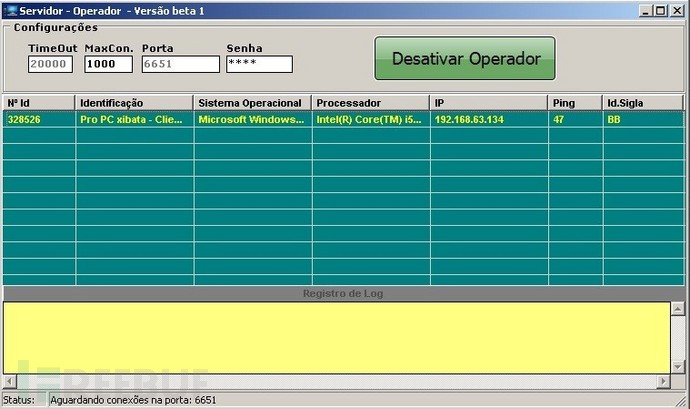

KL-Remote存儲了一系列網銀和金融網站地址,一旦KL-Remote在受害者機器上安裝成功,KL-Remote會立即開始監視用戶的一切網絡活動,伺機等待用戶進入列表中的網銀或金融機構網站。受害者上鉤后,該工具會第一時間通知其幕后操縱者并發回受害者的計算機信息,包括操作系統、IP地址、處理器、網速等。

注重用戶體驗,小白也能輕松上手

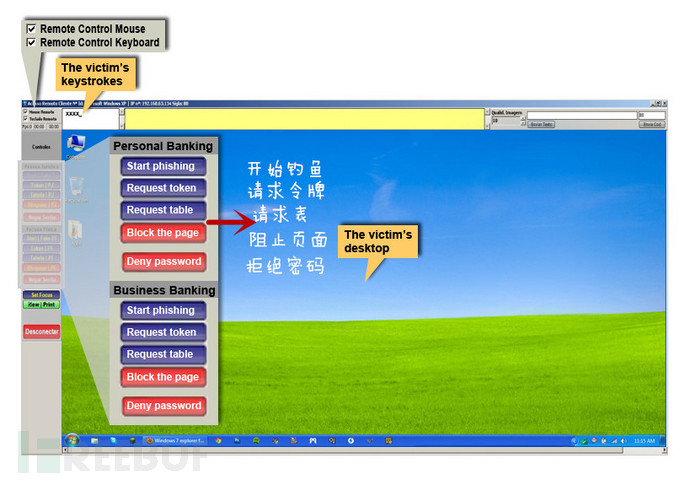

KL-Remote十分注重用戶體驗,擁有挺不錯的GUI產品界面。在KL-Remote的幫助下,一個不太懂計算機的人也可以“做黑客”了。另外該工具中還嵌入了其他一些惡意程序,這樣大大提高了其攻擊能力。

KL-Remote有一個非常人性化的網銀欺詐控制臺,攻擊者利用它竊取用戶的賬號密碼。

如上圖,該工具非常細致的對“個人網銀”和“企業網銀”做了功能區分,攻擊者可利用它實現遠程控制受害者的鍵盤、鼠標,還可向受害者發送信息,指導他乖乖交出賬號密碼……

可繞過雙因素認證

KL-Remote的強大之處在于它可以繞過所有傳統的反欺詐機制,包括雙因素認證機制。其攻擊計劃設計的很周密,以至于受害者完全察覺不到任何的蛛絲馬跡。

比如KL-Remote會在用戶正常訪問網銀時彈出一個對話框,提示讓用戶插入USB-Key(比如國內網銀的U盾)并輸入密碼,進而獲得用戶的登錄憑證。不僅如此,為了防止用戶發現蹊蹺,KL-Remote通過放置屏幕截圖的方式隱藏自己的行為。

安全建議

面對KL-Remote這類狡猾的惡意軟件,我們要注意安裝殺毒軟件,留意安全軟件的報警,以及訪問網銀網站時的細微異常。

參考來源:securityaffairs