揭秘:黑客反擊戰APT-on-APT分析報告(含視頻)

電影《古惑仔》中,我們常常看到黑社會團體之間的暴力沖突。而在網絡空間里,你見過APT(高級持續性威脅)黑客組織互掐嗎?

?? ??

黑客組織Naikon

Naikon是活躍在中國南海地區的黑客組織,其主要目標是菲律賓、越南、新加坡、馬來西亞等國的政府和軍方領導人。

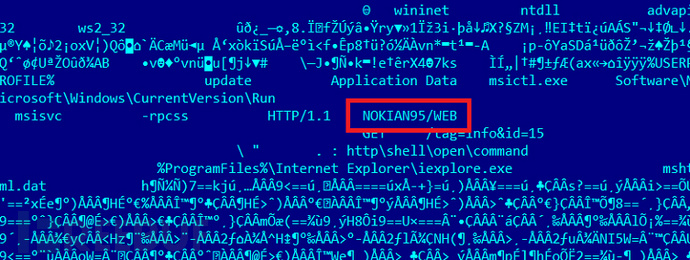

當然這次故事的主角就是黑客組織Naikon,而另外一個主角先留點神秘感,后面會詳細介紹。Naikon因其慣用的后門RARSTONE而著名,趨勢科技的研究員曾詳細介紹過。而Naikon這個名字則來源于后門中"NOKIAN95/WEB"字符串。

??

細數Naikon發動過的攻擊活動,最大的一起可能要數2014年的3月份了,導火索是馬航客機MH370事件。3月11日,Naikon對很多參與搜索失事客機的國家組織機構展開了大規模滲透攻擊,以獲取MH370相關信息。被滲透的組織包括:

Naikon向所有的目標組織發送釣魚郵件,附件文件中被植入了CVE-2012-0158漏洞利用程序,當然里面也肯定植入了Naikon的標志性后門。

這種攻擊手段在許多組織上屢試不爽,但就有一個組織比較例外,他們對此郵件表示很是懷疑,展開了一系列的研究,于是就有了下面的反釣魚攻擊。#p#

第一幕:當黑客收到釣魚郵件

如果你收到了一封來歷不明的郵件,你會怎么辦?

相信您可能會回答2、3、4中的一個,很少會有人選擇直接打開……估計會對此莫名郵件進行分析的人則更少了。

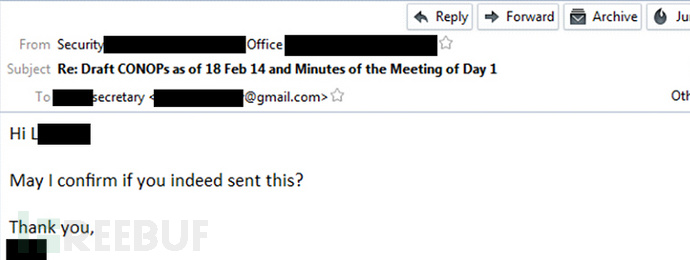

不過這次的事件有些蹊蹺。當Naikon像往常一樣群發釣魚郵件時,一個收件人不僅沒有直接打開,而是回復了一封郵件,回件內容如下:你發的信息是真的?

??

從回件的內容上看,他們是在向發件人確認郵件信息的真實性。可想而知嘛,Naikon肯定百分之百的回答:當然!Naikon毫不猶豫的稱郵件信息完全屬實,對其組織的內部結構也非常的熟悉,并稱他們在該組織的秘書處工作,受命發送這封郵件。

??

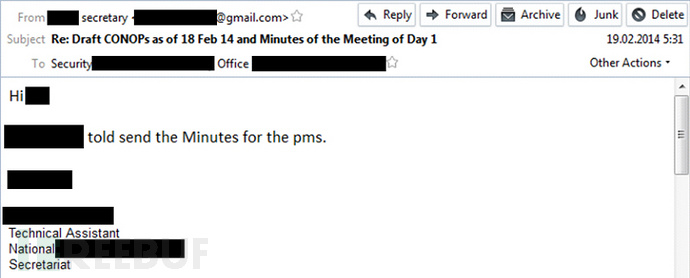

從Naikon的回件中可以看出:英語太渣了,這種水平完全騙不了人啊!#p#

第二幕:黑吃黑

“受害者”更加堅定的決定不能打開這一文件,而且他們還決定要進一步的了解攻擊者(此處氣氛開始有點不對……)

很快,“受害者”就向Naikon發送了一封電子郵件,內容如下:好吧,那請查收附件。

??

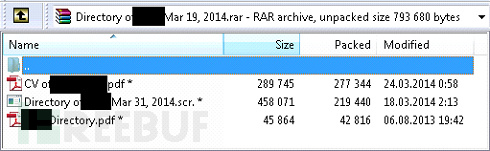

附件中是一個帶有密碼的壓縮文件,同時可以繞過惡意程序掃描器的掃描。打開附件會發現里面包含了2個PDF文件和1個SCR文件。

??

令人大吃一驚的是,這個SCR文件居然是一個后門——而這正是“受害人”為Naikon精心準備的!

"Directory of … Mar 31, 2014.scr"(md5: 198fc1af5cd278091f36645a77c18ffa)文件會釋放一個空白文檔和一個后門模塊(md5:588f41b1f34b29529bc117346355113f)。該后門會連接到philippinenews[.]mooo[.]com的命令服務器上。

后門會執行以下操作:

#p#

黑客組織Hellsing

?? ??

上文中的“受害者”是一個名為Hellsing黑客組織,其使用的惡意程序叫做msger。這個組織的名字可能和日本的一部同名動漫有關,動漫講述的是對抗吸血鬼、食尸鬼等超自然生物的故事,可能該組織覺得這種行為和他們很像,故選擇了這個名字。

??

Hellsing APT組織活躍在亞太地區,主要目標是馬來西亞、菲律賓和印度尼西亞。其攻擊活動相對較小,所以不容易被察覺到。

據KSN的數據顯示,Hellsing的活動范圍主要在:

Hellsing發送的釣魚郵件中均包含有惡意程序的壓縮文件,類似于反Naikon攻擊時發送的釣魚郵件。常用的附件名稱匯總如下:

攻擊者慣用的壓縮文件格式為RAR、ZIP、7ZIP,其中配有密碼的7ZIP壓縮文件可以繞過Gmail上的安全防護功能。

每一個后門均有C&C服務器、版本號、活動或者受害者身份標識符,例如:

??

據卡巴斯基安全實驗室對Hellsing使用的指令控制架構分析顯示,它與其他的APT組織如PlayfulDragon、Mirage和 Vixen Panda有著一定得關聯。

火眼(FireEye)的安全研究員分析發現PlayfulDragon的Xslcmd后門(md5: 6c3be96b65a7db4662ccaae34d6e72cc)連接的C&C服務器位于 cdi.indiadigest[.]in:53,而Hellsing的某個后門(md5: 0cbefd8cd4b9a36c791d926f84f10b7b)連接的C&C服務器位于webmm[.]indiadigest[.]in。主機名顯然不一樣,但從一級域名中可以看出二者必定存在某種關系。

另外研究員還發現某個Hellsing后門(md5: a91c9a2b1bc4020514c6c49c5ff84298)會與webb[.]huntingtomingalls[.]com的服務器進行通信,并且使用的是 Cycldek 后門專用協議。這是不是更加的證明了Cycldek和Hellsing有著說不清的關系。#p#

Hellsing的工具箱

Hellsing入侵了受害者的機器之后會繼續釋放其他的工具,用以進一步的搜集信息或者執行進一步的活動。

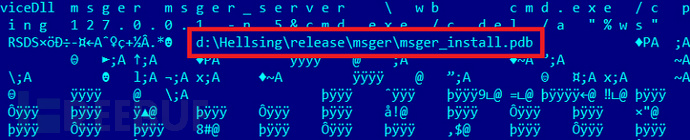

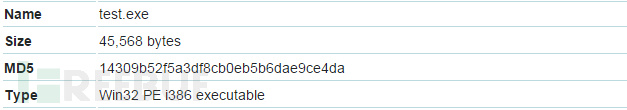

工具一:test.exe

??

該工具主要用于搜集信息,測試并尋找可用的代理服務器;另外該工具上還包含Hellsing的調試路徑(debug path):

??

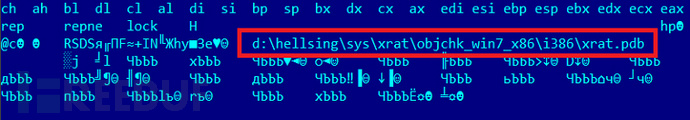

工具二:xrat.sys

xrat.sys是一個文件系統驅動,也被稱之為 "diskfilter.sys"。2013年被廣泛應用,之后可能是由于Windows 7驅動簽名的要求就被攻擊者舍棄了。

??

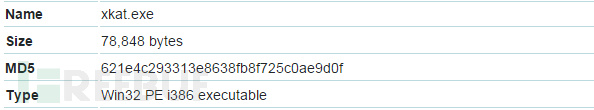

工具三:xkat.exe

??

該工具擁有強大的文件刪除和進程清理功能,而且還可清理并刪除競爭對手的惡意程序。

二進制中包含的調試路徑(debug path)有:

#p#

視頻

總結

事件起因是黑客Naikon發送釣魚郵件攻擊,接著Hellsing APT組織實施反釣魚入侵——這類帶感的黑客互掐事件其實在現在并不少見。在過去,我們見過一些APT組織在從被害者那里竊取通訊錄的時意外誤傷到了別的組織。但是,從攻擊的時間和分析來看,最近這次事件看起來更像是一次APT-on-APT攻擊,而不是誤傷。

面對Hellsing上文中實現的攻擊手段,我們建議普通用戶采用以下安全措施:

1.不要打開可疑的郵件附件

2.格外小心加密形式的壓縮文件

3.如果不確定附件是否安全,最好在沙箱中打開

4.確保操作系統已更新到最新版本

5.及時更新第三方應用程序,如Microsoft Office、Java、Adobe Flash Player和 Adobe Reader

卡巴斯基實驗室檢測的 Hellsing 后門版本為:HEUR:Trojan.Win32.Generic, Trojan-Dropper.Win32.Agent.kbuj, Trojan-Dropper.Win32.Agent.kzqq

參考鏈接

??https://securelist.com/files/2015/04/Indicators_of_Compormise_Hellsing.pdf??