安恒發布APT攻擊(網絡戰)預警平臺

安恒信息近日發布APT攻擊(網絡戰)預警平臺,該平臺可識別惡意行為,發現未知威脅,直擊新型網絡攻擊。

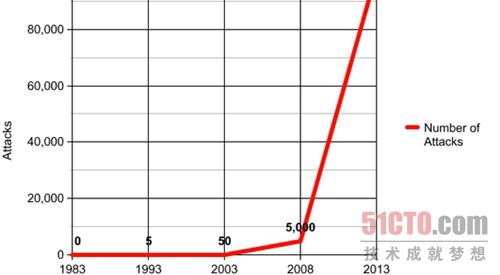

APT進攻是我們目前所能見識過的最危險的攻擊之一。據國外權威信息安全結構統計,該類型攻擊增長的趨勢呈指數級發展。從2003年開始嶄露頭角,2008年開始攻擊次數一路直線上升,并且目標明確、持續性強、具有穩定性。它利用程序漏洞與業務系統進行融合,不易被察覺,并且有著超常的耐心,最長甚至可達七年以上,不斷收集用戶信息。發起APT攻擊所需的技術壁壘和資源壁壘,要遠高于普通攻擊行為。其針對的攻擊目標也不是普通個人用戶,而是擁有高價值敏感數據的高級用戶,特別是可能影響到國家和地區政治、外交、金融穩定的高級別敏感數據持有者、 甚至各種工業控制系統。

如2011年RSA攻擊事件。攻擊者給RSA的母公司EMC的4名員工發送了兩組惡意郵件,附件名為“2011 Recruitment plan.xls”;其中一位員工將其從垃圾郵件中取出來閱讀,被當時最新的Adobe Flash的0day漏洞命中。該員工電腦被植入木馬,開始從BotNet的C&C服務器下載指令執行任務。首批受害的使用者并非“位高權重”人物,緊接著相關聯的人士包括IT與非IT等服務器管理員相繼被黑。RSA發現開發用服務器(Staging server)遭入侵,攻擊方立即撤離,加密并壓縮所有資料并以FTP傳送至遠程主機,隨后清除入侵痕跡。

其威脅從以上舉例可見一斑,同時,從下圖,我們可以看到APT攻擊從2008年開始放量增長,并呈指數級上升趨勢。

多路徑攻擊需要預警平臺全方位防護

APT攻擊的威脅已經不單單是一個病毒,經常伴有惡意程序、黑客攻擊以及垃圾郵件等多種威脅。

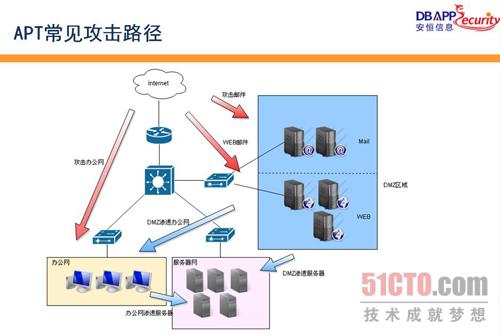

通過對APT攻擊進行大量分析,我們發現絕大多數大攻擊通過3條路徑對目標發起攻擊:

1. 通過發送帶惡意附件郵件,利用惡意附件在員工電腦種植入后門,再通過員工電腦進行進一步帶滲透

2. 直接攻擊Web服務器,由于Web服務器經常存在嚴重的安全漏洞,所以黑客經常對Web服務器進行攻擊,然后再利用Web服務器為跳板,對內部網絡發起攻擊

3. 使用欺騙或流量截獲對方式直接對員工服務器發起攻擊,利用員工電腦對內部網絡發起攻擊

在APT攻擊中, 使用0day對目標進行攻擊非常常見,由于沒有已知的特征所這些攻擊很難被傳統對檢測手段發現。 而APT攻擊檢測設備的一個主要目標就是需要能夠檢測到0day攻擊。靜態檢測無法檢測到深度多攻擊行為,而動態檢測由于存在大量環境組合無法窮舉,無法觸發所有多行為。所以不應該使用任何一種單獨的方法對目標進行檢測。

通過關聯分析應對APT攻擊是必由之路

APT攻擊中,由于黑客可能嘗試多種路徑進行攻擊,所以無法使用一種方法就能有效的檢測出APT攻擊。我們需要利用多種檢測手段結合,并進行綜合分析發才能更有效的發現APT攻擊,常用的檢查步驟為(見下圖):

1. 針對Web、郵件、傳輸的文件進行的攻擊檢測

2. 綜合這些攻擊的數據分離可疑文件、攻擊流量

3. 對Web行為模型進行建模和統計分析

4. 對文件進行靜態分析和動態運行分析

5. 綜合各種攻擊路徑中對告警,進行綜合分析

6. 最終發現APT攻擊

常見的檢測方法有:

1、深度協議解析

利用各種檢測手段發現其中的惡意攻擊及0day攻擊。 目前解析的協議包括HTTP、SMTP、POP、FTP等。

APT攻擊預警平臺能檢測和預警一系列的攻擊,無論是已知的或未知的,并能夠阻止那些最常見的攻擊。如:基于Web的惡意攻擊、基于文件的惡意攻擊、基于特征的惡意攻擊等。

2、 WEB應用攻擊檢測

該平臺能解碼所有進入的請求,檢查這些請求是否合法或合乎規定;僅允許正確的格式或RFC遵從的請求通過。已知的惡意請求將被阻斷,非法植入到Header、Form 和URL中的腳本將被阻止,能夠阻止那些的攻擊如跨站點腳本攻擊、緩沖區溢出攻擊、惡意瀏覽、SQL注入等。

3、郵件攻擊檢測

對郵件協議進行深度分析,記錄并分析每個郵件,并對其中的附件進行分析并檢測,發現其中的安全問題。通過對附件進行對已知攻擊特征的掃描、未知攻擊漏洞的掃描和動態分析的方式進行測試,發現其中的攻擊。

4、文件攻擊檢測

安恒通過長期的研究,總結并提權各類0day攻擊的特點。在網絡流量中分析關心的文件。通過快速檢測算法,對目標文件進行檢測,發現其中的0day攻擊樣本。

通過檢測目標文件中的shellcode以及腳本類文件中的攻擊特征,并結合動態分析技術可以有效檢測0day攻擊行為。

5、流量分析檢測

APT通常會結合人工滲透攻擊,在人工滲透攻擊中經常使用掃描或病毒擴散的過程。這些過程中,通常會產生大量的惡意流量。利用這些惡意流量特征,能檢測攻擊行為。