RC4加密已不再安全 破解效率極高(含視頻)

安全研究人員稱,現(xiàn)在世界上近三分之一的HTTPS加密連接可被破解,并且效率極高。這種針對(duì)RC4加密的破解技術(shù),同樣也可以用來(lái)破解WiFi數(shù)據(jù)包。

百科:RC4加密算法

RC4(Rivest密碼4)由RSA Security的Ron Rivest在1987年設(shè)計(jì),因?yàn)槠渌俣群秃?jiǎn)單性,這種加密算法已經(jīng)成為使用最為廣泛的流密碼。它被用于常用協(xié)議中,包括有線等效保密(WEP),用于無(wú)線網(wǎng)絡(luò)的安全算法,以及HTTPS的安全套接字層(SSL)和傳輸層安全(TLS)協(xié)議;事實(shí)上,在所有TLS流量中,約有50%的流量目前在使用RC4算法來(lái)保護(hù)。

破解RC4已成熟

研究人員很早前就發(fā)現(xiàn)可以利用RC4中的統(tǒng)計(jì)偏差,導(dǎo)致可對(duì)加密信息中的一些偽隨機(jī)字節(jié)能進(jìn)行猜測(cè)。在2013年,科學(xué)家利用這個(gè)漏洞設(shè)計(jì)了一次攻擊實(shí)驗(yàn):他們?cè)?000小時(shí)內(nèi)猜出一個(gè)基礎(chǔ)身份認(rèn)證cookie中包含的字符。后來(lái)技術(shù)改進(jìn)后,研究人員只需約75小時(shí)猜解就能得到94%的準(zhǔn)確率。

另外,針對(duì)WPA-TKIP網(wǎng)絡(luò)的猜解攻擊大概只需要花上1個(gè)小時(shí)的時(shí)間。研究人員表示,現(xiàn)在RC4加密已經(jīng)不安全了,建議完全停止使用。

“我們研究出的方法能大大減少破解的執(zhí)行時(shí)間,這種攻擊效率的提升讓我們感到很不安。我們覺(jué)得還有提升的空間,也能實(shí)現(xiàn)更高效的算法。我們希望將來(lái)會(huì)有更好的通訊加密技術(shù)。

Youtube原地址:https://youtu.be/d8MtmKrXlKQ

技術(shù)細(xì)節(jié)淺析

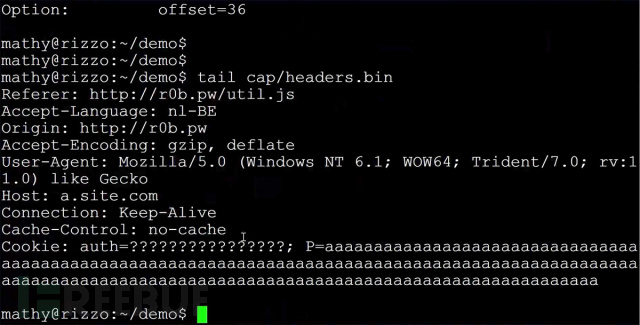

攻擊者可以通過(guò)中間人手段,監(jiān)控目標(biāo)與Https網(wǎng)站之間的會(huì)話連接,或者監(jiān)控WPA-TKIP保護(hù)的網(wǎng)絡(luò)。在第一種情況下,攻擊者向另一個(gè)非Https網(wǎng)站注入了Javascript代碼,會(huì)誘使訪問(wèn)它的目標(biāo)計(jì)算機(jī)迅速多次傳輸加密身份認(rèn)證的cookie。通過(guò)分析約9*2^27個(gè)加密的cookie,攻擊者可以將猜測(cè)準(zhǔn)確率提升至94%。期間,攻擊者需要讓目標(biāo)每秒發(fā)送4450個(gè)請(qǐng)求,在經(jīng)過(guò)75小時(shí)后(特殊情況下只需52小時(shí)),就可以完成猜解攻擊。在兩年前發(fā)生的一次攻擊中,研究人員需要12*2^30個(gè)cookie加密來(lái)推斷實(shí)際內(nèi)容,期間每秒產(chǎn)生了1700個(gè)請(qǐng)求。

新型針對(duì)WPA-TKIP的攻擊只需要1個(gè)小時(shí),攻擊者可以任意注入、解密數(shù)據(jù)包。

這項(xiàng)技術(shù)不僅可以解密cookie和Wifi數(shù)據(jù)包,其他高速傳輸?shù)募用軘?shù)據(jù)流也有可能被解密。技術(shù)是通過(guò)向加密payload中注入數(shù)據(jù),如每個(gè)認(rèn)證cookie或者Wifi數(shù)據(jù)包中的標(biāo)準(zhǔn)頭部。攻擊者會(huì)通過(guò)組合所有可能的值,通過(guò)使用統(tǒng)計(jì)偏差找出最有可能的組合。

加密保護(hù)和思考

目前攻擊Https保護(hù)的網(wǎng)站理論上只需要75小時(shí),但鑒于推廣應(yīng)用技術(shù)的難度,研究人員決定只是發(fā)出警示表明RC4并不是一個(gè)安全的解決方案。工程師們需要現(xiàn)在就采取行動(dòng)拒絕繼續(xù)使用這種加密,現(xiàn)如今https網(wǎng)站中大約有30%的使用的是RC4加密,比2013年下降了約一半。