永別了:谷歌宣布放棄RC4和SSLv3協議

谷歌計劃這周開始正式放棄支持流計算RC4和SSlv3協議。二者都有很長的歷史,它們也曾暴露出了很多漏洞。

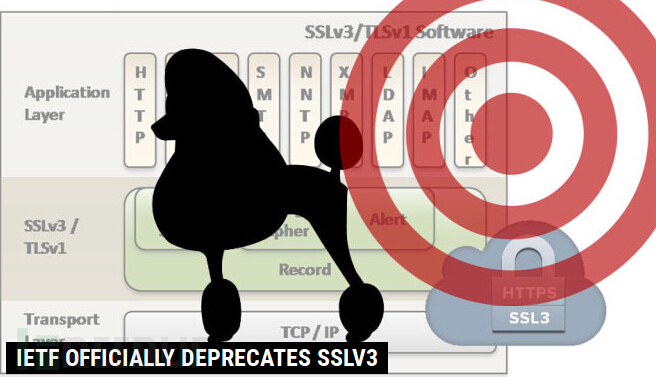

該計劃預計將在周四發布,谷歌意在2016年在其所有的前端服務器,Chrome,Android,webcrawlers和SMTP服務器放棄使用RC4和SSLv3。國際互聯網工程任務組(IETF)早在今年六月宣稱SSLv3死亡,并明確指出其危險性——任何版本的TLS都比SSLv3安全。

不安全導致被淘汰

去年11月谷歌就禁止了SSLv3的回落機制以應對POODLE攻擊。POODLE攻擊技術允許攻擊者強制服務器放棄先進的協議SSL/TLS轉而使用更低級的SSLv3,許多TLS客戶端支持降級機制,第一次握手提供能支持的最高協議版本,如果握手失敗就用更原始的協議。這需要控制受害者的網絡連接,并在其瀏覽器中執行一些腳本。可是當時谷歌還依然支持SSLv3,沒有完全廢除這項已經16歲的協議。

RC4已經28歲了,最初它很好用,今年來成為了綜合攻擊的目標,一些可以延伸到解密會話和cookie。RC4是流密碼,用隨機數加密明文,沒有密鑰就不能解密。但是用來加密的隨機數不像預想的那樣隨機,至少在進程開始攻擊者可以利用足夠的TLS請求解密出明文。

谷歌宣布了一些未來TLS客戶端的最低安全性標準

1,TLS 1.2一定支持

2,一個服務器名字特征(SNI server name indication)擴展一定要包含在握手包里,還要包含將要鏈接的域名

3,至少https://pki.google.com/roots.pem 的證書要信任

4,證書操作一定能支持DNS Subject Alternative Names 并且這些CAN 包含一個單獨的通配符作為名字最左邊的標簽。

安全專家Langley說:不滿足需求的設備不會很快就停止,但也承認目前的現狀會維持到2020年。

如果你的TLS客戶端,web服務器或者郵件服務器使用SSLv3或RC4,建議你立即更新。然而不更新不意味著無法工作,TLS可以做替代工作,但是如果你只支持RC4那就要出問題了。