香港與臺灣網站遭Hacking Team泄露武器攻擊

7月9日開始,有黑客團隊對臺灣和香港網站發起攻擊,所用工具竟然是Hacking Team泄出的Flash漏洞利用程序PoisonIvy。

中槍的都是熱門的

攻擊者破壞了臺灣當地電視臺網站、教育機構、一個宗教研究機構、一個知名政黨以及一家在香港很受歡迎的新聞網站。值得注意的是,受影響的網站提供的內容信息都擁有廣泛的追隨者。例如教育機構網站,是用于為政府雇員提供就業考試的。臺灣的電視網絡臺則已經從事了十年的生產及進口電視節目。

受影響的網站其所有者已經對此知曉;而在本文發布之際,仍有三個站點被盜用。

Hacking Team 泄密陰影猶存

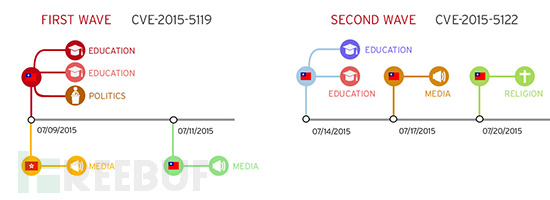

攻擊者首先使用了一個來自Hacking Team泄密文件中的Flash Player exp(CVE-2015-5119),該利用是7月5日被曝出,而Adobe在7月7日進行了補丁。第二波攻擊的武器則是另同樣來自Hacking Team的另一個Flash的0day漏洞(cve-2015-5122)。

圖1.利用Hacking Team 泄密武器攻擊臺灣及香港網站的時間軸

我們發現兩輪攻擊針對的是相同兩家臺灣教育機構網站。

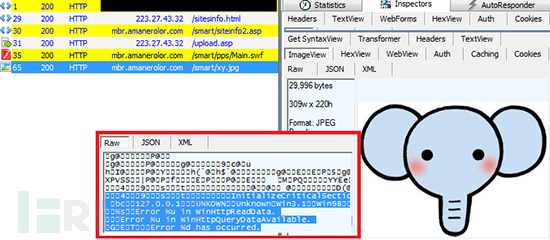

圖2.一個臺灣宗教組織網站被黑截圖(CVE-2015-5122)

PoisonIvy以及其他有效負載

我們發現所有遭破壞網站均被注入了一個惡意SWF,使用iframe指向遠程訪問工具(RAT)PoisonIvy,這里經檢測最終有效負載為 BKDR_POISON.TUFW。PoisonIvy是一個在黑市中流行的RAT可用后門,也常被用于有針對性的攻擊。這個后門被用于截圖、相機圖片及音頻;記錄點擊的按與活動窗口;刪除、搜索和上傳文件;以及執行其他闖入例程。

另一方面,在圖片發現攻擊政黨網站運用的則是一個不同的負載,即TROJ_JPGEMBED.F。這個政黨網站將收集的信息發送到與另一個站點 (223[.]27[.]43[.]32)相同的服務器上,由此我們認為該攻擊與其他攻擊是有聯系的。

圖3.顯示了Hacking Team Flash 利用的終極有效負載

盡管對于此次是否為有針對性的攻擊活動,分析仍在繼續,但我們發現了一個嵌入負載中的可疑域名 wut[.]mophecfbr[.]com,該域名同時存在于指揮控制(C&C)之前報道的有針對性攻擊列表中。

建議

為了保護設備免受攻擊以及惡意后門訪問,用戶應當及時更新Adobe Flash Player。你可以通過Adobe Flash Player網頁檢驗自己是否使用的最新版應用,同時也能讓你保持對最新消息的及時掌握。了解更多關于Flash的最新事件,以及在我們的博客上用戶及公司能夠做些什么。總之,Adobe Flash的困境在于舊習難改。

趨勢科技檢測了此次攻擊中所有相關的惡意軟件和exp。哈希值如下:

·SWF_CVE20155122.A

d4966a9e46f9c1e14422015b7e89d53a462fbd65

·SWF_CVE20155122.B

fdcdf30a90fa22ae8a095e99d80143df1cc71194

·SWF_CVE20155122.C

9209fee58a2149c706f71fb3c88fef14b585c717

·BKDR_POISON.TUFW

2dc1deb5b52133d0a33c9d18144ba8759fe43b66