BlackHat2015第二日現場實況報道

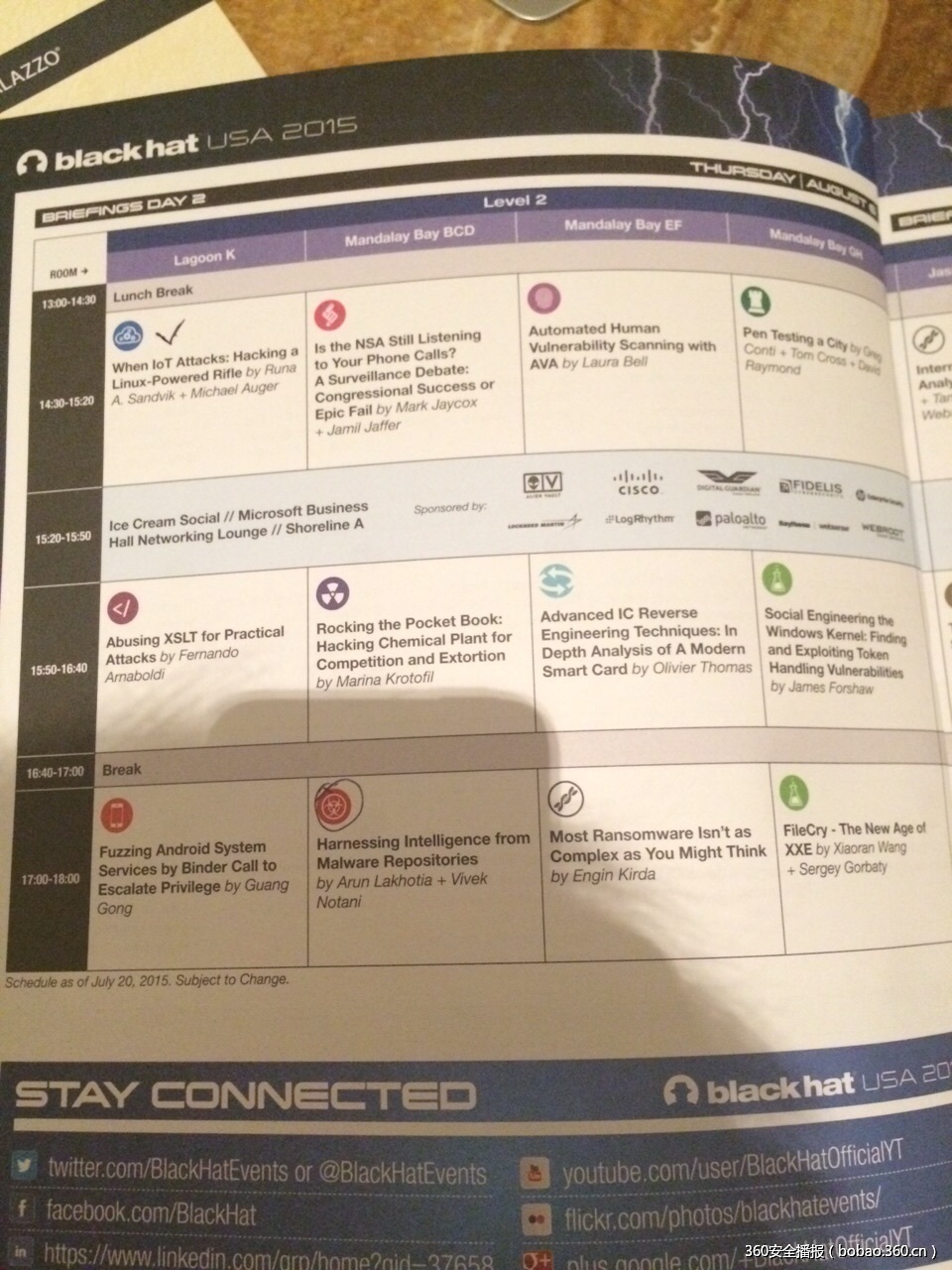

首先我們來看看今天一天的議題安排情況。

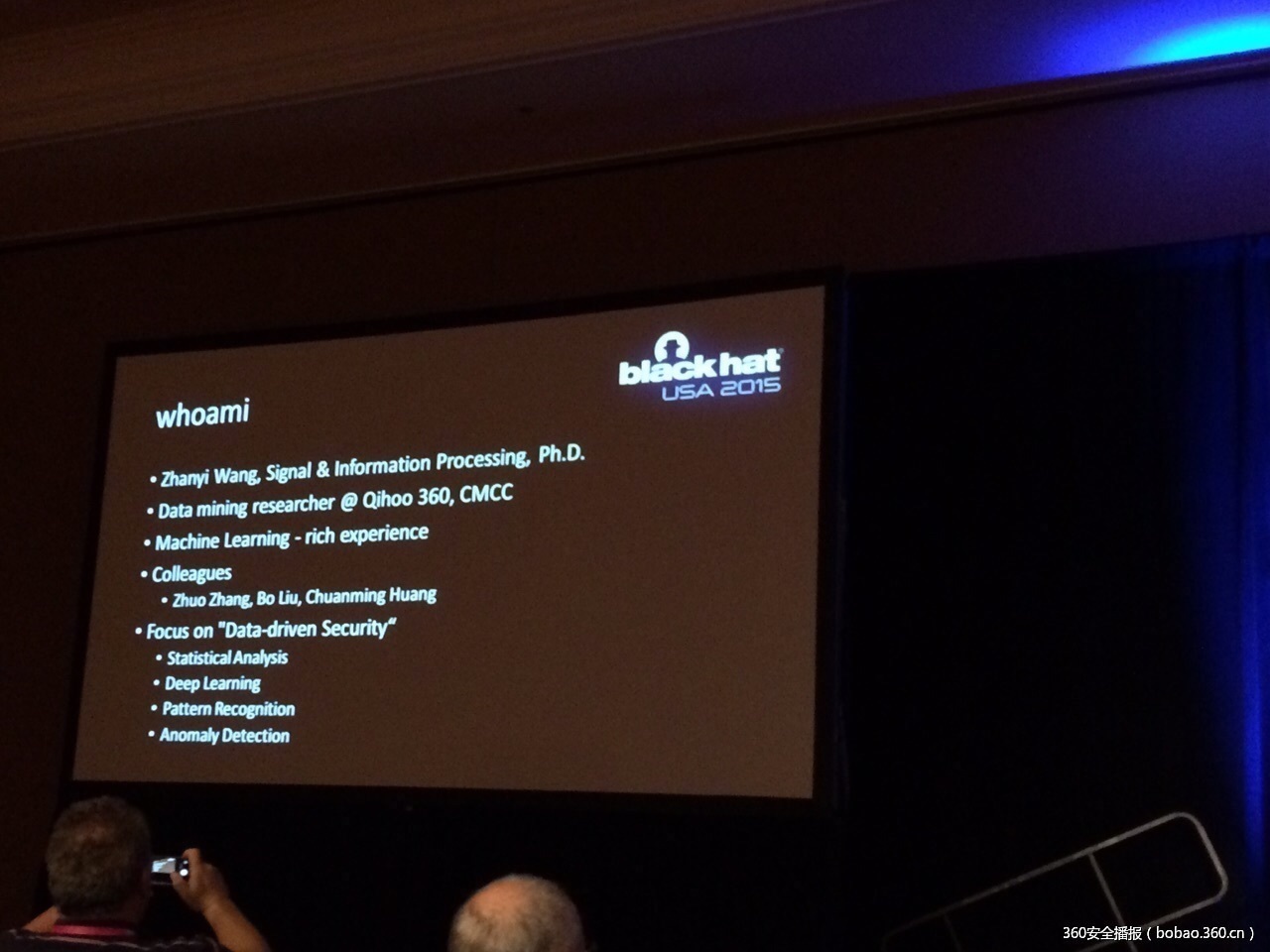

首先早上九點開始,360公司的小伙伴的議題準時開始。

在現場人氣滿滿

結束演講了的小伙伴,瞬間被幾個外國人團團圍住,要求采訪。看來外國人對我們這個議題甚是感興趣。

小伙伴還是有點緊張羞澀的。畢竟要上CCTV了。

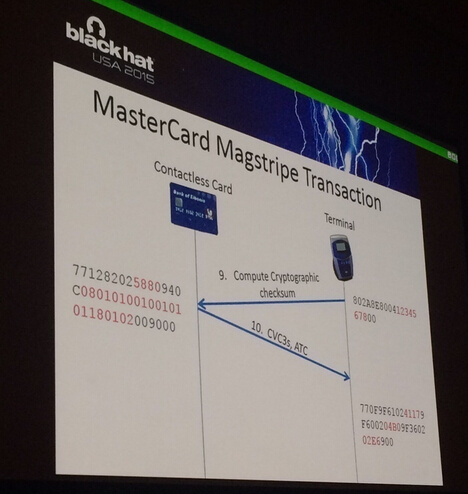

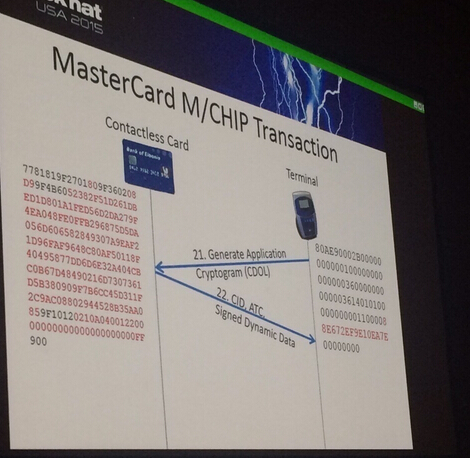

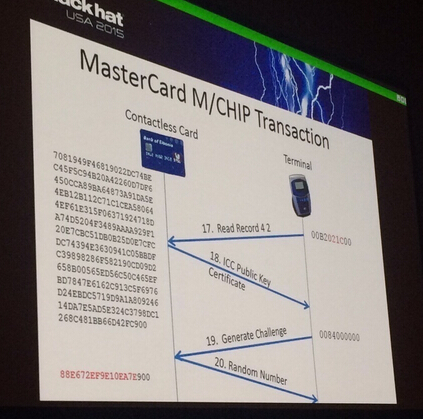

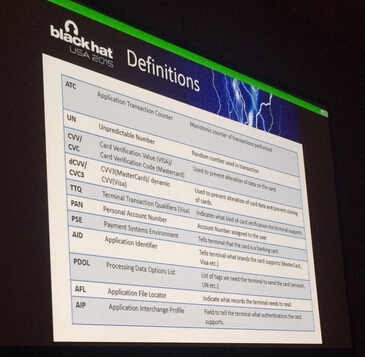

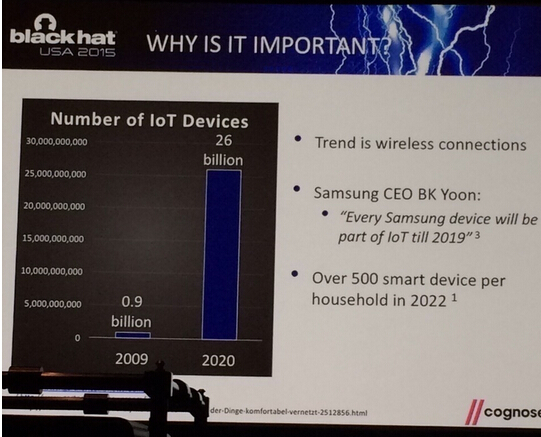

接下里是克隆NFC技術。

所有這些談論NFC支付(蘋果,谷歌錢包,等等),難道你手上的卡就不能夠被克隆嗎?他們的安全機制可以防止什么?他們是如何防范欺詐性交易呢?

這個議題將會回答這些問題通過捕獲您NFC如何支付工作和如何執行欺詐性交易。這個交易只需要一個現成的電話和一點點的軟件。向您介紹如何克隆常見的NFC支付卡片,告訴你的攻擊流程和解釋為什么它是可能的。這個議題也將提供關于目前可用于測試NFC設備以的資料及整理了一下自己的測試實驗室里通過這些接口的廉價工具測的漏洞報告。#p#

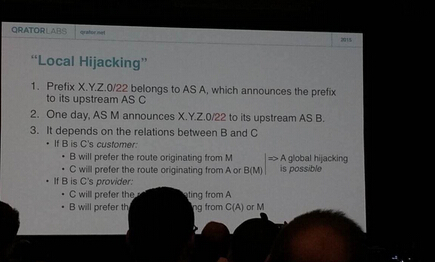

接下來我們轉移會場,來到BGP邊界路由協議劫持專場。

邊界網關協議劫持在如今已經是可實現的。:它經常發生(主要是在路由上由于錯誤配置泄漏)沒有可行的方法來防止它,我們必須解決它。網絡路由被設計成兩個互相信任的機子之前的會話。,但現在不是,盡管它現在表現得像。

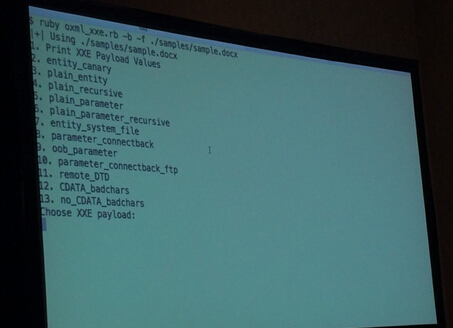

聽完這個講座,我們決定去聽那個RCE漏洞詳情

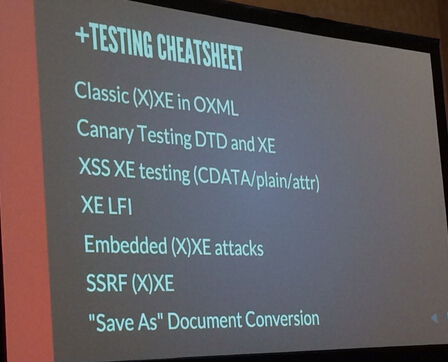

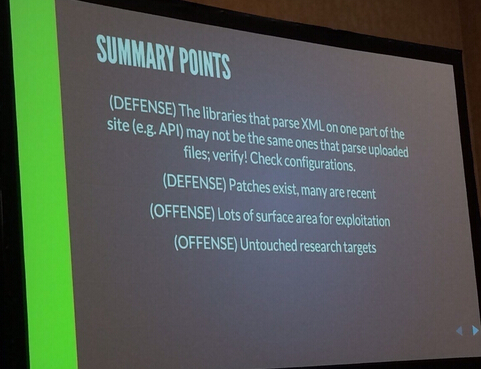

這個講座是個總結性的議題,搞了個利用集合的工具,同時列了些check點。

這個講座將演示模板覆蓋注入的自動檢測技術。#p#

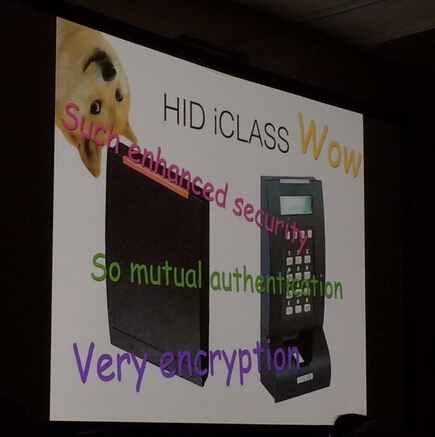

走著,走著,來到了使用BLEkey 攻擊HID的門禁系統的議題專場:

該議題演示了偽造門禁攻擊,對門禁讀卡器的拒絕服務攻擊,還有劫持門卡的攻擊。

皓哥還拿到了一個BLEkey。

接著是黑瞄準鏡的議題;

這個議題名字聽著就酷炫的不行,黑掉槍的自動瞄準鏡。

所有的scope用同樣的固定的wifi密碼