網絡軍火商泄漏驚天內幕:中國才是受害者!

0x00 背景

Hacking Team是一家在意大利米蘭注冊的軟件公司,主要向各國政府及法律機構銷售入侵及監視功能的軟件。其遠程控制系統可以監測互聯網用戶的通訊、解密用戶的加密文件及電子郵件,記錄Skype及其它VoIP通信,也可以遠程激活用戶的麥克風及攝像頭。其總部在意大利,雇員40多人,并在安納波利斯和新加坡擁有分支機構,其產品在幾十個國家使用。

7月5日晚,Hacking Team服務器被攻擊,其掌握的400GB數據泄露出來,由此引發的動蕩,引起了業界一片嘩然,里面有Flash 0day, Windows字體0day, iOS enterprise backdoor app, Android selinux exploit, WP8 trojan等等核武級的漏洞和工具,其遠程控制系統可以突破系統默認以及殺毒軟件的安全防護,后臺監控用戶的網絡通訊、解密用戶的加密文件及電子郵件,記錄Skype和其它VoIP工具的聊天內容,以及遠程激活用戶的麥克風及攝像頭。

本文為Hacking Team泄露的400GB數據當中,查到韓國和哈薩克斯坦曾跟Hacking Team合作利用其開發漏洞利用工具發起針對中國攻擊的證據。

0x01 韓國方面證據

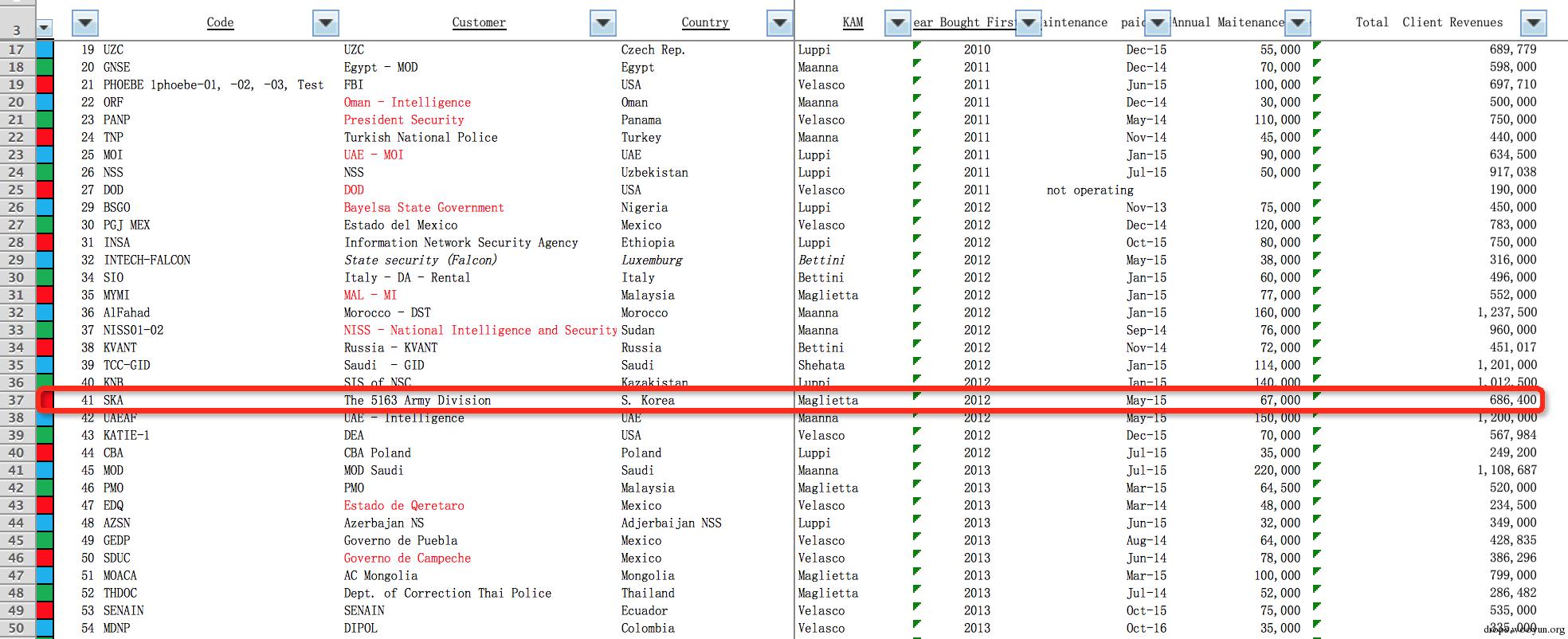

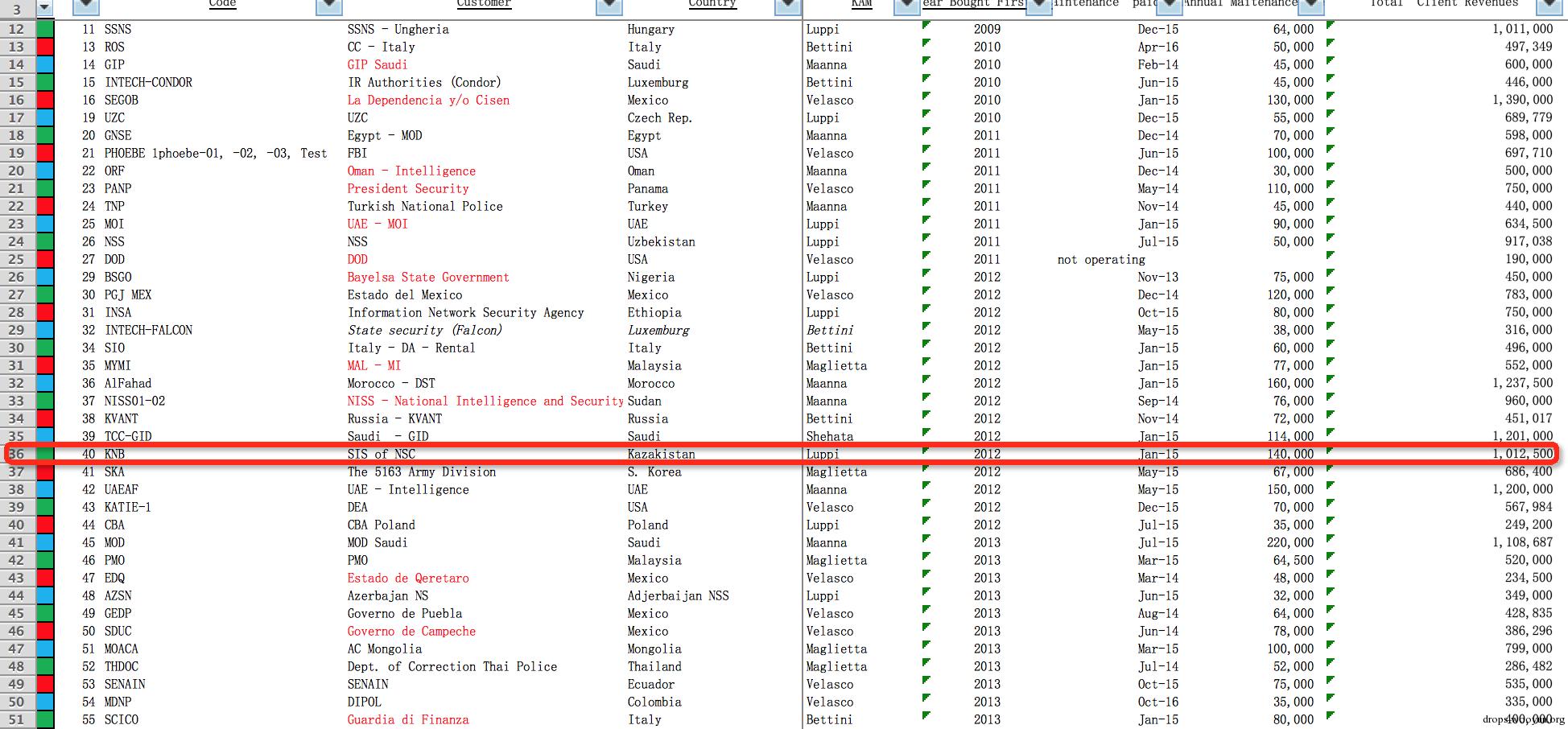

通過曝光的Hacking Team客戶列表文件Clinet Overview_list_20150603.xlsx

可以看到韓國的5163部隊是其中一個客戶。

維基解密網站將曝光的Hacking Team郵件數據制作成數據庫,可以通過關鍵詞、郵件收發者、附件名等方式進行檢索,網站地址:

http://wikileaks.org/hackingteam/emails

而在韓國是沒有 5163 army 這個部隊的。

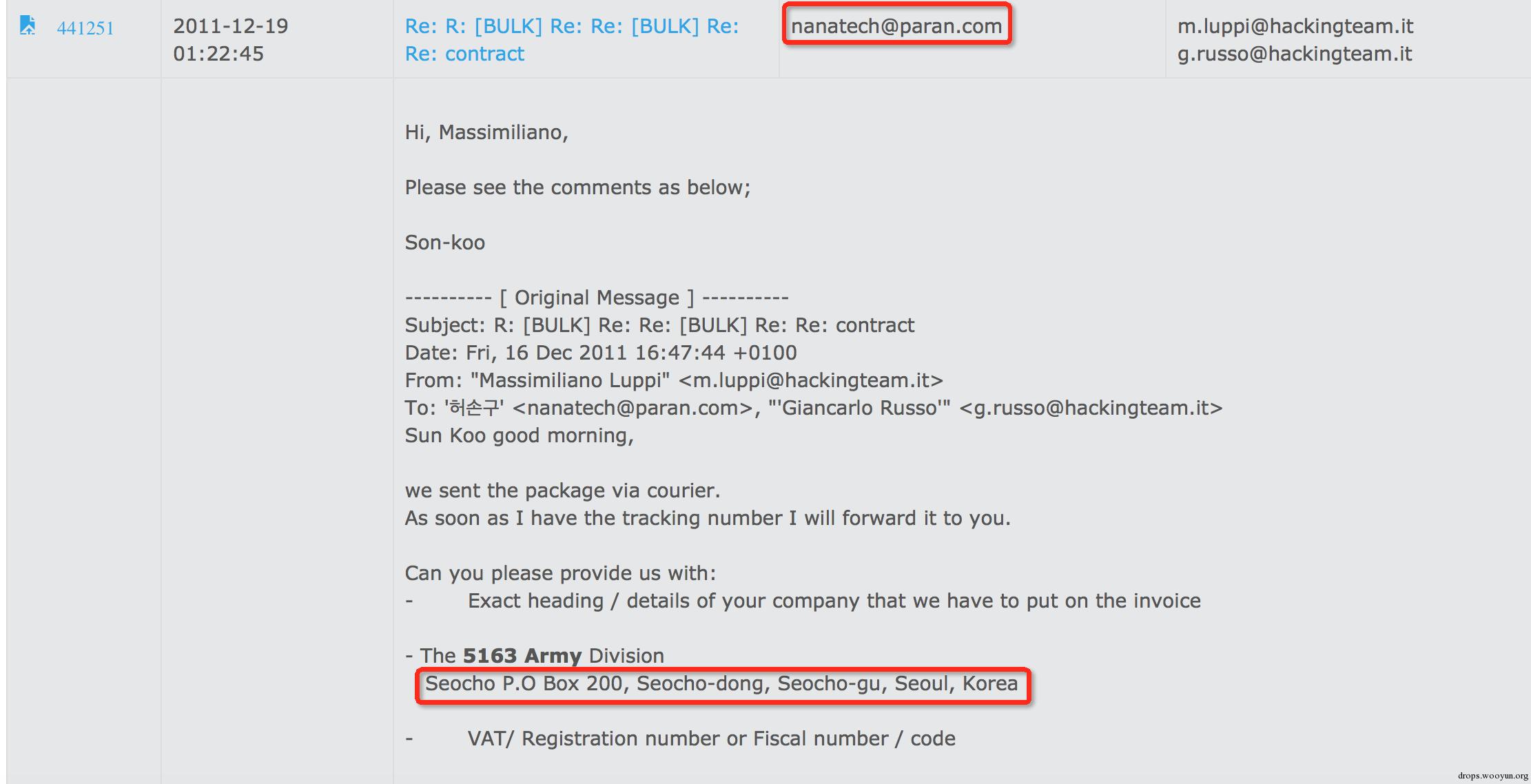

搜索了一下郵件里5163 army的地址,正是韓國國情院(NIS),韓國的聯系人為nanatechco@paran.com。

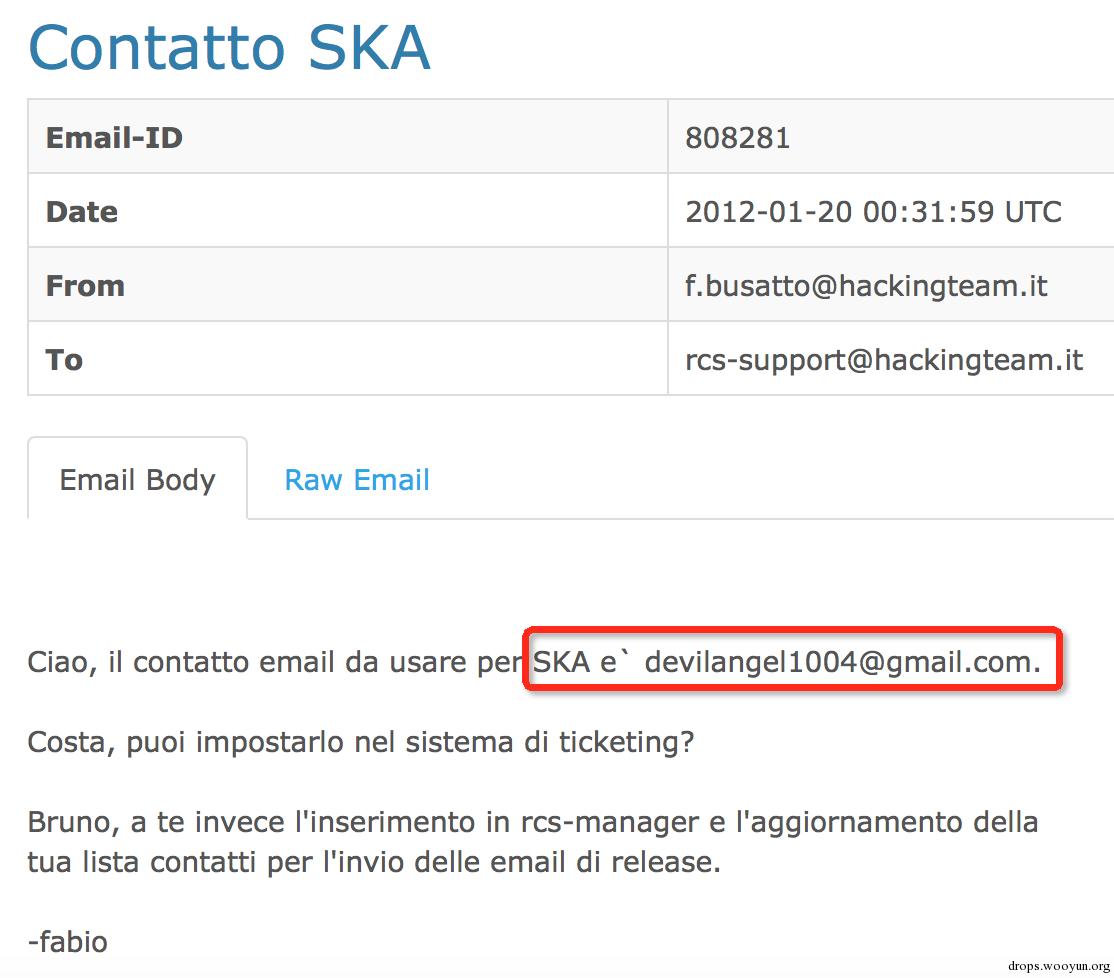

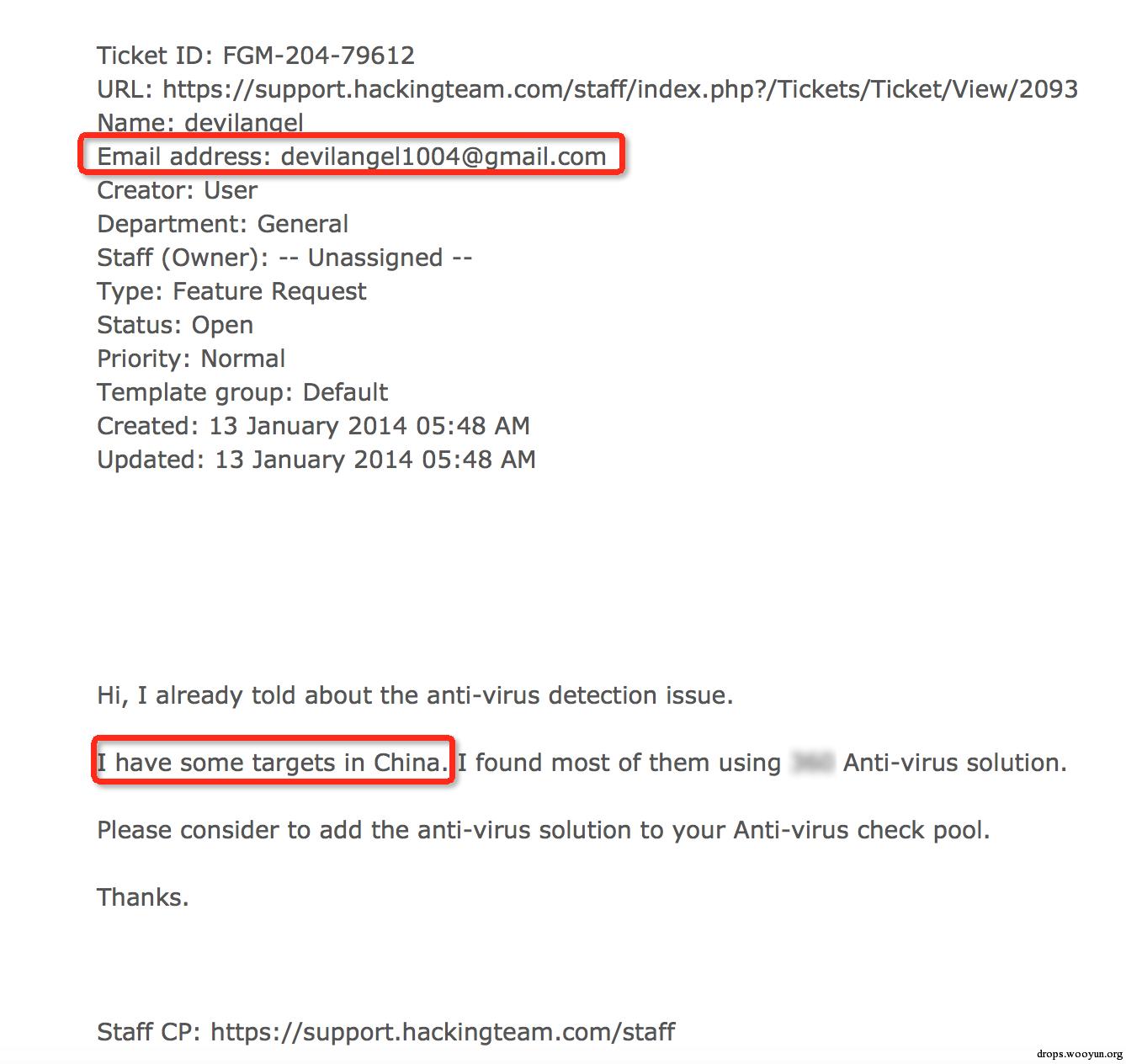

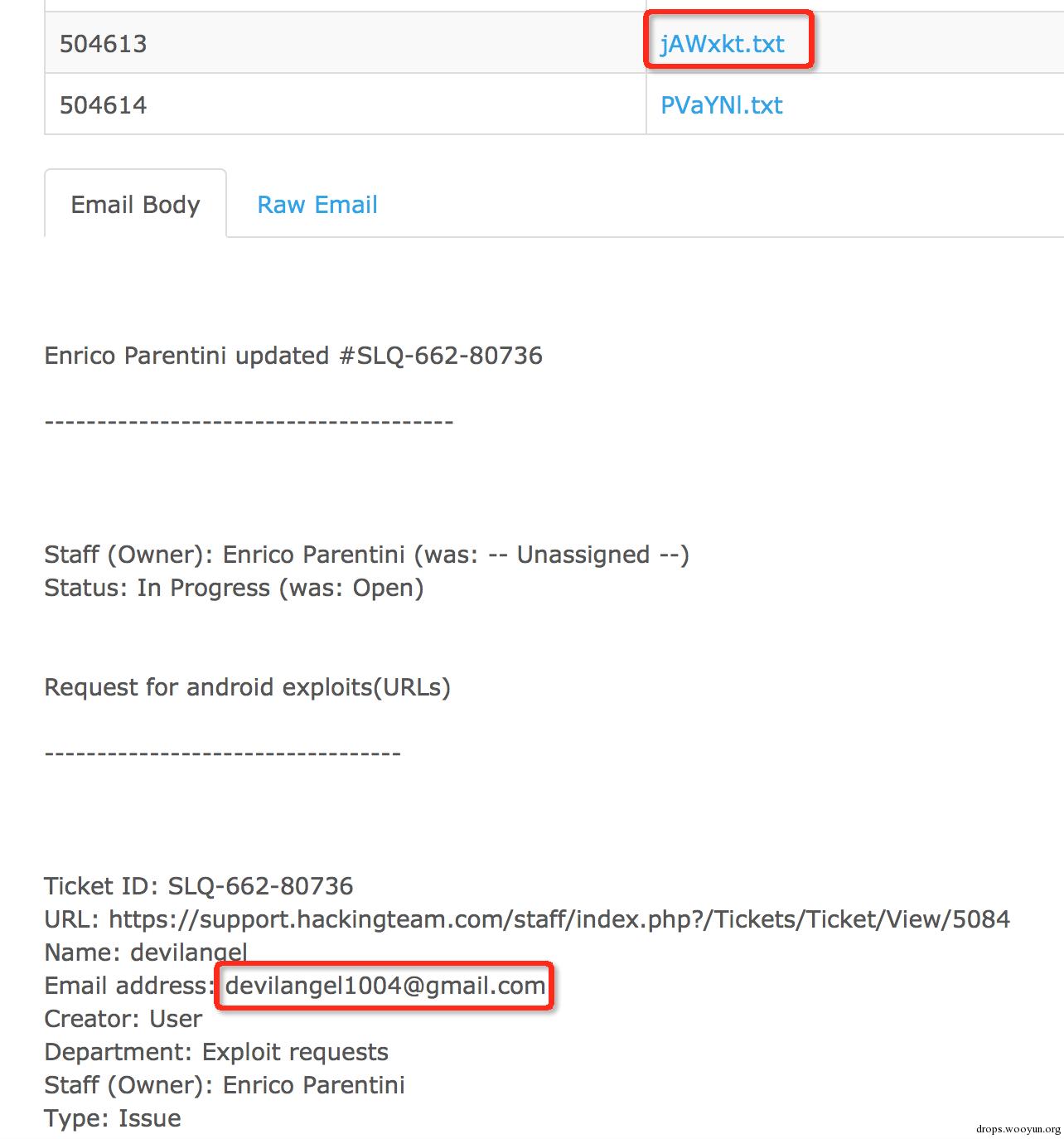

根據客戶列表中的CODE可以查到韓國使用RCS系統所對應的聯系人為devilangel1004@gmail.com

https://wikileaks.org/hackingteam/emails/emailid/808281

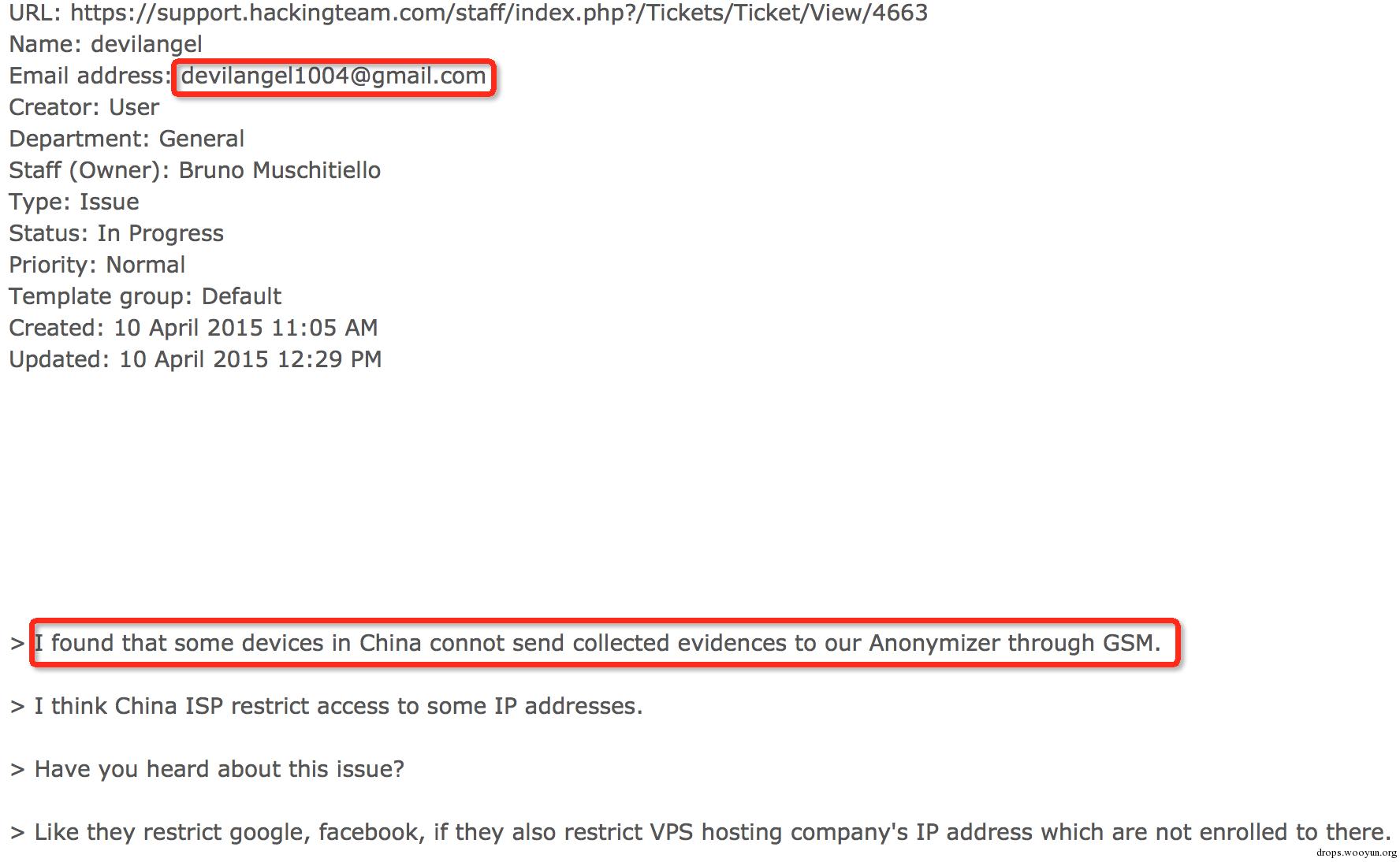

而devilangel1004@gmail.com此郵箱與Hacking Team的多封郵件交流中談到針對中國攻擊的郵件。

https://wikileaks.org/hackingteam/emails/emailid/73106

該郵件明確表示,有一些目標在中國,希望找到繞過國內殺毒軟件的方法。

https://wikileaks.org/hackingteam/emails/emailid/44544

這是在中國的一些目標,無法通過GSM回傳數據,猜測中國ISP服務商屏蔽了一些IP段。

受控中文系統上的軟件

https://wikileaks.org/hackingteam/emails/emailid/578986

Application List (x86):

115瀏覽器 1.0 (1.0)

360殺毒 (4.2.0.4055)

360壓縮 (3.0.0.2011)

360安全衛士 (9.1.0.2001)

360手機助手 (1.7.0.1715)

Adobe Flash Player 11 ActiveX (11.7.700.224)

Adobe Flash Player 10 Plugin (10.0.45.2)

交通銀行網銀安全控件 V1.0.0.5 (0.10.11.3)

東亞中國網上銀行安全Key軟件 (?)

中國農業銀行證書安全控件卸載

中國農業銀行網上銀行證書工具軟件 飛天誠信 Extend KEY 卸載 (20120612)

LinkSkype_Setup (1.0)

Microsoft .NET Framework 2.0

MSNLite (3.1)

QvodPlayer(快播) v3.5 (3.5)

搜狗拼音輸入法 6.5正式版 (6.5.0.9181)

搜狗壁紙 1.5版 (1.5.0.0922)

千千靜聽 5.9.6 (5.9.6)

Windows Live 軟件包 (14.0.8117.0416)

WinRAR 壓縮文件管理器

人人桌面

騰訊QQ2012 (1.87.4930.0)

Free Launch Bar (1.0)

Windows Live 上載工具 (14.0.8014.1029)

中國農業銀行網上銀行安全控件 v2.3.6.0

中國農業銀行網上銀行證書工具軟件(旋極信息)

Microsoft Office Professional Edition 2003 (11.0.8173.0)

Compatibility Pack for the 2007 Office system (12.0.6514.5001)

迅雷5 (5.9.25.1528)

Windows Live 登錄助手 (5.000.818.5)

REALTEK GbE & FE Ethernet PCI-E NIC Driver (1.35.0000)

Skype(TM) 5.9 (5.9.14)

Intel(R) Graphics Media Accelerator Driver (6.14.10.5402)

Realtek High Definition Audio Driver

中國銀行網上銀行安全控件 2.1

暴風影音 V3.10.07.30

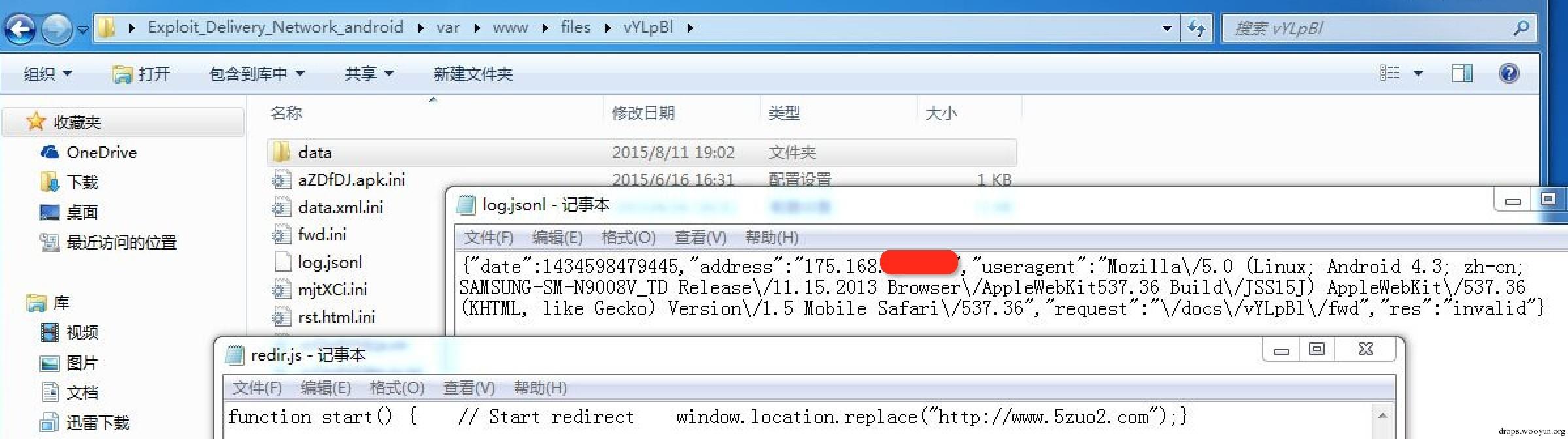

泄露的400G文件中,Exopoit_Delivery_Netwokr_Windows.Tar為Hacking Team針對電腦系統的遠程漏洞攻擊服務器數據, Exopoit_Delivery_Netwokr_Andorid.Tar為Hacking Team針對安卓系統的遠程漏洞攻擊服務器數據。

http://ht.transparencytoolkit.org/Exploit_Delivery_Network_android.tar.gz

http://ht.transparencytoolkit.org/Exploit_Delivery_Network_windows.tar.gz

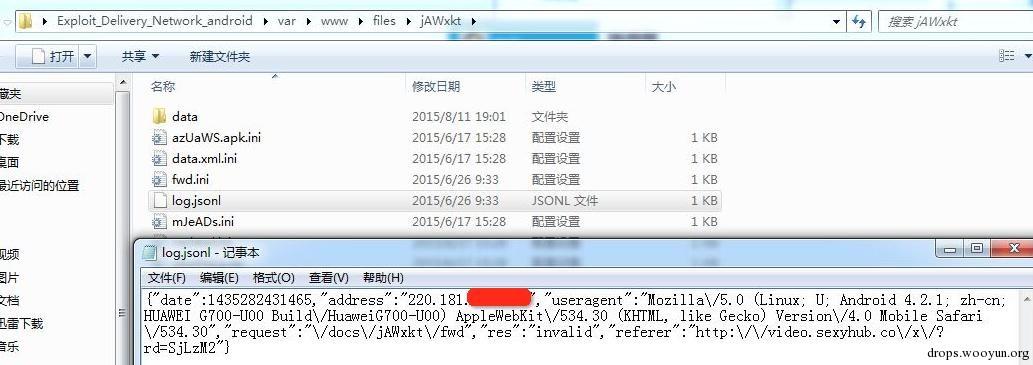

在Exopoit_Delivery_Netwokr_Andorid.Tar中,發現兩條中國IP被攻擊記錄:

如在文件夾“jAWxkt”中,log.jsonl顯示一北京IP在2015年6月26日,訪問了攻擊漏洞連接,訪問機型為華為G700。

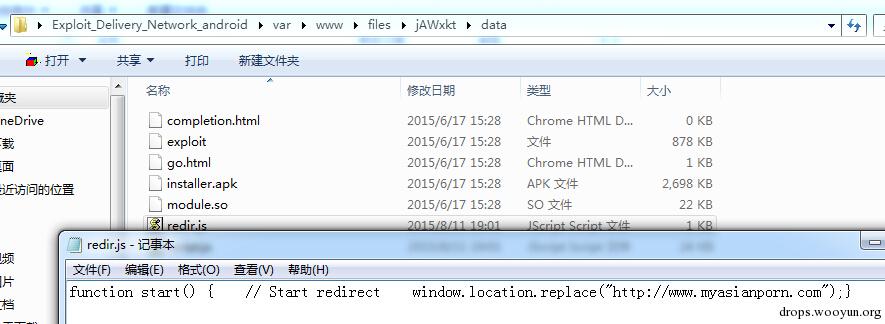

“data”目錄中的redir.js顯示,攻擊重定向地址為www.myasianporn.com,為亞洲色情網站。

在wikileaks數據庫中查詢附件“jAWxkt”,可以查到是韓國發起的攻擊。

https://wikileaks.org/hackingteam/emails/emailid/1079019

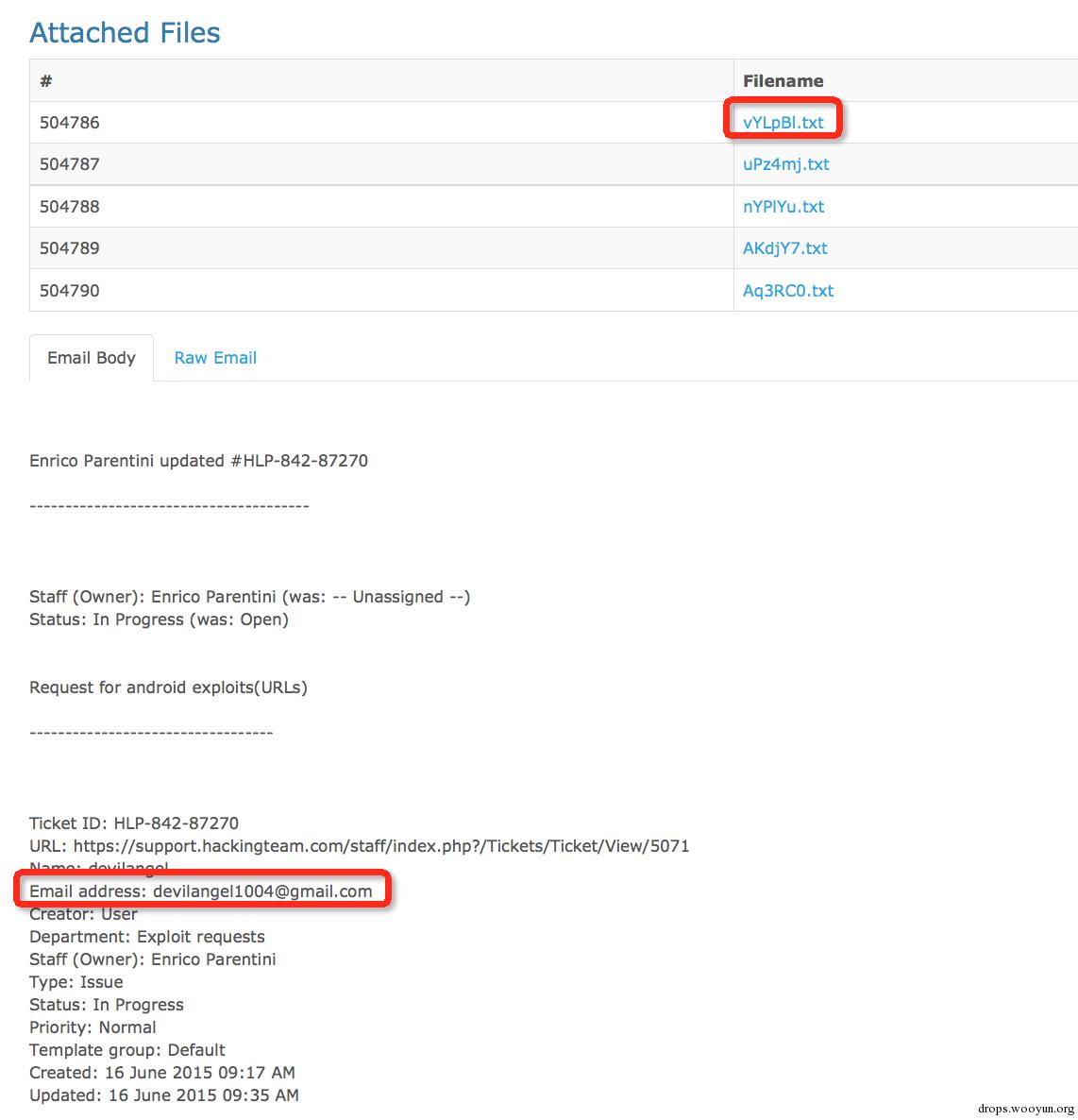

按照同樣的方法可以同樣可以查到,在文件“vYLpBL”中,log.jsonl顯示一遼寧IP在2015年6月18日,訪問了攻擊漏洞連接,訪問機型為三星9008。重定向地址為www.5zuo2.com,為亞洲色情網站。有意思的是,遼寧是距離韓國最近的一個省了。

郵件證據:

https://wikileaks.org/hackingteam/emails/emailid/1079521

服務器控制端證據:

#p#

#p#0x02 哈薩克斯坦證據

哈薩克斯坦國家安全委員會下屬部門SIS(SIS of NSC)與Hacking Team有密切合作。

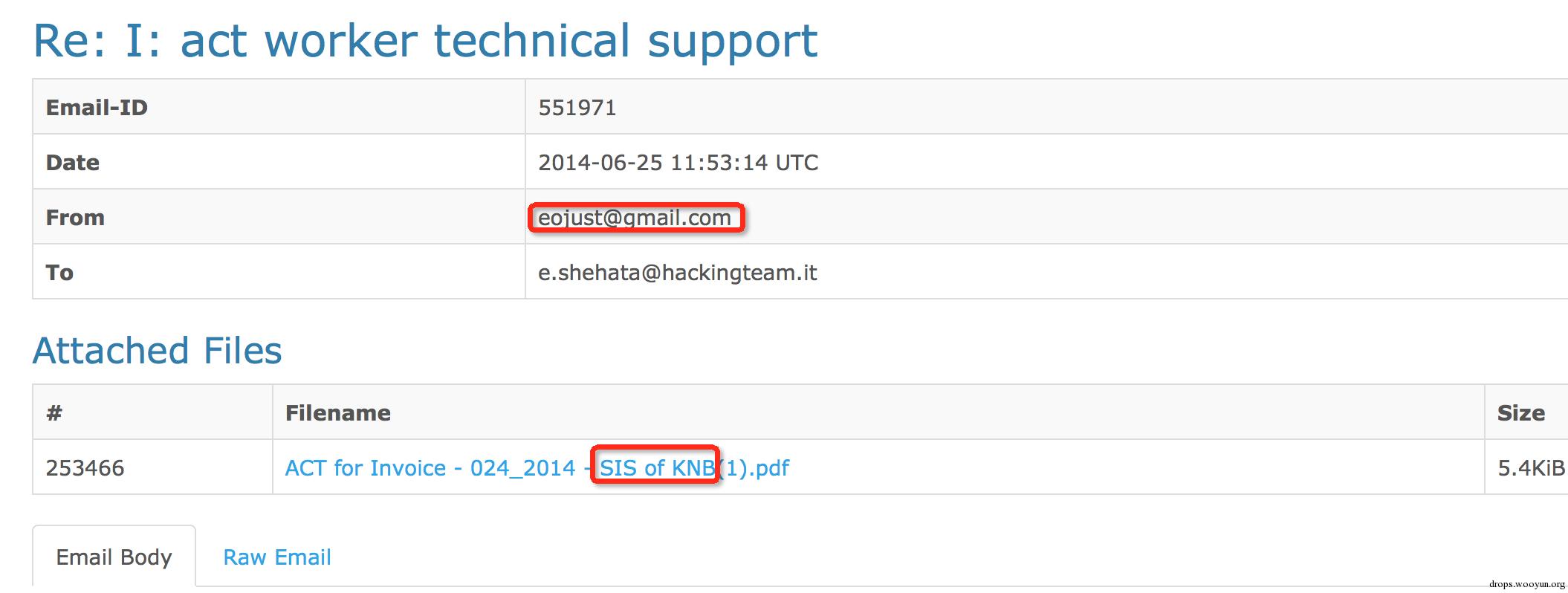

從郵件中找到,哈薩克斯坦交流的對應人員的郵箱為:eojust@gmail.com

https://wikileaks.org/hackingteam/emails/emailid/551971

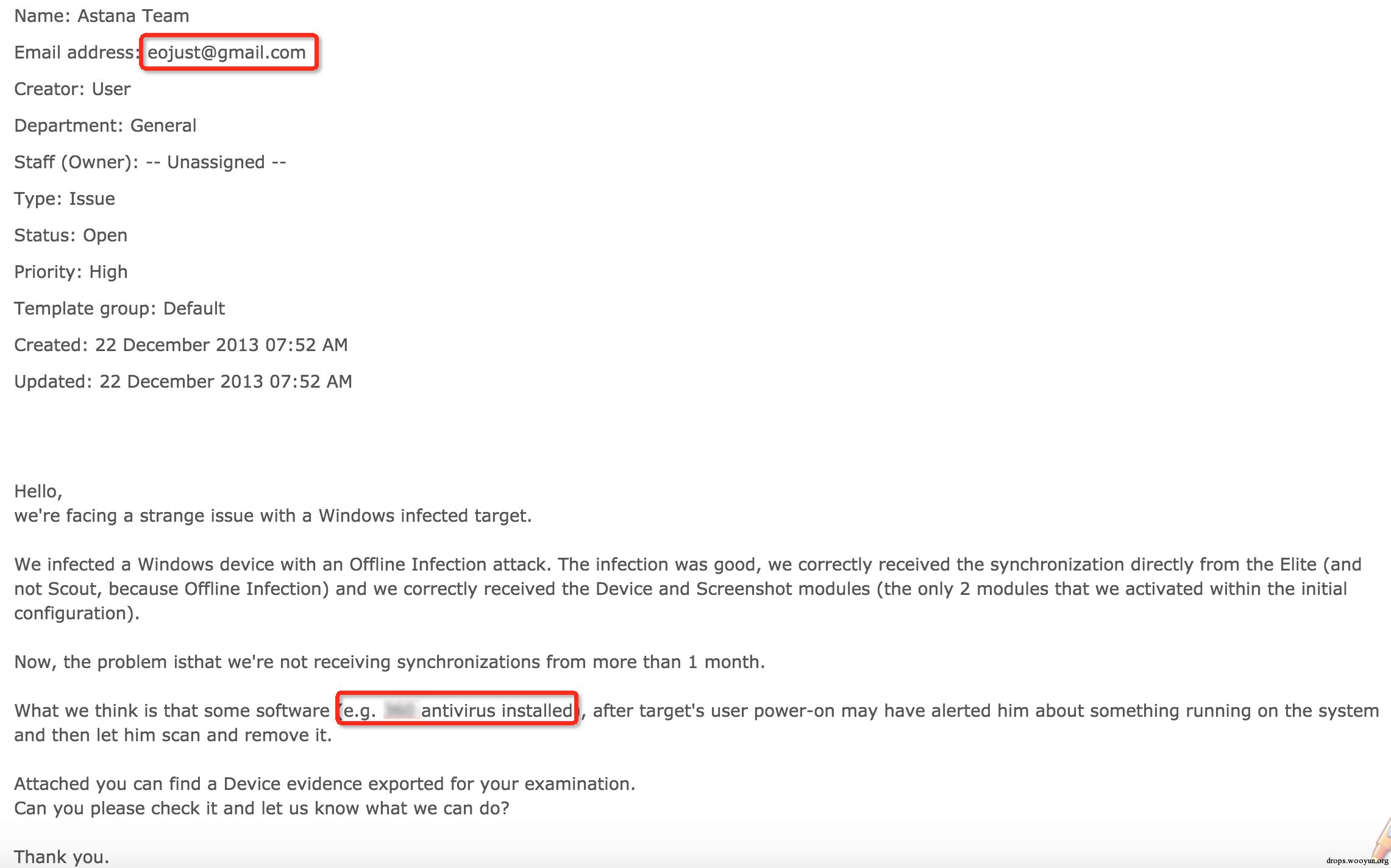

郵件中搜索到針對中國的證據:

https://wikileaks.org/hackingteam/emails/emailid/69177

郵件中表明目標電腦可能安裝了國內殺毒軟件導致一個月沒有再上線了。

這個就是受控機軟件列表:

Device:

Content: Processor: 2 x Intel(R) Core(TM)2 Duo CPU E7200 @ 2.53GHz

Memory: 1548MB free / 2045MB total (24% used)

Disk: 211011MB free / 229944MB total

Battery: AC Connected - 0%OS Version: Microsoft Windows XP (Service Pack 3) (32bit)

Registered to: user (oemxp) {76481-640-3060005-23096}

Locale settings: zh_CN (UTC +08:00)

Time delta: +00:00:00User: ShiYongRen (ShiYongRen) {ADMIN}

SID: S-1-5-21-1238585575-1299394864-243974745-1006Drive List:

C:\ (disk)

D:\ "新加卷" (disk)

E:\ (cd-rom)

Application List:

360殺毒 (4.2.2.4092)

360安全衛士 (9.1.0.2002)

Adobe Flash Player 11 ActiveX (11.9.900.117)

ATI Display Driver (8.471-080225a1-059746C-ATI)

暴風看電影 (1.22.1017.1111)

智能五筆

系統補充驅動包

飛信2013 (2013)

freeime 6.1 (6.1)

Windows Internet Explorer 8 (20090308.140743)

Windows Genuine Advantage Validation Tool (KB892130)

WPS Office 2007 專業版 (6.3.0.1328) (6.3.0.1328)

OrderReminder hp LaserJet 101x (1.0)

谷歌金山詞霸合作版 (2008.07.17.1.212)

Microsoft Office Professional Plus 2007 (12.0.6612.1000)

搜狗拼音輸入法 3.2 正式版 (3.2.0.0590)

暴風影音5 (5.29.0926.2111)

Thunder BHO Platform 2.2.0.1035

迅雷7

WinRAR 5.00 beta 5 (32 位) (5.00.5)

騰訊QQ2013 (1.96.7979.0)

hp LaserJet 1010 Series (3.00.0000)

Apple 應用程序支持 (2.3.4)

Apple Software Update (2.1.3.127)

Bonjour (3.0.0.10)

Microsoft Office File Validation Add-In (14.0.5130.5003)

iTunes (11.0.4.4)

Microsoft Visual C++ 2008 Redistributable - x86 9.0.30729.6161 (9.0.30729.6161)

Adobe Reader 8.1.2 - Chinese Simplified (8.1.2)

Apple Mobile Device Support (6.1.0.13)

Microsoft Visual C++ 2008 Redistributable - x86 9.0.21022.218 (9.0.21022.218)

迅雷看看播放器 (4.9.9.1734)

迅雷看看高清播放組件

Application List:

360殺毒 (4.2.2.4092)

360安全衛士 (9.1.0.2002)

Adobe Flash Player 11 ActiveX (11.9.900.117)

ATI Display Driver (8.471-080225a1-059746C-ATI)

暴風看電影 (1.22.1017.1111)

智能五筆

系統補充驅動包

飛信2013 (2013)

freeime 6.1 (6.1)

Windows Internet Explorer 8 (20090308.140743)

Windows Genuine Advantage Validation Tool (KB892130)

WPS Office 2007 專業版 (6.3.0.1328) (6.3.0.1328)

OrderReminder hp LaserJet 101x (1.0)

谷歌金山詞霸合作版 (2008.07.17.1.212)

Microsoft Office Professional Plus 2007 (12.0.6612.1000)

搜狗拼音輸入法 3.2 正式版 (3.2.0.0590)

暴風影音5 (5.29.0926.2111)

Thunder BHO Platform 2.2.0.1035

迅雷7

WinRAR 5.00 beta 5 (32 位) (5.00.5)

騰訊QQ2013 (1.96.7979.0)

hp LaserJet 1010 Series (3.00.0000)

Apple 應用程序支持 (2.3.4)

Apple Software Update (2.1.3.127)

Bonjour (3.0.0.10)

Microsoft Office File Validation Add-In (14.0.5130.5003)

iTunes (11.0.4.4)

Microsoft Visual C++ 2008 Redistributable - x86 9.0.30729.6161 (9.0.30729.6161)

Adobe Reader 8.1.2 - Chinese Simplified (8.1.2)

Apple Mobile Device Support (6.1.0.13)

Microsoft Visual C++ 2008 Redistributable - x86 9.0.21022.218 (9.0.21022.218)

迅雷看看播放器 (4.9.9.1734)

迅雷看看高清播放組件

0x03 結語

這些已泄露的信息可以表明,中國才是國際化網絡攻擊的受害者。在報告中發現一些亞洲地區國家對我國進行的網絡攻擊竊密的鐵證,甚至一些攻擊已經得手,成功的控制了國內目標的PC或手機。攻擊方還會對新發現的問題做針對性的要求,保證更隱秘的監控與機密信息的回傳。切記!這些都不是電影情節,而是已真實發生的國家級網絡安全的較量。

有趣的發現是,一些沒有信心獨立完成整個攻擊過程的國家會更傾向于尋求這種“網絡軍火商”的幫助,因為對攻擊過程的隱蔽以及可靠性要求極高,攻擊過程不允許出現半點馬虎,必須保證行動的精準并且有效。而一些”網絡部隊“發達的國家則更喜歡自己來,以此保證動機與行動的隱蔽性。

最后,從烏云社區從對HackingTeam泄露的郵件以及工單內容分析來看,國際上對我國的網絡間諜行為是真實存在的,組織嚴明行動縝密,如不是這次互聯網“軍火庫”的泄密事件,很多細節與事實對于我們來說仍然毫不知情,相信這次事件也將成為網絡安全的里程碑,讓我們所有人都深刻的意識到國家網絡安全的重要與緊迫性。