序列化漏洞影響半數以上Android手機

Stagefright漏洞爆出沒多久,Android平臺又爆出一重大漏洞,影響55%的手機。IBM的X-Force應用安全研究團隊近日發現了這一漏洞。攻擊者可以利用這個任意代碼執行漏洞給一款沒有權限的惡意應用授權,提升其權限,黑客就可以借此操控設備。除了這個Android漏洞,研究人員還發現了幾個存在漏洞的第三方Android SDK,可以幫助攻擊者操控APP。

我們最近在Hacking Team泄露的文件中看到過類似的攻擊技巧。該種攻擊使用一款名為BeNews的新聞APP,其實是偽造的APP,應用請求的權限看起來都沒有惡意,以此躲過了Google Play的過濾機制。一旦用戶運行APP,它就會下載另外一些代碼,還會使用Futex漏洞(CVE-2014-3153)exp提升權限。這次研究人員發現的攻擊類型也和這個很類似,即使是安全意識很強的用戶也難以防范。

漏洞介紹

這個Android序列化漏洞(CVE-2015-3825)存在于Android平臺本身,影響的版本包括4.3至5.1,也就是Jelly Bean、KitKat、棒棒糖和Android M預覽版1,波及55%的Android設備。

研究人員的論文中介紹了一個可靠的PoC,能夠演示攻擊的可行性。這個PoC能夠攻擊高權限的system_server進程,這樣就能夠將權限提升至系統用戶的級別,這種級別有相對寬松的SELinux配置,從而破壞行為會加大。

舉例來說,攻擊者可以通過替換目標應用的apk接管受害者手機上的任意應用。這就可以讓攻擊者以受害者的身份執行操作。另外,我們還可以利用Android Keychain應用運行shell命令,從設備中的所有應用中竊取數據。甚至還可以更改SELinux策略,在某些設備上還可以加載惡意的內核模塊。

攻擊過程

首先攻擊者會做一個看起來沒有安全隱患的APP,安裝后,應用不會請求讀取設備數據,因此用戶會放松警惕。

但是一旦安裝后,惡意軟件就會用OpenSSLX509Certificate中的漏洞修改手機內存值,然后提權。進而用假的APP替換正規的APP,重啟設備,重啟后攻擊者就可以收集用戶數據了。

演示視頻

以下是PoC的演示視頻。一旦惡意軟件被執行,它就會用假APP替代真APP,攻擊者便可以從應用中竊取敏感數據或者制造釣魚攻擊。視頻中,研究人員將真的Facebook應用替換為名為Fakebook的假APP。

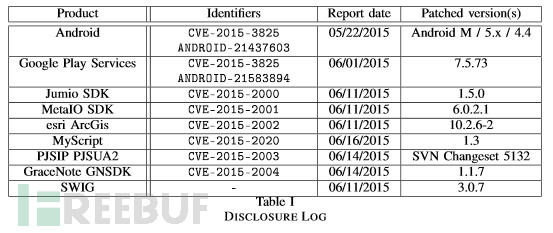

SDK漏洞(CVE-2015-2000/1/2/3/4/20)

研究人員還在幾款SDK中發現了漏洞:

Jumio (CVE-2015-2000)

MetaIO (CVE-2015-2001)

PJSIP PJSUA2 (CVE-2015-2003)

GraceNote GNSDK (CVE-2015-2004)

MyScript (CVE-2015-2020)

esri ArcGis (CVE-2015-2002)

另外,Google Play Services APK中同樣包含了帶漏洞的OpenSSLX509Certificate類。

補丁

好消息是Google已經修復了Android 4.4、5.1、5.0平臺中的漏洞,在Android M (build MPZ79M)版本中漏洞也已被修復。上述的SDK廠商也同樣修復了產品中的漏洞。但你的設備要等多久才能有更新推送就是另一回事了。

研究人員將在華盛頓舉辦的USENIX WOOT ’15大會上分享更多細節。你也可以查看他們的論文了解更多。