OSSIM讓網絡攻擊無所遁形

如今網絡安全事件的復雜程度不斷攀升,從傳統的病毒到蠕蟲、木馬的過程,這是一種網絡威脅進化的過程,你再用傳統的監控工具就OUT了。要想對抗攻擊,首先需要發現攻擊,通過抓包的常規做法比較滯后,而且也只能發現局部問題,已不滿足我們對可視化網絡安全運維的需要,你選擇的多數軟件都無法滿足對網絡攻擊可視化的需求。若想更佳方便的發現網絡異常,這里我們還是使用OSSIM平臺,下面看幾個網絡常見的攻擊類型和OSSIM對策:

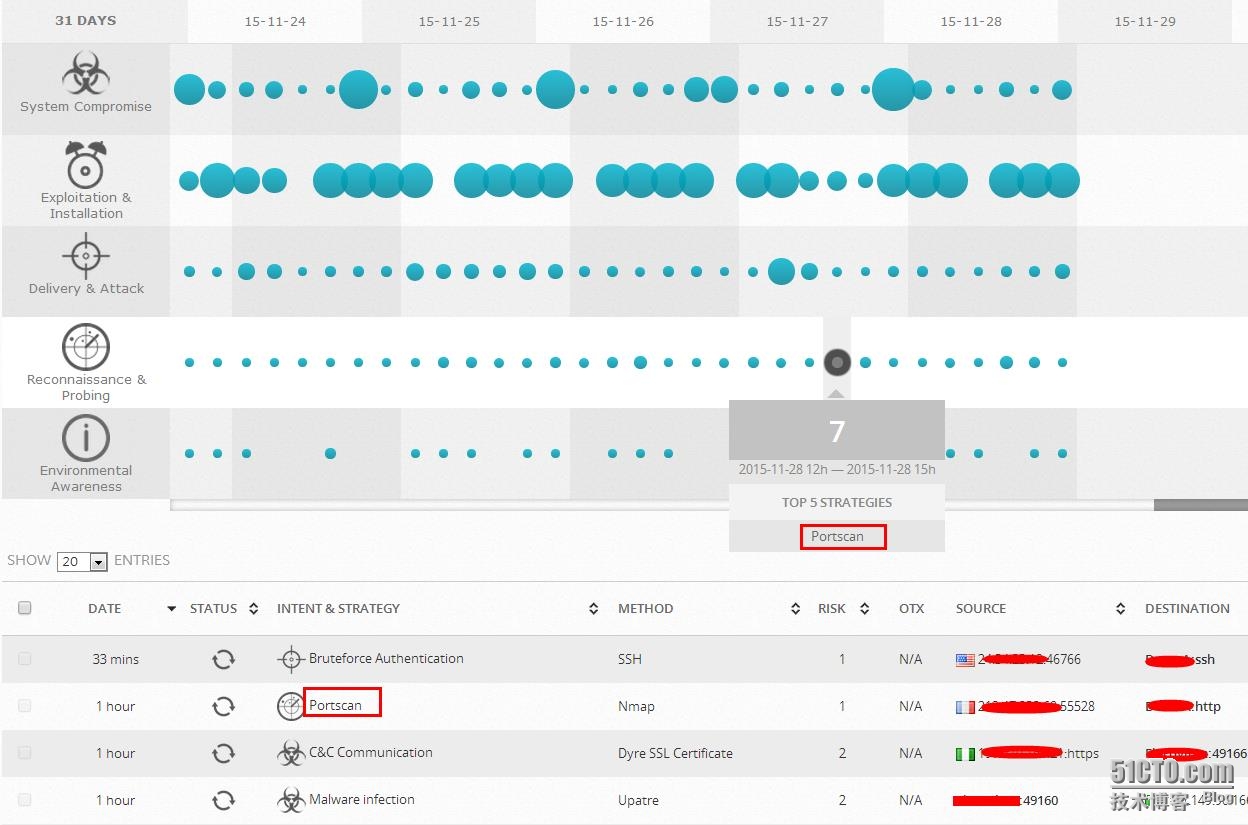

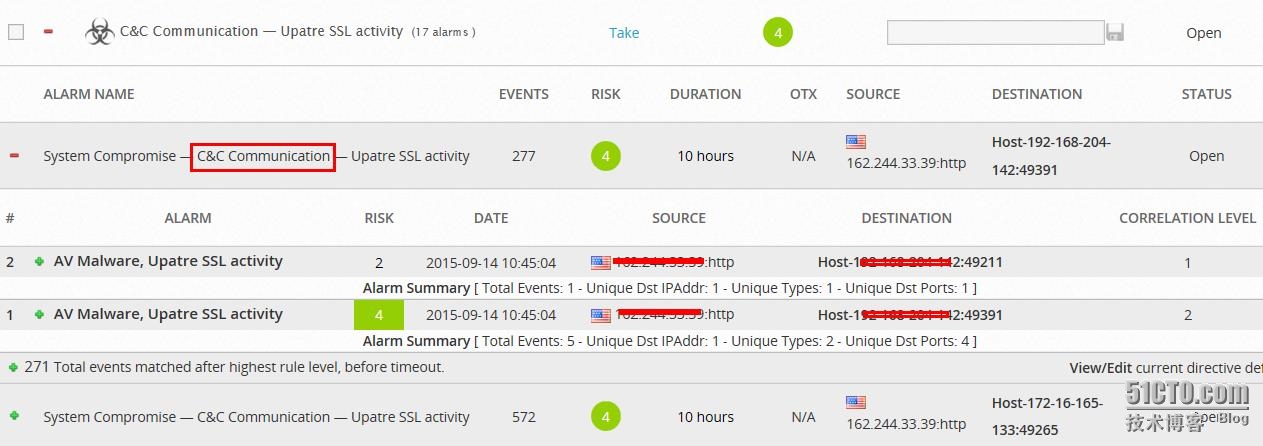

上圖中用System Compromise表示疑似被入侵或遭受損失的攻擊類型;

Exploitation表示含有漏洞,或出現漏洞利用的攻擊類型;

Delivery表示交付和攻擊類型;

Reconnaissance &Probing 表示偵測和探測,有試圖發現網絡攻擊的行為;

Environmental表示政策違規,易受攻擊的或可以的通訊;

在我們的身邊,每一秒都有可能有一個惡意軟件新樣本產生,高達83%的企業遭受過高級持續威脅的攻擊…大數據不僅僅是客戶所面臨的挑戰,對安全產品供應商也同樣。如果說,風險等于威脅乘以資產再乘以漏洞,那么大數據時代,風險正變得更加諱深莫測。OSSIM把這一切難題變得更加簡單易行。下面看幾個典型攻擊實例面對OSSIM的表現吧。

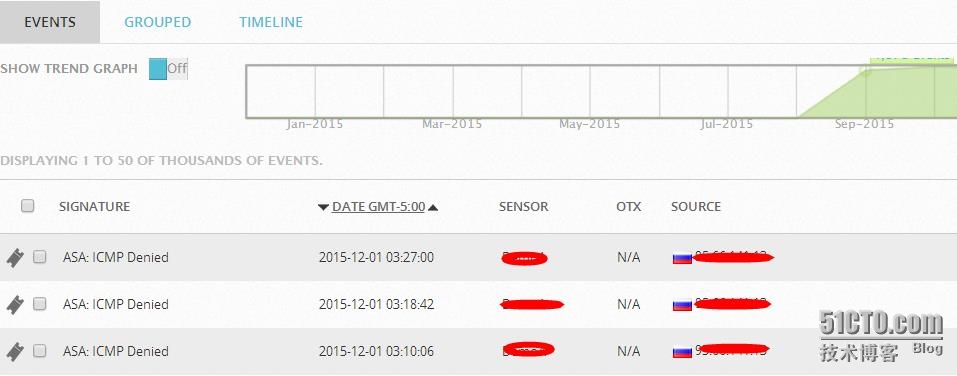

1. ICMP攻擊

主要包括利用大量ICMP Redirect包修改系統路由表的攻擊和使用ICMP協議實施的拒絕服務攻擊。

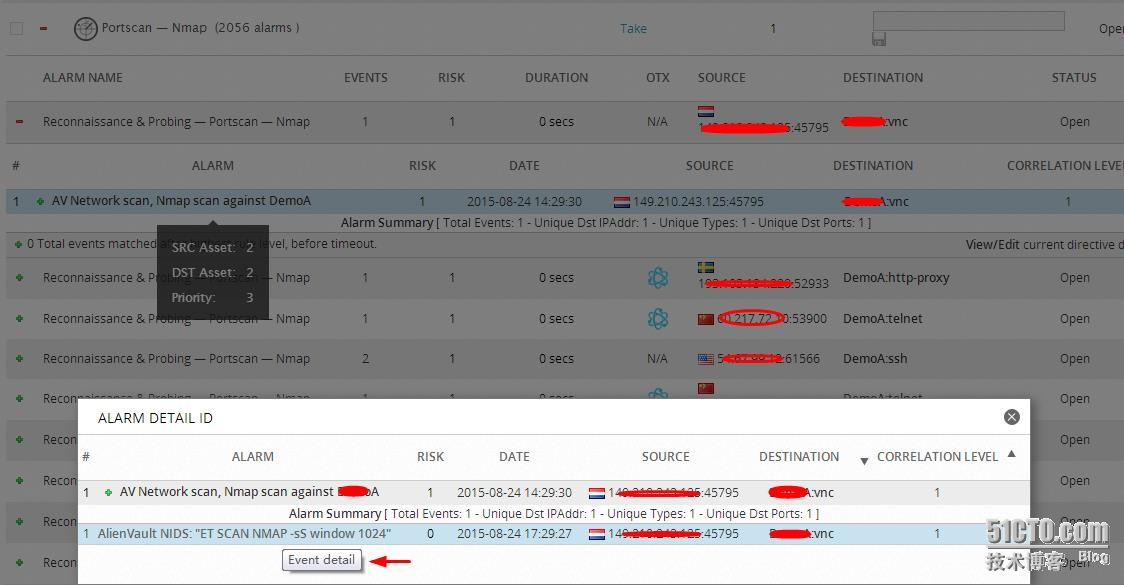

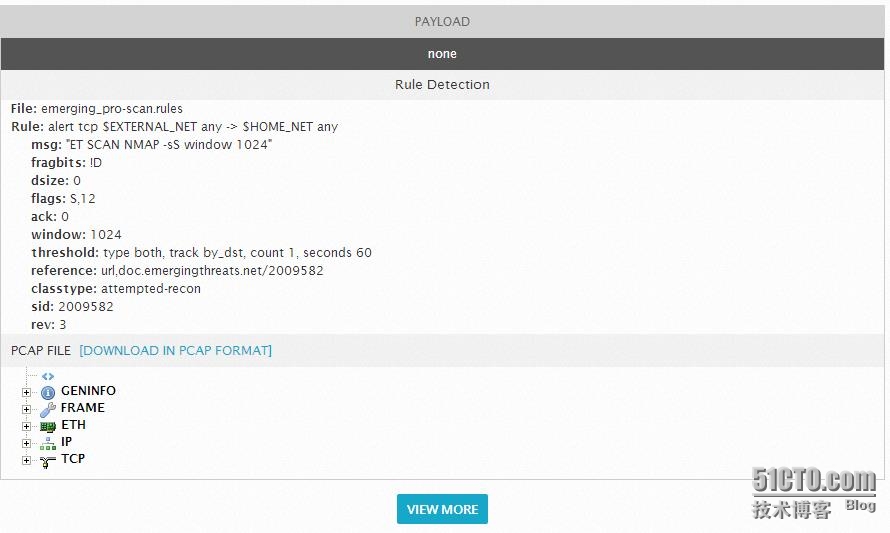

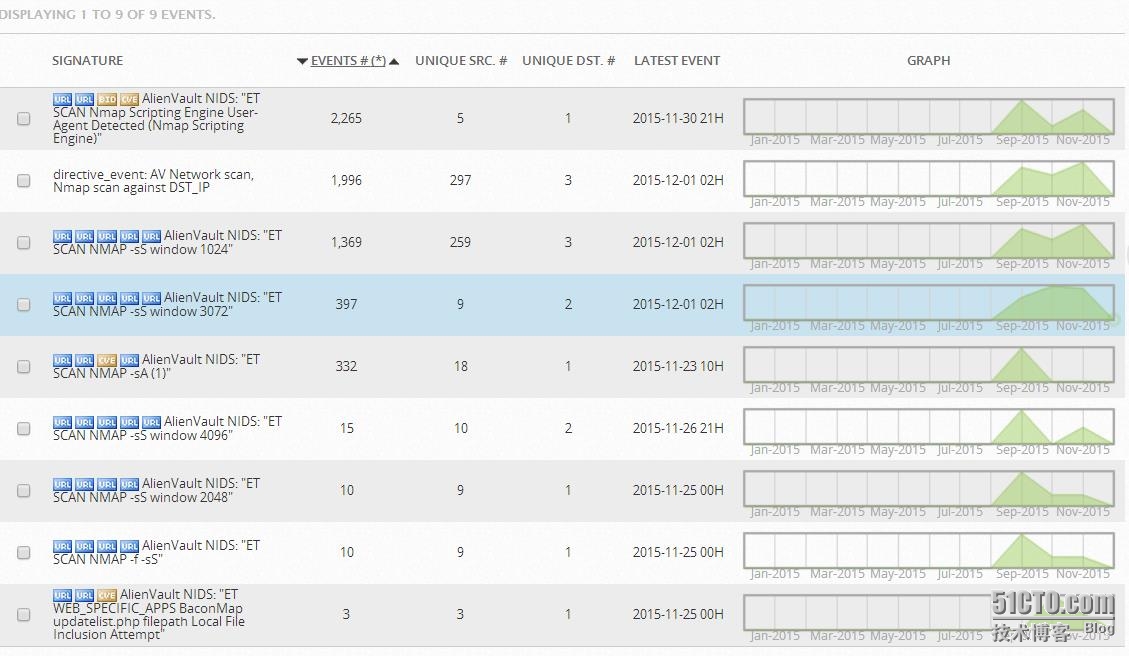

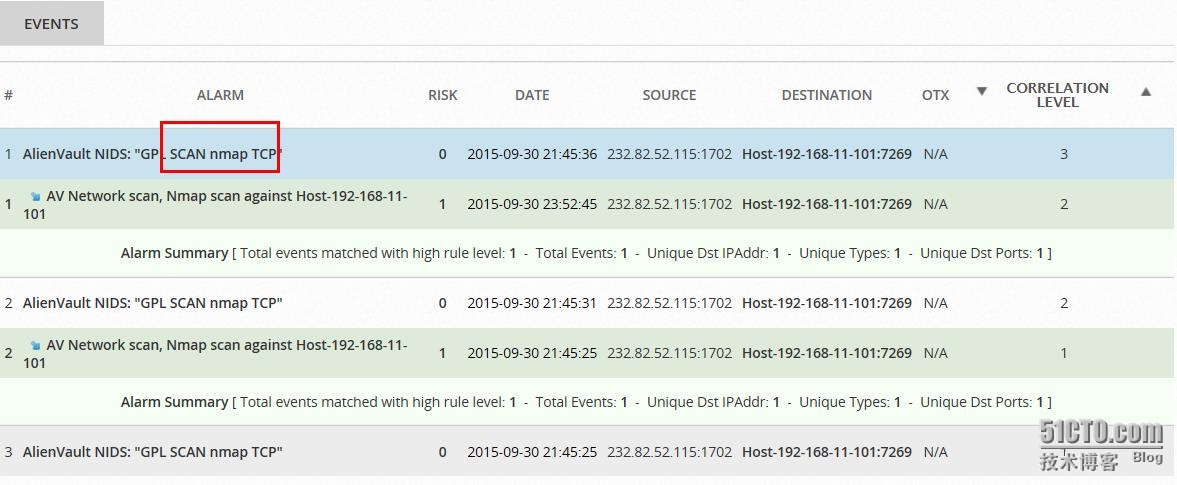

2.掃描攻擊- nmap掃描

聚合后的事件,如下圖所示。

在OSSIM中利用上面的攻擊圖和告警關聯工具可以結合在一起,進行危害評估,告警關聯工具可將一些特殊的,多步攻擊(往往是APT)產生的零散報警,“憑湊”在一起,以便把攻擊者的意圖展現給分析人員。

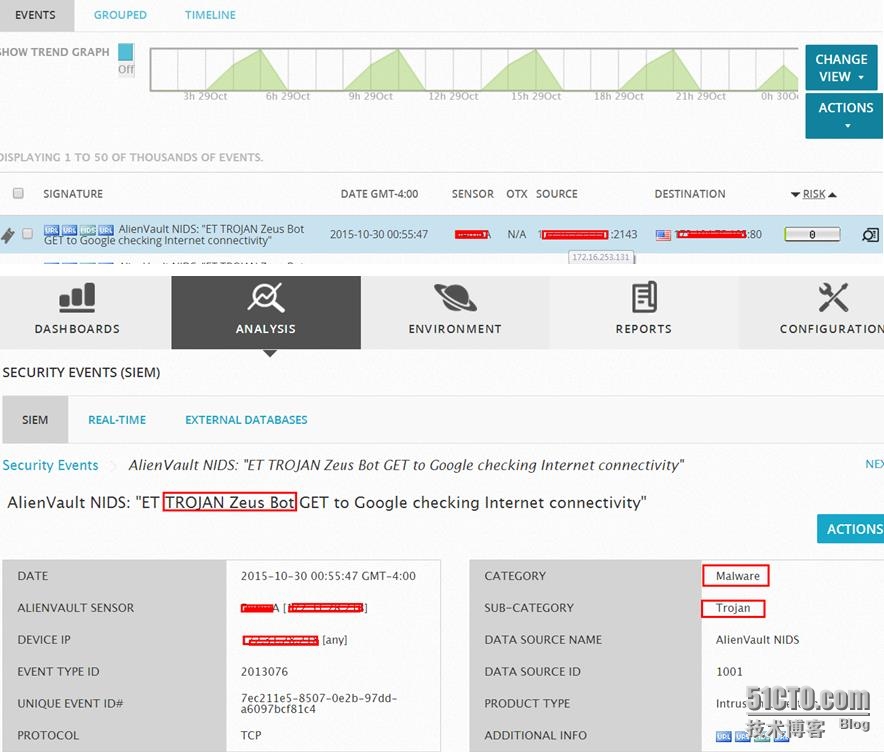

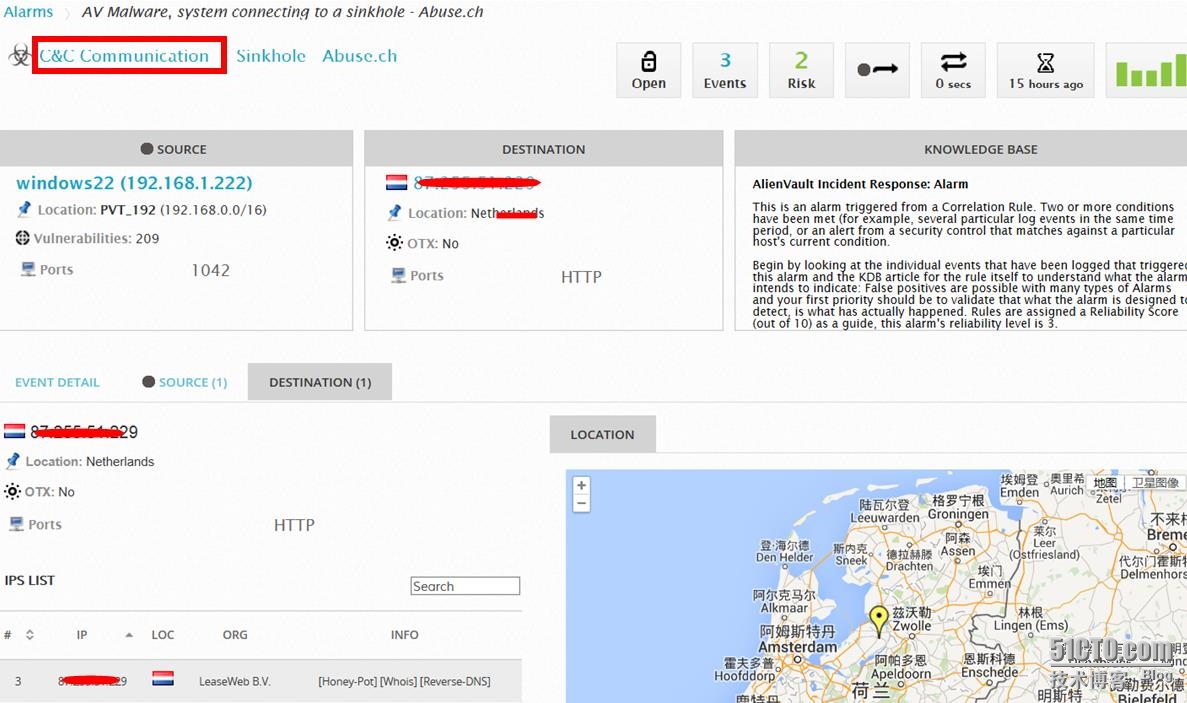

3.特洛伊木馬攻擊

最早的Zeusbot通過直接與它的C&C服務器進行通信來下載配置數據和上傳竊取的信息。

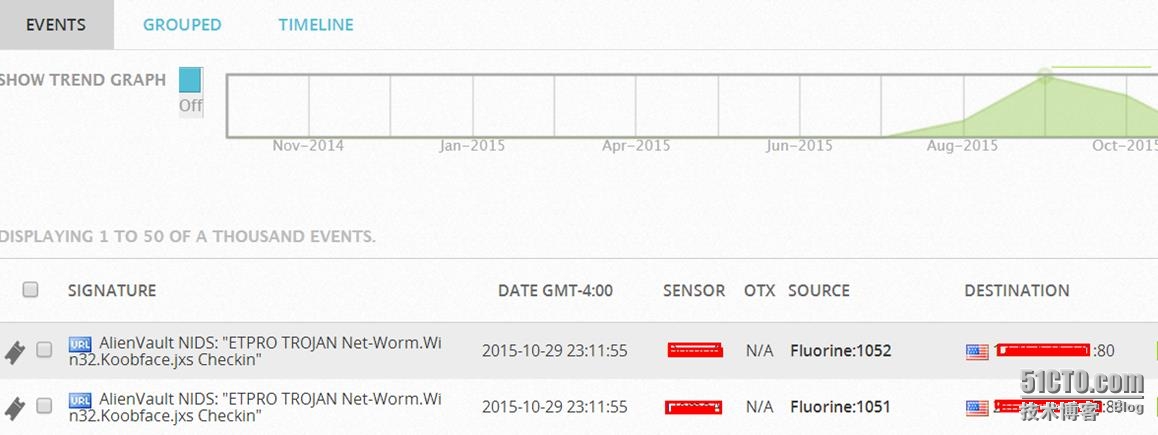

4.蠕蟲攻擊,例如Win32.Koobface.AC

Win32.Koobface.AC是一種通過Facebook社交網站進行傳播的蠕蟲.它通過發送信息到被感染用戶社交網站上的聯系列表進行傳播。如您看不懂這些也可先查詢惡意代碼知識百科

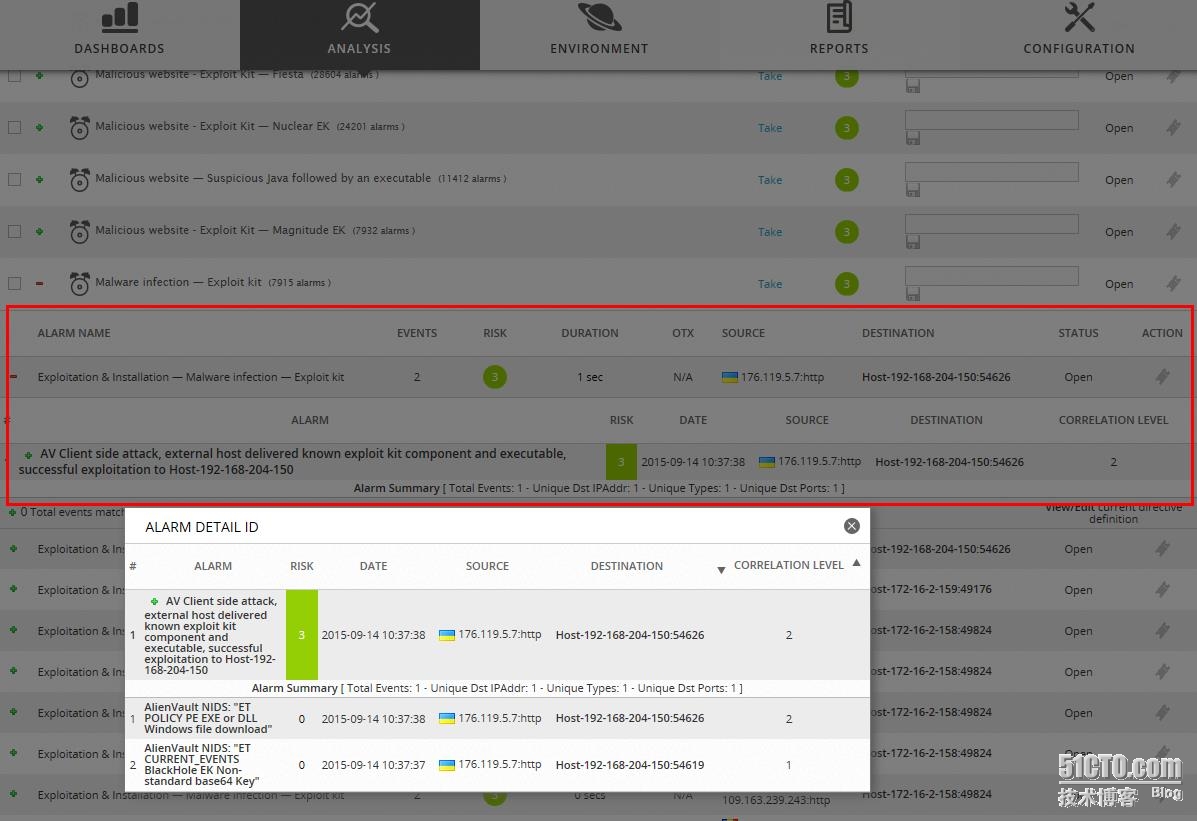

5. 檢查出感染惡意軟件

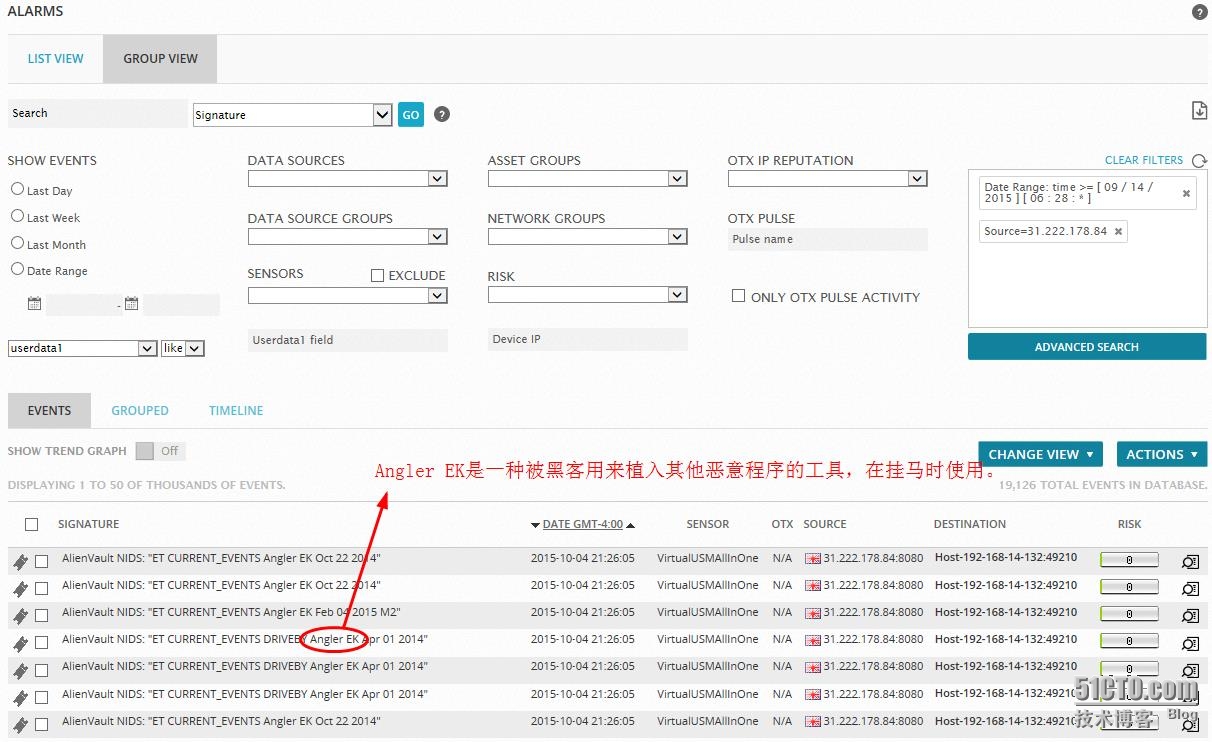

6.發現掛馬攻擊 EK是ExploitKit的縮寫,表示Angler釣魚工具套件或工具包

7.發現用指令控制服務器C&C(控制僵尸網絡)

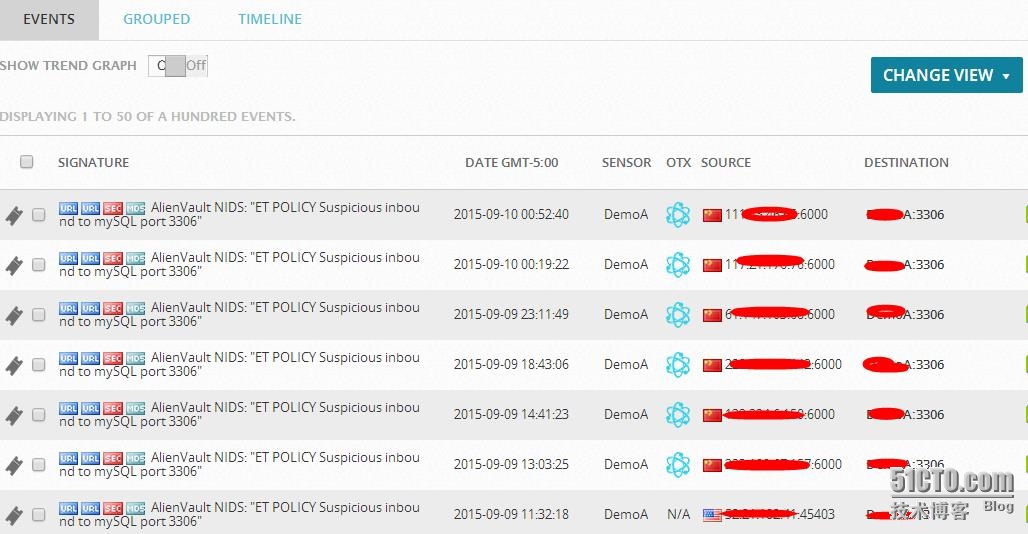

8.發覺疑似MySQL攻擊

9. 實現手法

這種識別技術源于旁路監聽,即采用將網卡設置為混雜模式接入Switch鏡像口的方式實現網絡設局的實時旁路捕獲,并對所獲得的網絡數據進行檢測,它的基礎就在于NIDS基本體制。在NIDS中采用了基于精細的協議解析分流網絡數據,通過一些小特征庫進行并行匹配,由于在Snort時代是單線程處理,所以系統的效率瓶頸問題一直是匹配速度問題,目前升級到Suricata后情況有所緩解。NIDS檢測的速度和檢測顆粒度就跟協議解析深度、特征匹配的速度以及特征庫的質量息息相關。從某種角度上看OSSIM是一個網絡病毒傳播的監控系統,核心功能之一是在OSSIM中用到了關聯分析引擎搭配中間件和緩存系統輔助,要了解詳情請參考《開源安全運維平臺-OSSIM最佳實踐》一書。