安卓手機用戶當心了!新Android惡意軟件入侵超100萬谷歌賬戶

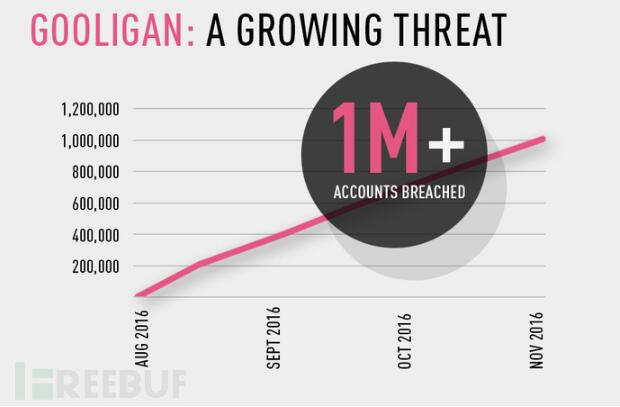

你在用Android手機嗎?要當心了!一款新的Android惡意軟件已經入侵了超過100萬谷歌賬戶,還在以每日感染13,000個設備的速度蔓延。主要針對使用Android 4.x(果凍豆和KitKat)和Android 5.x(棒棒糖)這兩個系統版本的用戶——目前市場上有74%的Android手機都仍在運行這兩個版本的系統。

這應該是有史以來最嚴重的谷歌賬戶被黑事件。據Check Point統計,這次被Gooligan惡意軟件感染的重災區就在亞洲。總體分布如下圖所示:

惡意軟件Googligan

這個叫做Gooligan的惡意軟件可以植入到這些Android設備上,竊取設備上存儲的谷歌賬戶和身份驗證token信息。只要入侵者掌握了這些信息,他們就能劫持你的谷歌賬號,從各類谷歌App中獲取你的敏感信息。包括Gmail, Google Photos, Google Docs, Google Play, Google Drive和G Suite。

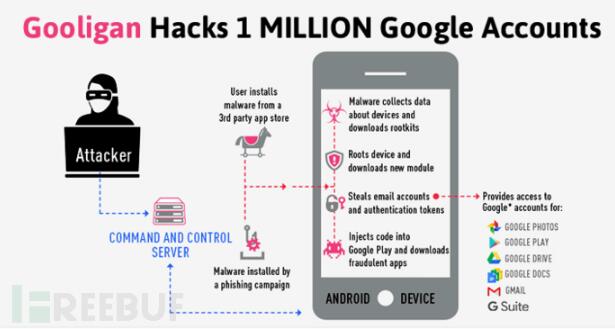

Check Point的研究人員對Gooligan的代碼追根溯源之后發現,這款惡意程序實際上來自多個看起來合法的第三方Android應用商店。只要用戶下載并安裝了某些感染了Googligan的App(共86個),惡意軟件就會開始將你的設備信息和個人數據發送給它的C&C(Command and Control)服務器。

Check Point在博客中說,其傳播方式主要是第三方應用商店,不過也有部分Android用戶是點擊了釣魚鏈接。感染Gooligan的應用安裝到手機上之后,就會向C&C服務器發回數據。Gooligan隨后從C&C服務器下載rootkit,利用Android 4/5系統的多個漏洞,像是 VROOT (CVE-2013-6282)和Towelroot (CVE-2014-3153)等。

root一旦成功,攻擊者就可以徹底控制設備,遠程執行高權限指令。在獲得root權限之后,Googligan還會從C&C服務器下載新的惡意模塊。模塊會植入代碼運行Google Play或者GMS,偽裝成用戶行為避免被檢測到——先前HummingBad也是這么干的。這個模塊會做下面這些事:

盜取用戶的谷歌郵箱賬戶和認證token信息; 從Google Play商店安裝應用,為應用刷分; 安裝廣告程序,獲得經濟利益。

值得一提的是,這里的谷歌authorization token是訪問谷歌賬戶的一種方式,用戶成功登錄谷歌賬戶之后,谷歌就會頒發token。攻擊者盜取認證token之后,就能用來訪問用戶所有的谷歌服務,包括Google Play、Gmail、Google Photos、Docs、Drive等等。

對用戶來說,谷歌賬戶登錄的確是需要雙重認證過程的。不過盜取認證token不存在這種機制了。

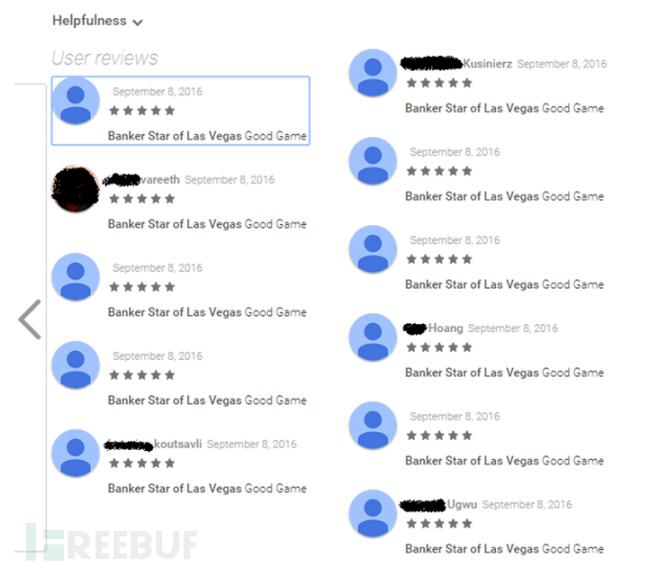

此外,廣告服務器本身其實并不知道應用是否惡意,它會給Gooligan發送應用名稱,令其從Google Play商店下載。應用安裝后,廣告服務就會給Gooligan的作者付錢。隨后惡意程序還會給應用好評和較高的評分(所以看評分下應用是不靠譜的啊)。下圖就是刷出來的評價和評分…

另外,和HummingBad一樣,惡意程序還會偽造設備識別信息(IMEI和IMSI),這樣一個應用就可以下載兩次,讓應用商店認為是從兩臺不同的設備上下載的。這樣攻擊者獲得的收益也就有了雙份。

“這類漏洞對很多Android設備來說仍然是個麻煩,因為針對它們的補丁可能不適用于所有Android系統,又或者很多用戶根本就懶得去升級補丁。”

谷歌采取的應急辦法

谷歌Android安全的負責人Adrian Ludwig提到谷歌針對那些感染惡意程序的設備,已經對其谷歌賬戶信息進行了鎖定,還為這些用戶如何重置提供提供了指示信息。谷歌另外也期望通過網絡服務提供商(ISP)來關閉這個惡意軟件,因為ISP提供互聯網接入業務,C&C服務器就是利用它來控制Gooligan的。

同時,谷歌還從Google Play上移除了所有與惡意軟件有關的App,只不過本來Gooligan主要就是通過第三方的App平臺傳播的,所以風險依舊存在。

此外,谷歌還更新了一個叫做“驗證App”的新功能來避免用戶下載已經感染的應用。“即使用戶是使用Google Play之外的平臺來下載,‘驗證App’依然可以提醒用戶并停止下載。”

如何自檢?

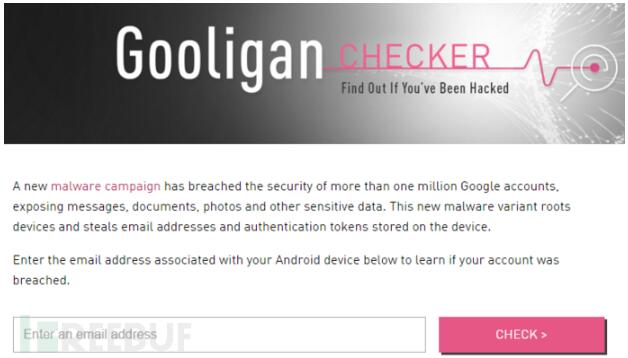

Check Point專門發布了一個在線工具‘Gooligan Checker’ ,用戶可以通過輸入自己的谷歌郵箱地址來檢查自己有沒有被Gooligan感染。

如果不幸得到了肯定的結果,Ludwig建議用戶執行所謂的系統“clean installation”來解決問題,應該是指恢復出廠設置。

自己去運行這個叫做“Flashing”的流程其實還有點復雜,所以谷歌給出的建議是不如直接關機,然后找經認證的技術人員或移動業務供應商來幫你刷機。

不過值得慶幸的是,雖然亞洲是重災區,國內絕大部分使用Android設備的小伙伴也基本不用擔心。畢竟Gooligan針對的都是谷歌賬號的相關應用,反正咱們也上不去。